En bref : En 2025, les risques de sécurité les plus effrayants pour les sites web ne proviennent pas du noyau WordPress — ils proviennent de plugins vulnérables, de thèmes négligés et de logiciels serveur non corrigés comme OpenSSH et PHP sur Ubuntu.

Voici les 10 vulnérabilités les plus impactantes de cette année, incluant leur fonctionnement et les leçons que les propriétaires de sites et les développeurs devraient en tirer. En conclusion : des mises à jour constantes, une gestion prudente des rôles et une attention aux avis de sécurité sont ce qui empêche vos histoires d’hébergement de se transformer en histoires d’horreur.

Ça commence toujours de la même manière.

Une notification tard dans la nuit. Un client paniqué. Un site WordPress qui fonctionnait bien hier, mais qui aujourd’hui affiche des logs d’erreurs et redirige les visiteurs vers un domaine de pharmacie douteux. Dans ta tête, tout ce que tu peux entendre, ce sont les violons stridents d’une bande-son d’horreur.

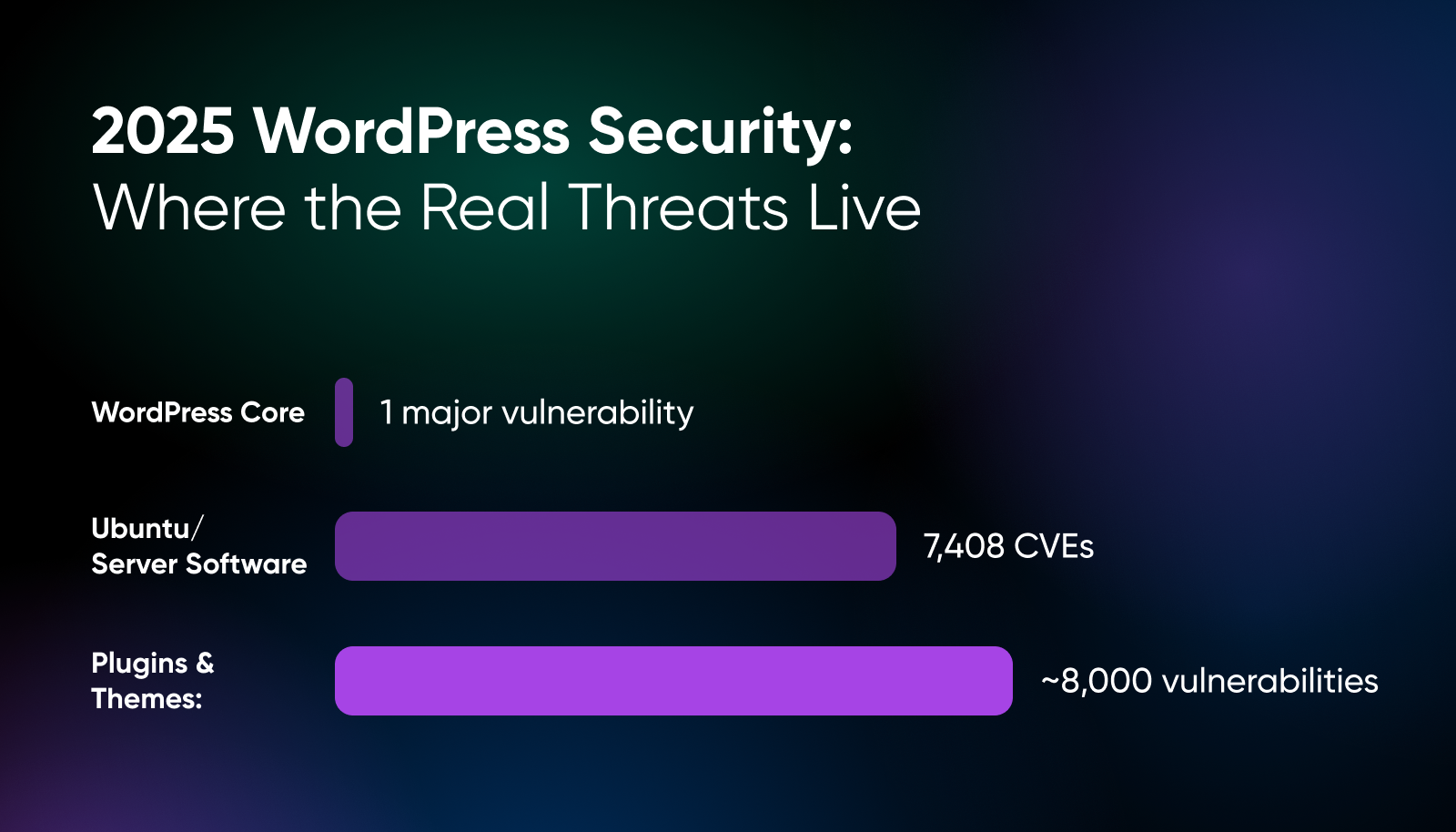

La plupart des histoires effrayantes d’hébergement ne sont pas causées par les fantômes et les monstres célèbres de la saison effrayante. Elles proviennent de vulnérabilités non corrigées juste un peu trop longtemps. En 2025, le véritable danger n’a pas été le noyau de WordPress (qui n’a eu qu’un seul problème notable cette année jusqu’à présent), mais plutôt les plugins, thèmes et logiciels serveur qui alimentent votre site.

C’est pourquoi nous sommes là, lampe de poche en main, pour te guider à travers les 10 principales vulnérabilités qui ont fait frémir les développeurs cette année. Ce ne sont pas des contes de mise en garde destinés à t’éloigner du web. Ce sont des notes de terrain prises en première ligne — des leçons que tu peux utiliser pour éviter que tes histoires d’hébergement ne se transforment en histoires d’horreur. Plongeons-y.

À Quoi Ressemble Le Paysage Des Menaces De 2025 Pour Les Plugins WordPress Et Les Paquets Ubuntu?

Plugins et thèmes sont presque les seules sources de risques sur WordPress. En 2025, le noyau de WordPress n’a connu qu’une seule grande vulnérabilité à ce jour, mais l’écosystème des plugins et des thèmes a déjà produit près de 8 000 vulnérabilités en septembre (lorsque nous avons rédigé cet article).

Les rapports de mi-année confirment non seulement le volume élevé, mais aussi la grande exploitabilité dans le monde réel. 6,700 vulnérabilités ont été identifiées durant la première moitié de l’année, dont 41% classées comme exploitables dans des attaques réelles.

Les avis de sécurité d’Ubuntu (USNs) fournissent des mises à jour régulières et transparentes pour les problèmes rencontrés dans les versions prises en charge. Nombre de ces USNs concernent des logiciels critiques couramment utilisés dans les environnements d’hébergement (PHP, OpenSSH, bibliothèques comme libxml2, etc.). Entre janvier et août 2025, Canonical a publié 829 USNs couvrant 7 408 CVEs uniques à travers les versions supportées. Cela dépasse déjà tout 2024, qui a vu 884 USNs traitant 5 611 CVEs.

Le modèle est clair : le volume des vulnérabilités au niveau du système d’exploitation s’accélère, se chevauchant souvent en termes de risques avec les fuites de plugins et de thèmes.

Alors, que peuvent retirer les propriétaires d’entreprise du paysage des menaces en 2025 ? Il y a trois choses principales :

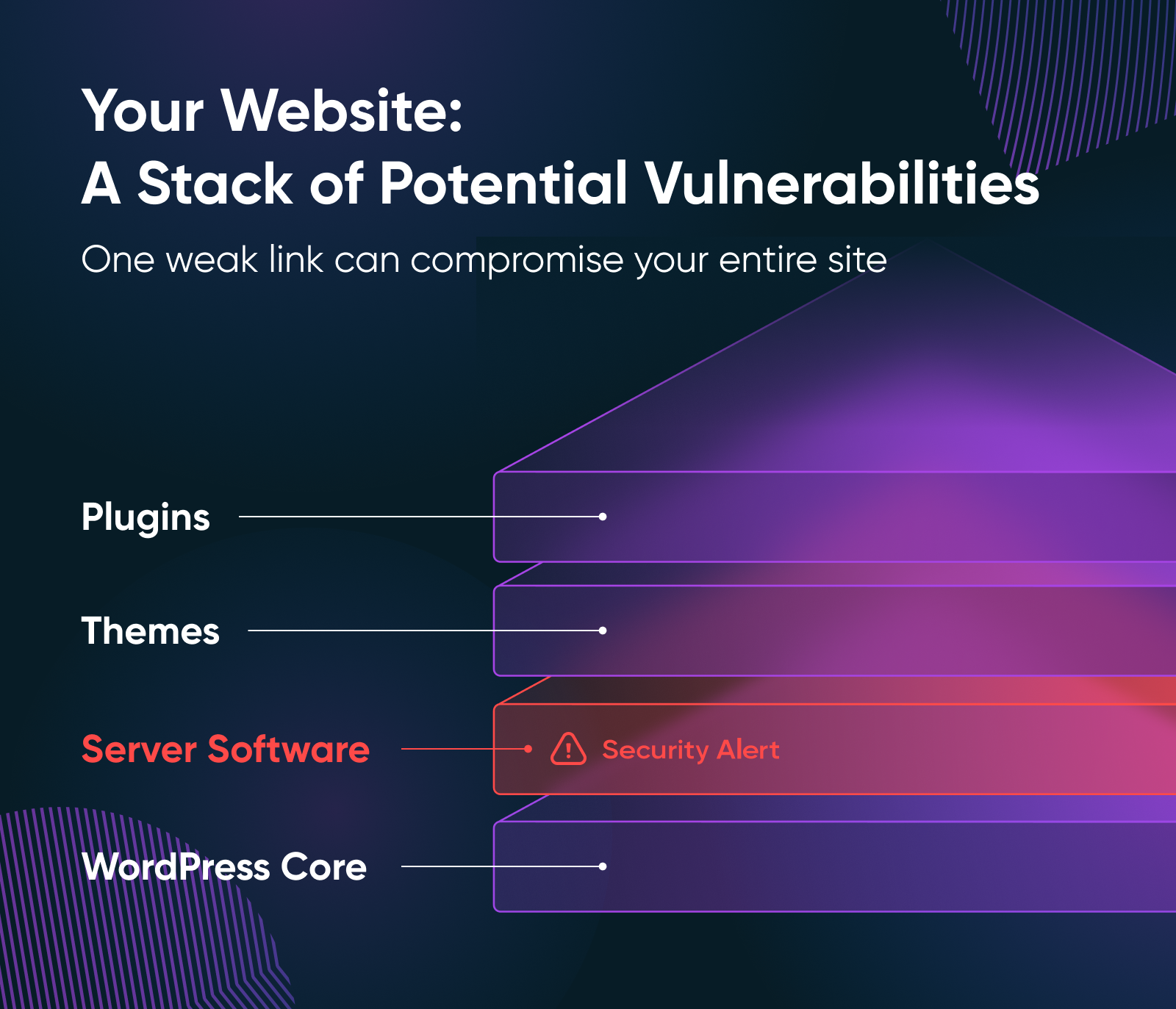

- Tu ne peux pas compter uniquement sur le noyau pour la protection – Le véritable danger vient du code tiers dans les Plugins et les thèmes, car c’est là que les vulnérabilités se multiplient.

- L’exploitabilité est en hausse – Et ce ne sont pas juste plus de bugs. Une part croissante de ces bugs peut être utilisée dans des attaques immédiatement.

- Les vulnérabilités des OS aggravent le risque – Même si le code de WordPress est sûr, les paquets Ubuntu obsolètes ou vulnérables peuvent considérablement élargir la surface d’attaque.

Les 10 Histoires Effrayantes De 2025 : Qu’est-Ce Qui A Mal Tourné (et Que Peut-On En Apprendre) ?

Ci-dessous se trouvent les véritables vulnérabilités qui ont ébranlé l’écosystème des plugins WordPress cette année (jusqu’à présent). Garde à l’esprit que ce n’est pas de l’histoire ancienne — de nombreux sites sont encore exposés à moins qu’ils ne soient corrigés.

1. Post SMTP

Ce qui s’est passé : La version ≤ 3.2.0 du plugin WordPress Post SMTP comportait un contrôle d’accès défaillant dans l’un de ses points de terminaison API REST (la fonction get_logs_permission). La fonction vérifiait seulement si un utilisateur était connecté, sans tenir compte s’il avait les privilèges suffisants (par exemple, Administrateur).

À cause de cela, même les utilisateurs de niveau abonné pouvaient récupérer les logs d’email, voir le contenu des emails et intercepter les emails de réinitialisation de mot de passe destinés aux utilisateurs ayant plus de privilèges. Ouf !

Les logs d’email incluent souvent des détails sensibles. Intercepter des réinitialisations de mot de passe signifie qu’un utilisateur de faible privilège pourrait réinitialiser le mot de passe d’un admin et prendre le contrôle du site. Cela transforme ce qui semble être un simple bug de plugin en une compromission complète du site.

De plus, Post SMTP est largement utilisé, avec plus de 400 000 installations actives. Une grande partie de ces sites utilisait des versions vulnérables au moment de la divulgation.

Point clé : Même les vérifications simples (is_user_logged_in) ne sont pas suffisantes pour les données sensibles. Les contrôles de privilèges doivent correspondre à la sensibilité du point de terminaison.

2. Extensions Essentielles pour Elementor

Ce qui s’est passé : Les versions ≤ 6.0.14 d’Essential Addons for Elementor présentaient une vulnérabilité de Scripting (XSS) inter-sites réfléchie dans l’argument de requête popup-selector. Les entrées n’étaient pas correctement nettoyées/validées avant d’être intégrées dans la sortie de la page. Le défaut a été corrigé dans la version 6.0.15.

Ce plugin a plus de 2 millions d’installations, donc une vulnérabilité comme celle-ci a une grande portée potentielle. Le XSS réfléchi peut permettre le phishing, le vol de credentials, le détournement de jetons, ou le défiguration si un attaquant trompe un utilisateur pour cliquer sur une URL conçue. L’ampleur des installations actives signifie que de nombreux sites étaient exposés.

Point clé : Plugin populaire + vecteur d’entrée simple = risque répandu. Une large base d’installation amplifie même les vulnérabilités de type « juste XSS ».

3. WPForms Lite

Ce qui s’est passé : Les versions de WPForms Lite jusqu’à 1.9.5 étaient vulnérables au Cross-Site Scripting persistant via le paramètre start_timestamp. Les utilisateurs authentifiés avec un rôle de Contributeur ou supérieur pouvaient injecter des scripts qui persistent et s’exécutent chaque fois qu’un utilisateur consulte une page compromise.

Étant donné que l’accès au niveau contributeur est souvent accordé (ou accidentellement conservé) sur des sites avec plusieurs auteurs ou membres de l’équipe, le risque était réel. La capacité à maintenir une injection de script signifie que la compromission peut subsister jusqu’à ce que le code du site ou la base de données soit nettoyée — et pas seulement une attaque réfléchie ponctuelle.

Bien que la gravité CVSS soit « moyenne » (5.4) pour ce problème, le XSS persistant est plus difficile à détecter, plus difficile à nettoyer, et a des conséquences plus importantes (vol de cookies, escalade de privilèges, perte de confiance des utilisateurs) que beaucoup de gens ne le réalisent.

Point clé : Le XSS stocké via des utilisateurs de rang inférieur est dangereux. Les permissions sont importantes, tout comme s’assurer que même les utilisateurs “de confiance” ne sont pas automatiquement sûrs.

4. GiveWP

Ce Qui S’est Passé : Les versions de GiveWP antérieures à 3.19.4 contenaient une vulnérabilité d’injection d’objet PHP. Les données entrées dans certaines fonctions unserialize n’étaient pas validées, permettant l’injection de charges utiles élaborées. Sous certaines configurations PHP, cela pourrait permettre aux attaquants de déclencher des “méthodes magiques” dans les classes, conduisant à une Exécution de Code à Distance (RCE).

GiveWP est l’un des plugins de dons les plus populaires, alimentant plus de 100 000 installations actives. Les sites qui comptent sur lui pour la collecte de fonds à but non lucratif auraient pu voir leurs serveurs détournés, pas seulement leurs affichages frontaux. C’est à la fois un désastre pour la continuité des affaires et la confiance.

Point Clé : Les plugins complexes comme les plateformes de dons gèrent des données sensibles, ce qui les rend des cibles privilégiées. Mets-les toujours à jour rapidement.

5. Plugin Moteur IA

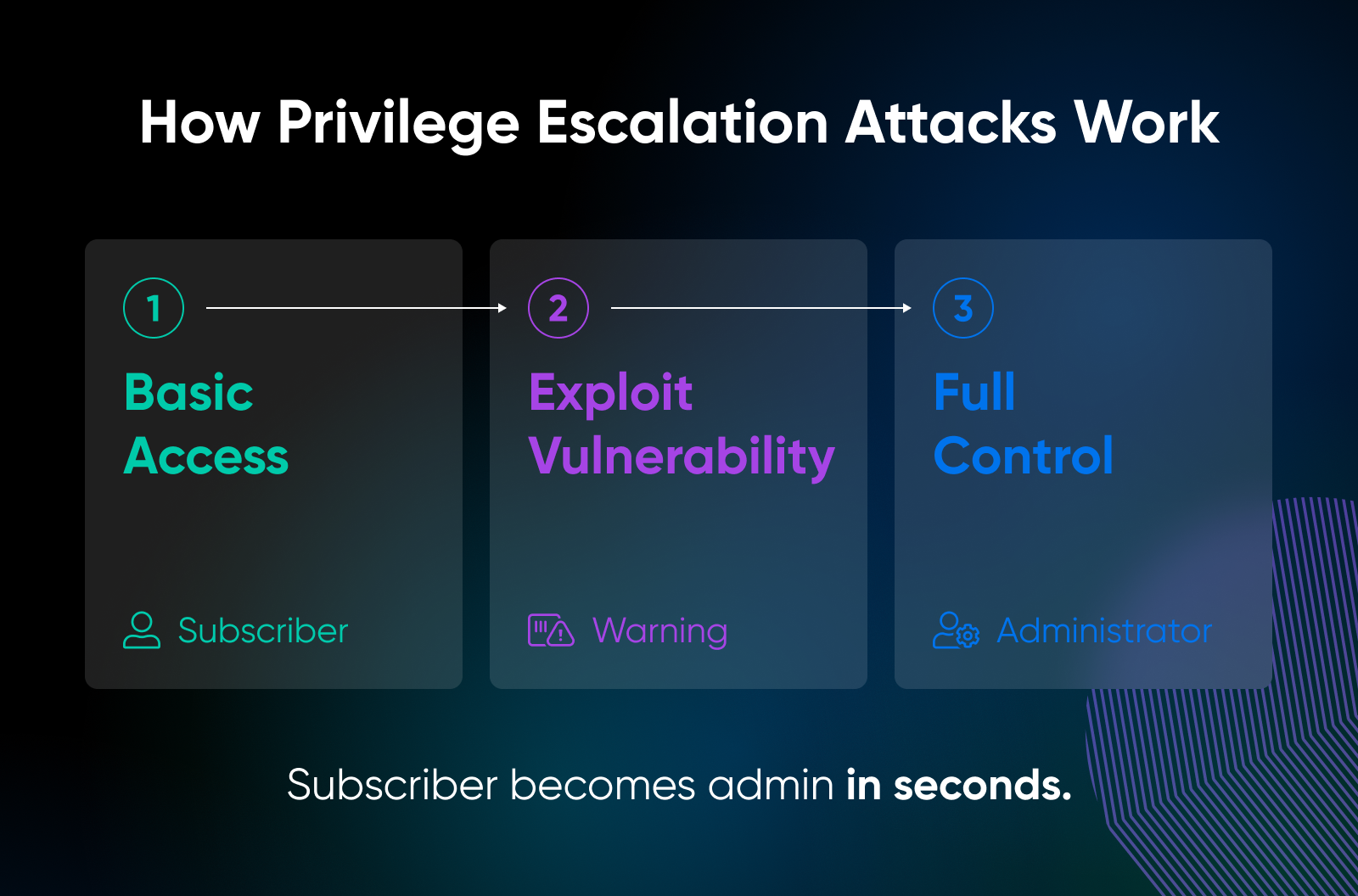

Qu’est-ce qui s’est passé : Le plugin AI Engine de Meow Apps a diffusé une version qui manquait de vérifications d’accès, permettant aux utilisateurs avec des rôles minimaux de augmenter leurs privilèges. Cela signifiait qu’un attaquant qui pouvait s’enregistrer comme utilisateur de base pouvait se promouvoir Administrateur.

Les vulnérabilités d’élévation de privilèges sont parmi les plus dévastatrices car elles subvertissent le modèle de confiance. Un utilisateur enregistré (ou dans certains cas même un Bot créant un nouveau compte) pourrait instantanément prendre le contrôle de l’ensemble du site. Avec l’adoption généralisée du moteur IA pour intégrer OpenAI et d’autres services d’IA, le rayon d’impact s’est étendu aux sites web de marketing et de production.

Point clé : L’escalade de privilèges est plus effrayante que le XSS car elle donne aux attaquants les clés de ton site. Les audits de rôles devraient faire partie de chaque routine de maintenance mensuelle.

6. Plugin B Blocks

Qu’est-ce qui s’est passé : B Blocks, un plugin WordPress avec des dizaines de milliers d’installations, avait un défaut critique : l’absence de vérifications d’autorisation permettait aux visiteurs non authentifiés de créer de nouveaux comptes administrateurs. Contrairement à d’autres bugs d’escalade de privilèges, celui-ci ne nécessitait aucun rôle d’utilisateur ni connexion.

Tout attaquant connaissant le point d’accès pourrait créer un nouveau compte administrateur. De là, ils pourraient installer des portes dérobées, exporter la base de données, ou injecter des liens spam SEO sur tout le site. Comme cela ne nécessitait pas d’accès existant, ce bug a été largement exploité dans la nature peu après sa divulgation.

Point Clé : L’élévation de privilèges non authentifiée est aussi grave que possible. Chaque propriétaire de site devrait régulièrement vérifier sa liste d’utilisateurs, même lorsqu’il pense que tout est corrigé.

7. Thème Motors

Ce qui s’est passé : Le thème Motors, largement utilisé pour les concessionnaires automobiles et les sites de marché automobile, contenait une faille d’escalade de privilèges. La vulnérabilité permettait aux attaquants non authentifiés d’exploiter des vérifications faibles dans le code du thème pour obtenir des privilèges de niveau administrateur.

Contrairement aux thèmes de niche petits, Motors est commercial et largement adopté. Un thème compromis à cette échelle signifie que des milliers de sites commerciaux affichant des inventaires, des paiements et des pistes de clients sont soudainement exposés. L’escalade de privilèges ici signifie que les attaquants n’avaient pas besoin d’être ingénieux — ils pouvaient simplement “entrer” et se promouvoir eux-mêmes.

Point Clé : Les thèmes peuvent être aussi dangereux que les plugins. Si tu as acheté un thème il y a des années et que tu ne l’as pas mis à jour, ce thème peut être ton maillon faible.

8. Base de Données pour Contact Form 7 / WPForms / Elementor Forms

Ce qui s’est passé : La base de données pour les plugins CF7, WPForms et Elementor Forms avait une vulnérabilité critique d’exécution de code à distance / déni de service. Les versions ≤ 1.4.3 n’ont pas réussi à désinfecter les entrées fournies par l’utilisateur, permettant ainsi aux attaquants d’injecter des charges utiles malveillantes via des soumissions de formulaires.

Parce que ce plugin est un module complémentaire de trois des créateurs de formulaires les plus populaires, l’exposition a été amplifiée. Un attaquant pourrait soumettre un formulaire “inoffensif” mais en réalité implanter du code sur votre serveur — un scénario cauchemardesque pour les agences gérant plusieurs sites clients.

Point Clé : Même de petits “helper” plugins peuvent faire tomber toute une pile. Si tu étends des plugins critiques avec des modules complémentaires, mets-les à jour tout aussi urgemment que l’outil principal.

9. OpenSSH sur Ubuntu 24.04

Ce qui s’est passé : Canonical a divulgué plusieurs vulnérabilités OpenSSH en 2025, incluant un défaut de contournement de transfert où la directive DisableForwarding ne fonctionnait pas comme prévu (USN-7457-1). Un autre avis (USN-7270-1) traitait des risques potentiels de déni de service dans les connexions client.

OpenSSH est l’un des paquets de base sur les serveurs Ubuntu. Si l’accès SSH est exposé, les attaquants peuvent exploiter ces bogues pour obtenir une persistance ou perturber la disponibilité. De nombreux administrateurs systèmes pensent que SSH est sécurisé par défaut, mais des vulnérabilités comme celles-ci montrent que même le noyau durci nécessite de la vigilance.

Point Clé : Ne suppose pas que les paquets critiques sont invulnérables. Même un logiciel mature comme OpenSSH nécessite des mises à jour constantes et une révision de configuration.

10. PHP sur Ubuntu

Qu’est-il arrivé : Une vulnérabilité dans l’analyse SOAP/XML de PHP permettait à des charges utiles fabriquées avec des préfixes d’espace de noms mal formés de provoquer des plantages. Canonical a intégré cela dans USN-7648-1, qui a corrigé le problème sur les versions d’Ubuntu prises en charge.

De nombreux plugins et thèmes WordPress dépendent des fonctions PHP SOAP/XML pour les intégrations (passerelles de paiement, CRM, automatisation du marketing). Un crash au niveau de l’interprète PHP signifie un déni de service complet, et chaque site sur ce serveur pourrait être affecté.

Point Clé : Les failles du logiciel serveur sont tout aussi menaçantes que les bugs de WordPress. Si ton processus PHP s’arrête, ton site s’arrête avec lui.

Ce Que Ces Contes Nous Enseignent

Prises ensemble, ces 10 affaires racontent une histoire cohérente : Les vulnérabilités les plus effrayantes en 2025 n’ont pas été des zero-days exotiques dans le noyau de WordPress. Ce sont les fissures quotidiennes dans les murs : plugins obsolètes, thèmes négligés et logiciels serveur non patchés.

Trois leçons ressortent :

- Les Plugins et thèmes sont les maillons faibles. Les modules complémentaires populaires sont à l’origine de la majorité des vulnérabilités de WordPress, et leur large base d’installation en fait des cibles privilégiées.

- L’escalade des privilèges est omniprésente. Du plugin Post SMTP au plugin AI Engine, les attaquants recherchent des raccourcis vers les droits d’administrateur. Une fois qu’ils les ont, tout le reste est secondaire.

- Les bugs au niveau de l’OS sont aussi importants que les bugs applicatifs. Les failles OpenSSH et PHP nous rappellent que garder les paquets Ubuntu à jour est tout aussi crucial que de mettre à jour WordPress lui-même.

L’essentiel n’est pas de craindre ta pile logicielle, mais de la respecter et d’en prendre soin. Chaque plugin, thème ou paquet de serveur que tu installes augmente la surface d’attaque. La différence entre une histoire d’hébergement effrayante et un cycle de patchs routinier est la rapidité avec laquelle tu repères et gères ces risques.

La sécurité n’a pas besoin d’être terrifiante. Avec des mises à jour régulières, une gestion prudente des rôles et une attention aux avis, tu peux tenir les monstres à distance.

Hébergement WordPress Imbattable

Solutions d’hébergement fiables et ultra-rapides, spécifiquement optimisées pour WordPress.

Voir Plus