TL;DR: У 2025 році найстрашніші ризики безпеки вебсайтів не виникали з основного коду WordPress — вони виникали з вразливих плагінів, застарілих тем і неоновленого серверного програмного забезпечення, такого як OpenSSH і PHP на Ubuntu.

Ось 10 найбільш значущих вразливостей цього року, включаючи опис того, як вони працювали та які уроки повинні винести власники сайтів та розробники. Головне: регулярні оновлення, уважне управління ролями та звернення уваги на рекомендації з безпеки — ось що допоможе уникнути перетворення вашого хостингу на жахливу історію.

Все завжди починається однаково.

Нічний пінг. Панічний клієнт. Сайт WordPress, який вчора працював нормально, а зараз видає журнали помилок і перенаправляє відвідувачів на підозрілий фармацевтичний домен. У твоїй голові ти чуєш лише скрипучі скрипки з жахливого саундтреку.

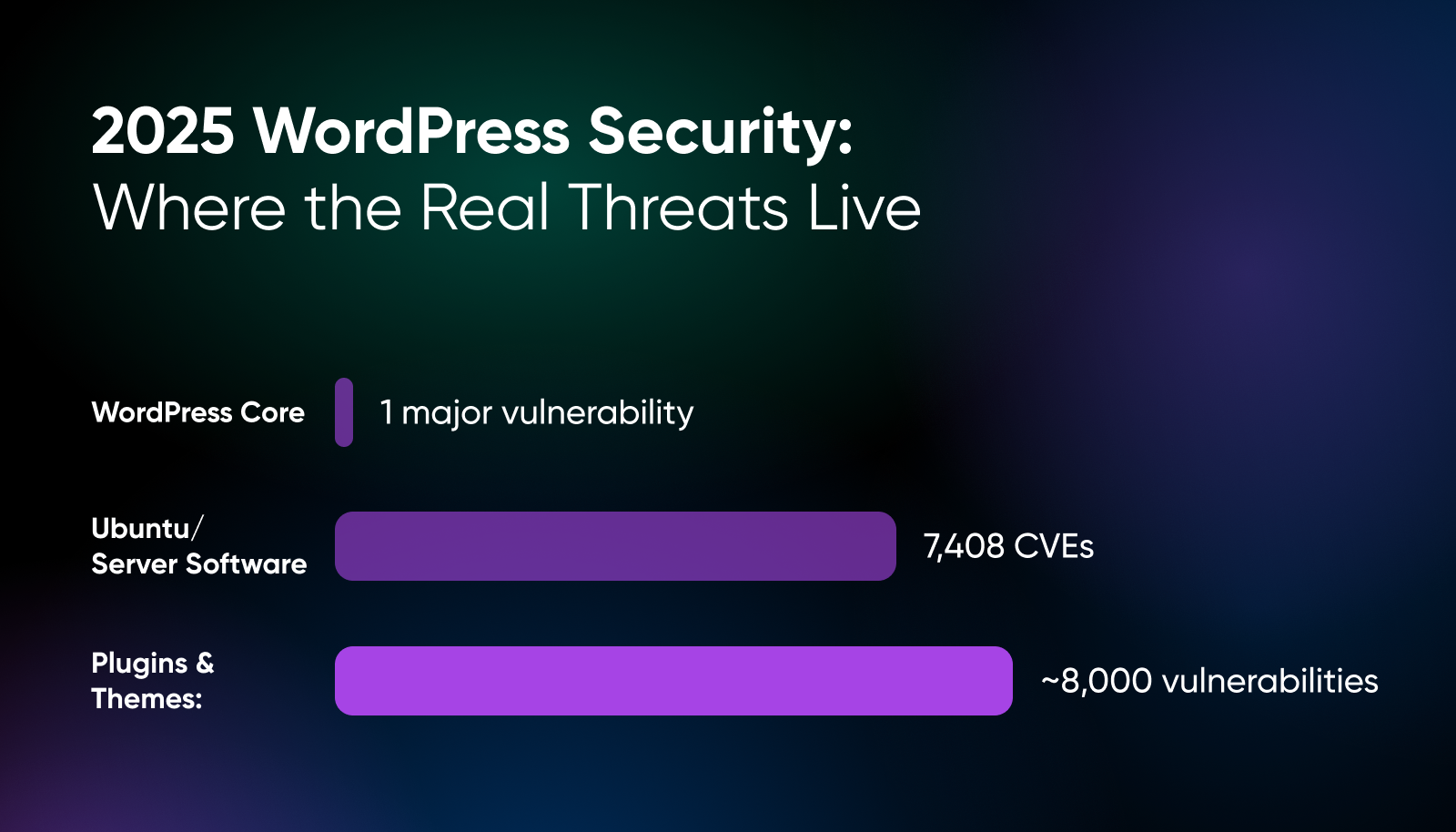

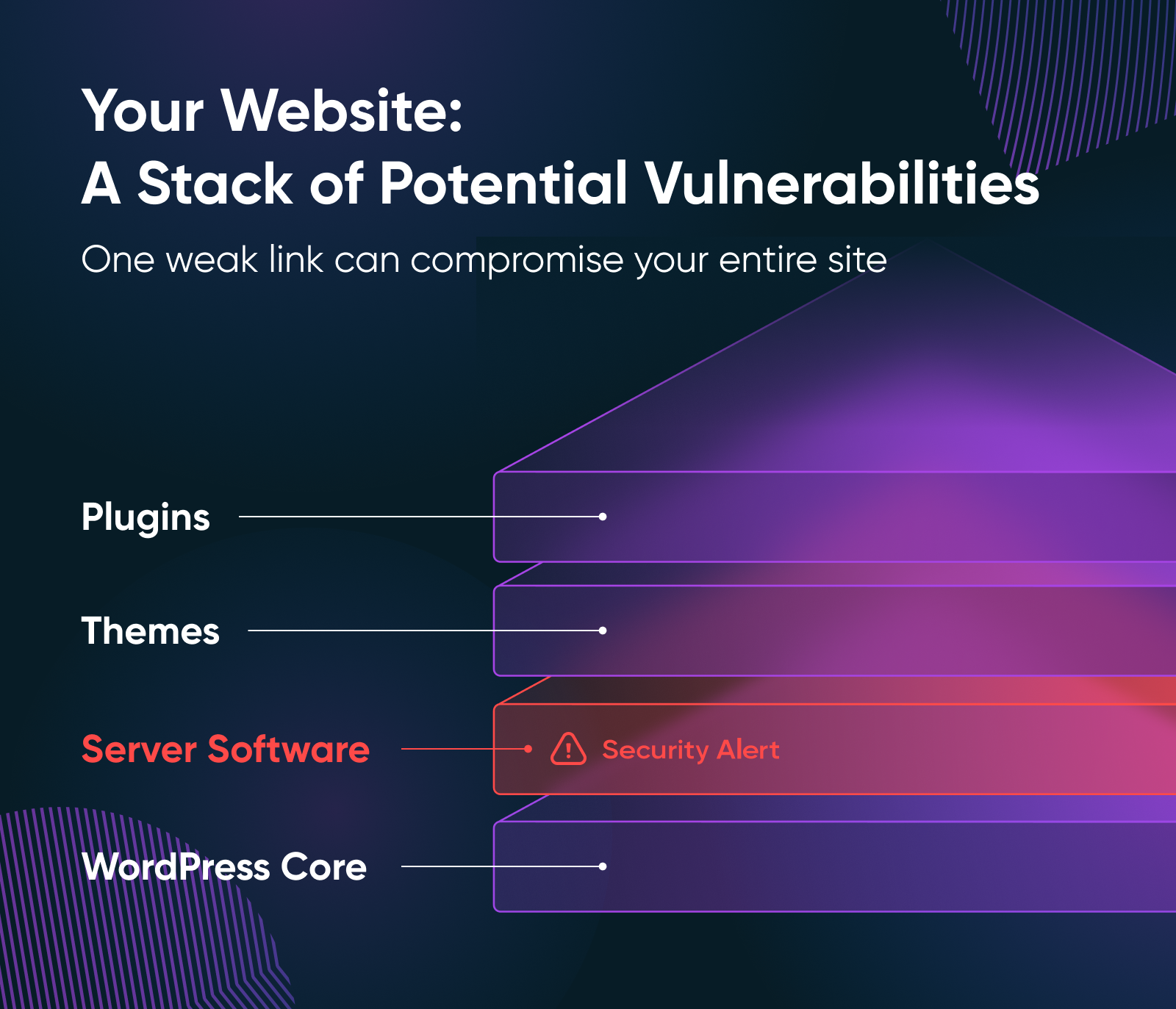

Більшість страшних історій про хостинг не викликані привидами та монстрами зі знаменитого періоду страхіттів. Вони виникають через вразливості, які залишались незапатченими занадто довго. У 2025 році справжньою небезпекою не було ядро WordPress (у якому цього року була лише одна помітна проблема), але радше Plugins/plugin, теми та серверне програмне забезпечення, що живлять ваш сайт.

Ось чому ми тут, з ліхтариком у руці, щоб провести тебе через десятку вразливостей, які цього року викликали дрижаки у розробників. Це не застережні історії, які мають налякати тебе від вебу. Це нотатки з передової — уроки, які ти можеш використати, щоб твої історії хостингу не перетворилися на жахливі історії. Погрузнімося в це.

Який Ландшафт Загроз 2025 Року для Плагінів WordPress та Пакетів Ubuntu?

Plugins та теми є місцем, де зосереджується майже весь ризик WordPress. У 2025 році основа WordPress зазнала лише однієї серйозної вразливості, але екосистема плагінів і тем вже налічує майже 8,000 вразливостей станом на вересень (коли ми написали цю статтю).

Звіти за середину року підтверджують не тільки великий обсяг, але й високу реальну експлуатованість. У першій половині року було виявлено 6,700 вразливостей, з яких 41% класифіковано як експлуатовані в реальних атаках.

Безпекові повідомлення Ubuntu (USNs) надають регулярні, прозорі оновлення для проблем у підтримуваних версіях. Багато з цих USN стосуються критичного програмного забезпечення, яке часто використовується в хостингових середовищах (PHP, OpenSSH, бібліотеки, наприклад libxml2, тощо). З січня по серпень 2025 року Canonical опублікувала 829 USN, які охоплюють 7,408 унікальних CVE в підтримуваних версіях. Це вже перевищує весь 2024 рік, в якому було видано 884 USN, що адресували 5,611 CVE.

Зразок є очевидним: обсяг вразливостей на рівні ОС зростає, часто перетинаючись за ризиками з витоками плагінів та тем.

Отже, що можуть взяти на озброєння власники бізнесу з аналізу загроз у 2025 році? Існує три основні речі:

- Не можна покладатися на основні файли для захисту – Справжня небезпека походить від стороннього коду у плагінах та темах, адже саме там кількість вразливостей зростає.

- Вразливість зростає – І це не просто більше помилок. Зростаюча частка цих помилок може бути використана в атаках прямо зараз.

- Вразливості операційної системи збільшують ризик – Навіть якщо код WordPress надійний, застарілі або вразливі пакети Ubuntu можуть значно розширити поверхню атаки.

10 Жахливих Історій 2025 Року: Що Пішло Не Так (і Що Ми Можемо З Цього Зрозуміти)?

Нижче наведені реальні вразливості, які цього року (до цього часу) збентежили екосистему плагінів WordPress. Пам’ятай, що це не старовина — багато сайтів досі вразливі, якщо їх не оновити.

1. Post SMTP

Що сталося: Версія ≤ 3.2.0 плагіна Post SMTP для WordPress мала порушення контролю доступу в одній з кінцевих точок REST API (функція get_logs_permission). Функція перевіряла лише, чи зареєстрований користувач, а не чи має він достатні права (наприклад, Адміністратор).

Через це навіть користувачі на рівні підписника могли отримувати журнали електронної пошти, переглядати текст листів та перехоплювати повідомлення для відновлення пароля, призначені для користувачів з вищими привілеями. Ого!

Журнали електронної пошти часто містять конфіденційну інформацію. Перехоплення скидання паролів означає, що користувач з низьким рівнем привілеїв може скинути пароль адміністратора та захопити сайт. Це перетворює те, що здається безневинним багом плагіна, на повний компроміс сайту.

Крім того, Post SMTP широко використовується, з понад 400 000 активних інсталяцій. Велика частка цих сайтів використовувала вразливі версії на момент розкриття інформації.

Основний момент: Навіть прості перевірки (is_user_logged_in) недостатні для чутливих даних. Перевірки прав доступу повинні відповідати чутливості кінцевої точки.

2. Необхідні Доповнення для Elementor

Що сталося: Версії ≤ 6.0.14 Essential Addons для Elementor мали вразливість відображеного Cross-Site Scripting (XSS) у аргументі запиту popup-selector . Вхідні дані не були належним чином очищені/перевірені перед їх вбудовуванням у вивід сторінки. Проблему було виправлено у версії 6.0.15.

Цей плагін має понад 2 мільйони встановлень, тому вразливість такого роду має великий потенційний охоплення. Відображений XSS може дозволити фішинг, крадіжку облікових даних, захоплення токенів або спотворення, якщо зловмисник обманом змусить користувача натиснути на спеціально створений URL. Масштаб активних встановлень означає, що багато сайтів були піддані ризику.

Основний висновок: Популярний плагін + простий вектор введення = розповсюджений ризик. Велика база встановлень підсилює навіть “лише XSS” вразливості.

3. WPForms Lite

Що сталося: WPForms Lite версій до 1.9.5 були сприйнятливі до збереженого Cross-Site Scripting через параметр start_timestamp. Автентифіковані користувачі з роллю Contributor або вище могли вводити скрипти, які зберігаються та виконуються, коли користувач переглядає скомпрометовану сторінку.

Оскільки доступ на рівні внеску часто надається (або випадково зберігається) на сайтах з кількома авторами або членами команди, ризик був реальний. Здатність зберігати введення скриптів означає, що компрометація може зберігатися до тих пір, поки код сайту або база даних не будуть очищені — не просто одноразова атака з відображенням.

Хоча серйозність CVSS є «середньою» (5.4) для цієї проблеми, постійний XSS важче виявити, важче видалити та має більші наслідки (крадіжка файлів cookie, підвищення привілеїв, втрата довіри користувачів), ніж багато хто усвідомлює.

Основний висновок: Збережені XSS через користувачів з меншими правами є небезпечними. Важливість дозволів є значущою, як і забезпечення того, що навіть “довірені” користувачі не є автоматично безпечними.

4. GiveWP

Що сталося: Версії GiveWP до 3.19.4 містили уразливість введення об’єкта PHP. Вхідні дані, передані до певних функцій unserialize, не були перевірені, що дозволяло вводити спеціально підготовлені вантажі. В деяких конфігураціях PHP це могло дозволити нападникам активувати “магічні методи” у класах, що призводило до виконання віддаленого коду (RCE).

GiveWP — один із найпопулярніших плагінів для збору пожертв, який використовується понад 100 000 активних інсталяцій. Сайти, які використовують його для збору коштів для некомерційних організацій, могли б мати захоплені свої сервери, а не лише їхній фронтенд. Це становить загрозу як для бізнесу, так і для довіри.

Основний момент: Складні плагіни, наприклад платформи для збору пожертв, обробляють конфіденційні дані, що робить їх привабливими цілями. Завжди швидко їх оновлюй.

5. Плагін Штучного Інтелекту

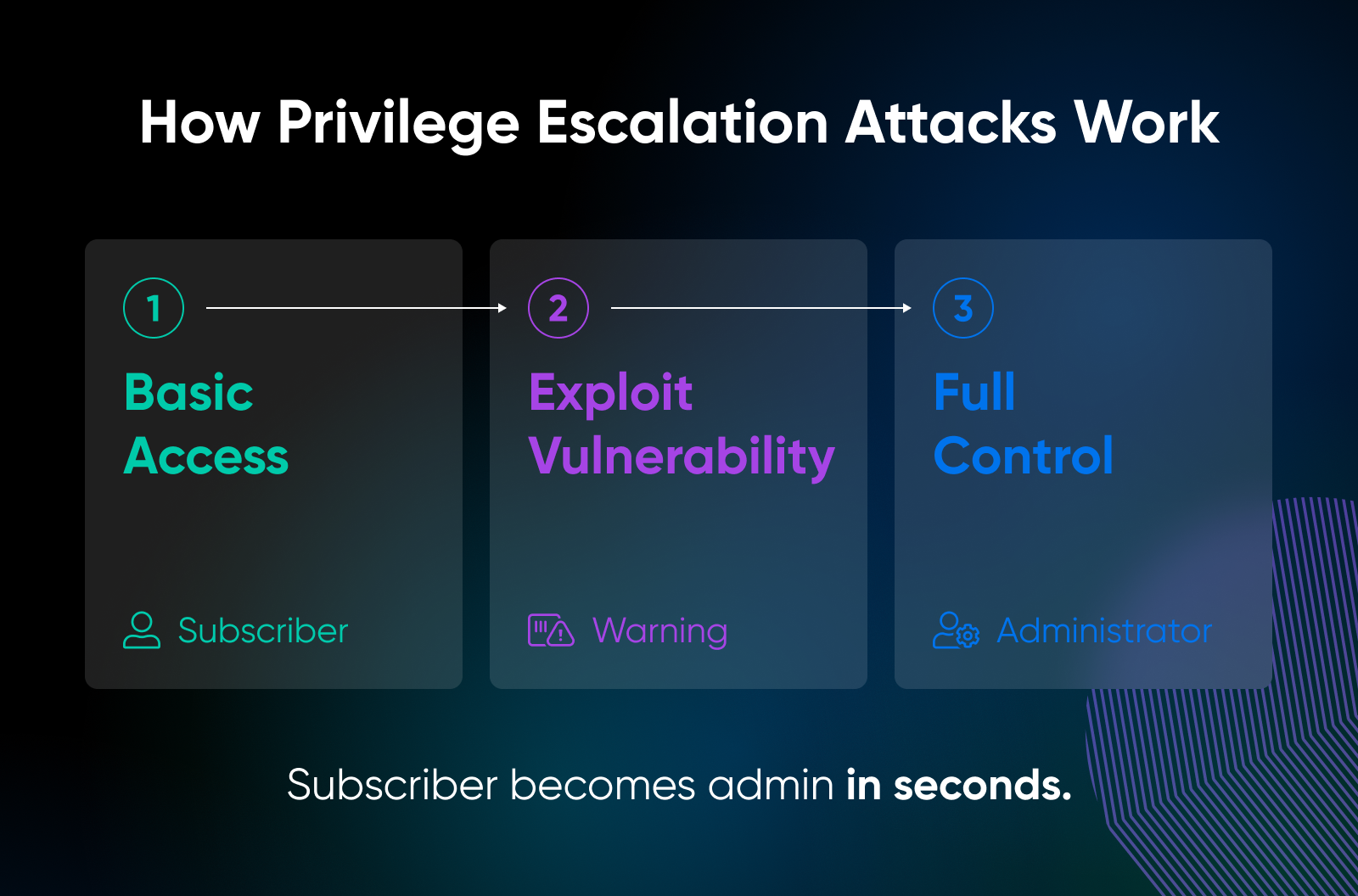

Що сталося: Плагін AI Engine від Meow Apps випустив версію, яка не мала перевірок доступу, дозволяючи користувачам з мінімальними ролями підвищити свої привілеї. Це означало, що нападник, який міг зареєструватися як базовий користувач, міг підвищити себе до Адміністратора.

Вразливості, що дозволяють підвищення привілеїв, належать до найбільш руйнівних, оскільки вони підривають модель довіри. Зареєстрований користувач (або, у деяких випадках, навіть бот, який створює новий акаунт) міг би миттєво отримати контроль над усім сайтом. З широким впровадженням AI Engine для інтеграції OpenAI та інших AI сервісів, радіус ураження розширився як на маркетингові, так і на виробничі вебсайти.

Основний висновок: Підвищення привілеїв страшніше, ніж XSS, оскільки воно дає зловмисникам ключі до твого сайту. Аудит ролей має бути частиною кожної місячної процедури обслуговування.

6. B Blocks Plugin

Що сталося: B Blocks, плагін WordPress з десятками тисяч встановлень, мав критичний недолік: відсутність перевірок авторизації дозволяла невідомим відвідувачам створювати нові адміністраторські акаунти. На відміну від інших помилок ескалації привілеїв, для цього не потрібно було жодної ролі користувача або авторизації.

Будь-який нападник, який знав кінцеву точку, міг створити новий адміністративний акаунт. Звідти вони могли інсталювати закулісні входи, експортувати базу даних або вставляти SEO спам-посилання по всьому сайту. Оскільки для цього не потрібен був діючий доступ, цей баг був інтенсивно використаний у дикій природі незабаром після розкриття.

Основний висновок: Підвищення привілеїв без аутентифікації — це найгірше, що може бути. Кожен власник сайту повинен регулярно перевіряти свій список користувачів, навіть коли вони думають, що все виправлено.

7. Тема Motors

Що сталося: Тема Motors, яка широко використовується для сайтів автосалонів та автомобільних маркетплейсів, містила помилку ескалації привілеїв. Вразливість дозволяла неаутентифікованим атакувачам використовувати слабкі перевірки в коді теми для отримання прав адміністратора.

На відміну від маленьких нішевих тем, Motors є комерційною і має широке застосування. Компрометація теми такого масштабу означає, що тисячі бізнес-сайтів, які рекламують інвентар, платежі та ліди клієнтів, раптово стають вразливими. Підвищення привілеїв тут означає, що атакуючим не потрібно було бути винахідливими — вони могли просто «увійти» і самопрохолосуватися.

Основний висновок: Теми можуть бути такими ж небезпечними, як і плагіни. Якщо ти купив тему кілька років тому і не оновлював її, ця тема може стати твоєю найслабшою ланкою.

8. База даних для Contact Form 7 / WPForms / Elementor Forms

Що сталося: База даних для плагінів CF7, WPForms та Elementor Forms мала критичну вразливість виконання віддаленого коду / відмови у обслуговуванні. Версії ≤ 1.4.3 не здійснювали фільтрацію даних, введених користувачами, що дозволяло нападникам вводити шкідливі скрипти через подані форми.

Оскільки цей плагін є доповненням до трьох найпопулярніших конструкторів форм, його вплив був посилений. Зловмисник міг відправити “нешкідливу” форму, але насправді розмістити код на вашому сервері — це кошмарний сценарій для агентств, які керують декількома сайтами клієнтів.

Основний висновок: Навіть невеликі “допоміжні” плагіни можуть зруйнувати цілу стопку. Якщо ти розширюєш критичні плагіни доповненнями, оновлюй їх так само терміново, як і основний інструмент.

9. OpenSSH на Ubuntu 24.04

Що сталося: Canonical розкрила кілька уразливостей OpenSSH у 2025 році, включаючи помилку обходу переадресації, де директива DisableForwarding не працювала належним чином (USN-7457-1). Ще одне повідомлення (USN-7270-1) стосувалося потенційних ризиків відмови у обслуговуванні в з’єднаннях клієнтів.

OpenSSH є одним з найбільш основних пакетів на серверах Ubuntu. Якщо доступ SSH відкритий, нападники можуть використовувати ці помилки для забезпечення постійного доступу або порушення доступності. Багато системних адміністраторів припускають, що SSH за замовчуванням є безпечним, але вразливості, як от ці, показують, що навіть зміцнене ядро потребує пильності.

Основний висновок: Не припускай, що критичні пакети невразливі. Навіть зріле програмне забезпечення, як OpenSSH, потребує постійних патчів та перегляду конфігурації.

10. PHP на Ubuntu

Що сталося: Вразливість у парсингу SOAP/XML PHP дозволяла сформованим вантажам з неправильно сформованими префіксами простору імен викликати збої. Canonical включила це до USN-7648-1, який виправив проблему на підтримуваних версіях Ubuntu.

Багато плагінів та тем WordPress залежать від функцій PHP SOAP/XML для інтеграцій (платіжні шлюзи, CRM, автоматизація маркетингу). Збій на рівні інтерпретатора PHP означає повну відмову в обслуговуванні, і кожен сайт на цьому сервері може бути вражений.

Ключовий момент: Проблеми з програмним забезпеченням сервера є так само загрозливими, як і помилки WordPress. Якщо ваш процес PHP припиняє роботу, ваш сайт також припиняє роботу разом з ним.

Що Ми Можемо Навчитися Від Цих Казок

Разом ці 10 випадків складають послідовну історію: Найстрашніші вразливості 2025 року не були екзотичними нульовими днями у ядрі WordPress. Це були повсякденні тріщини у стінах: застарілі плагіни, занедбані теми та неоновлене серверне програмне забезпечення.

Три основні уроки:

- Плагіни і теми – слабке місце. Популярні доповнення призводять до більшості вразливостей WordPress, і їхня велика база інсталяцій робить їх привабливою мішенню.

- Підвищення привілеїв є скрізь. Від Post SMTP до плагіна AI Engine, нападники шукають шляхи для отримання адміністративних прав. Отримавши їх, все інше стає другорядним.

- Помилки на рівні ОС так само важливі, як і помилки додатків. Проблеми з OpenSSH і PHP нагадують нам, що оновлення пакетів Ubuntu є так само важливим, як і оновлення самого WordPress.

Суть не в тому, щоб боятися свого стеку програмного забезпечення, а в тому, щоб поважати його та доглядати за ним. Кожен встановлений плагін, тема або пакет сервера збільшують потенційну площу для атаки. Різниця між страшною історією хостингу та звичним циклом оновлення полягає в тому, наскільки швидко ти помічаєш та усуваєш ці ризики.

Безпека не має бути жахливою. Завдяки регулярним оновленням, ретельному управлінню ролями та увазі до порадників, ти можеш тримати монстрів на відстані.

Неперевершений Хостинг WordPress

Надійні, блискавично швидкі рішення для хостингу, спеціально оптимізовані для WordPress.

Дізнатися більше