TL;DR: In 2025 zijn de engste websitebeveiligingsrisico’s niet afkomstig van WordPress core — ze kwamen van kwetsbare plugins, verwaarloosde thema’s en niet-gepatchte serversoftware zoals OpenSSH en PHP op Ubuntu.

Dit zijn de 10 meest ingrijpende kwetsbaarheden tot nu toe dit jaar, inclusief hoe ze werkten en welke lessen site-eigenaren en ontwikkelaars zouden moeten trekken. De conclusie: consistente updates, zorgvuldig rollenbeheer en aandacht voor beveiligingsadviezen zijn wat je hostingverhalen ervan weerhouden om in horrorverhalen te veranderen.

Het begint altijd op dezelfde manier.

Een late-night ping. Een paniekerige klant. Een WordPress-site die gisteren nog prima werkte, maar nu foutenlogboeken uitspuwt en bezoekers doorstuurt naar een verdachte apotheekdomein. In je hoofd hoor je alleen maar de gillende violen van een horrorfilmsoundtrack.

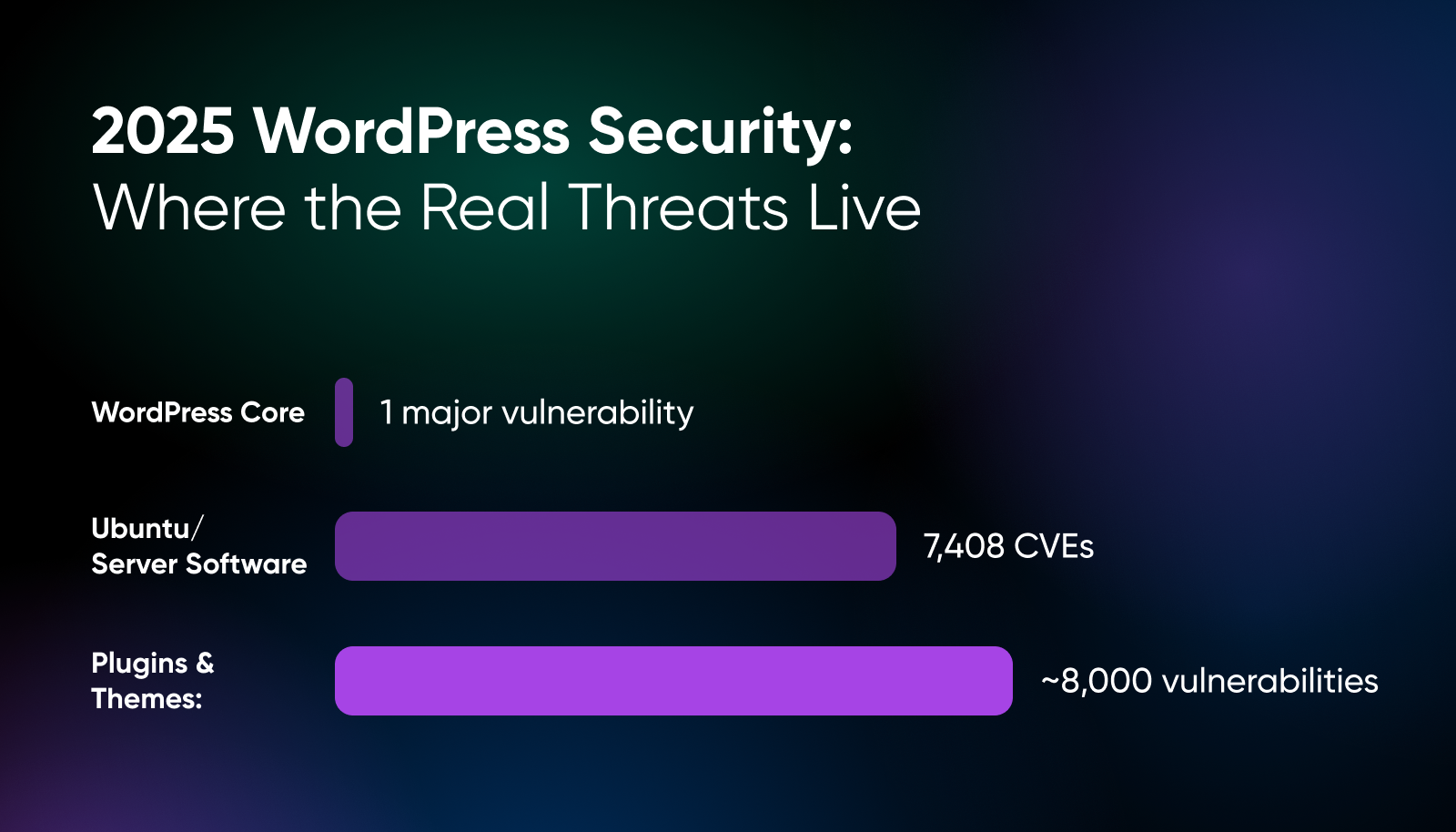

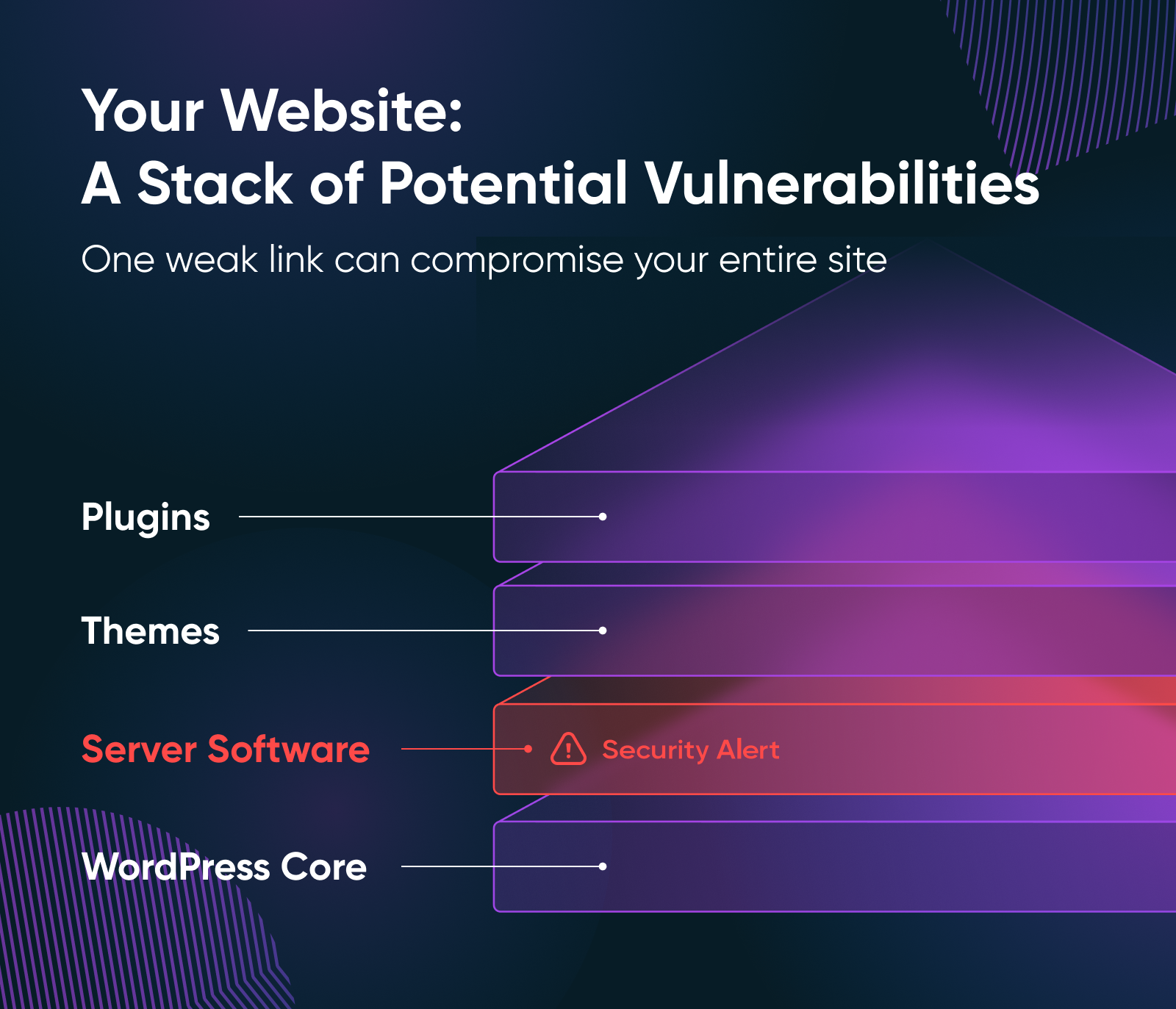

De meeste enge hostingverhalen worden niet veroorzaakt door de spoken en monsters van het griezelseizoen. Ze komen van kwetsbaarheden die net iets te lang ongepatcht blijven. In 2025 is het echte gevaar niet de WordPress-kern (die tot nu toe dit jaar slechts één noemenswaardig probleem heeft gehad), maar wel de plugins, thema’s en serversoftware die je site aandrijven.

Daarom zijn we hier, met een zaklamp in de hand, om je door de top 10 kwetsbaarheden te leiden die dit jaar rillingen over de ruggen van ontwikkelaars stuurden. Dit zijn geen waarschuwende verhalen bedoeld om je weg te jagen van het web. Het zijn veldnotities van het front — lessen die je kunt gebruiken om te voorkomen dat jouw hostingverhalen veranderen in horrorverhalen. Laten we beginnen.

Hoe Ziet Het Dreigingslandschap Van 2025 Er Uit Voor WordPress Plugins En Ubuntu-Pakketten?

Plugins en thema’s zijn waar bijna alle risico’s van WordPress liggen. In 2025 heeft de WordPress core tot nu toe slechts één grote kwetsbaarheid gezien, maar het ecosysteem van plugins en thema’s heeft al dichtbij de 8.000 kwetsbaarheden geproduceerd per september (toen we dit artikel schreven).

Halfjaarrapporten bevestigen niet alleen het hoge volume, maar ook de hoge echte wereld exploitatie. In de eerste helft van het jaar zijn 6.700 kwetsbaarheden geïdentificeerd, waarvan 41% geclassificeerd als exploiteerbaar in aanvallen in het echte leven.

Ubuntu’s beveiligingsmededelingen (USNs) bieden regelmatige, transparante updates voor problemen over ondersteunde releases. Veel van die USNs dekken kritieke software die vaak wordt gebruikt in hostingomgevingen (PHP, OpenSSH, bibliotheken zoals libxml2, enz.). Tussen januari en augustus 2025 publiceerde Canonical 829 USNs die 7.408 unieke CVE’s bestreken over de ondersteunde releases. Dat overtreft al alles van 2024, waarin 884 USNs 5.611 CVEs aanpakten.

Het patroon is duidelijk: het volume van OS-niveau kwetsbaarheden neemt toe, vaak overlappend in risico met plugin en thema lekken.

Wat kunnen bedrijfseigenaren meenemen uit het dreigingslandschap in 2025? Er zijn drie belangrijke punten:

- Je kunt niet vertrouwen op kernbescherming – Het echte gevaar komt van code van derden in plugins en thema’s, omdat de kwetsbaarheden daar toenemen.

- De exploitatie neemt toe – En het zijn niet alleen meer bugs. Een groeiend deel van die bugs kan nu in aanvallen gebruikt worden.

- Kwetsbaarheden in OS verhogen het risico – Zelfs als de WordPress-code betrouwbaar is, kunnen verouderde of kwetsbare Ubuntu-pakketten het aanvalsoppervlak aanzienlijk vergroten.

De 10 Angstaanjagende Verhalen Van 2025: Wat Ging Er Mis (En Wat Kunnen We Ervan Leren)?

Hieronder staan de echte kwetsbaarheden die dit jaar (tot nu toe) het WordPress plugin ecosysteem hebben geschokt. Houd er rekening mee dat dit geen oude geschiedenis is — veel sites zijn nog steeds blootgesteld tenzij ze gepatcht zijn.

1. Post SMTP

Wat is er gebeurd: Versie ≤ 3.2.0 van de Post SMTP WordPress-plugin had een gebrekkige toegangscontrole in een van zijn REST API-eindpunten (de get_logs_permission-functie). De functie controleerde alleen of een gebruiker was ingelogd, niet of zij voldoende rechten hadden (bijvoorbeeld Administrator).

Hierdoor konden zelfs gebruikers op abonneeniveau e-maillogboeken ophalen, e-mailinhoud bekijken en e-mails voor wachtwoordreset onderscheppen die bedoeld waren voor gebruikers met hogere rechten. Oei!

E-maillogboeken bevatten vaak gevoelige details. Het onderscheppen van wachtwoordresets betekent dat een gebruiker met weinig rechten het wachtwoord van een beheerder kan resetten en de site kan overnemen. Dat verandert wat lijkt op een onschuldige pluginfout in een volledige sitecompromittering.

Bovendien wordt Post SMTP veel gebruikt, met meer dan 400.000 actieve installaties. Een groot deel van die sites draaide kwetsbare versies ten tijde van de bekendmaking.

Belangrijkste inzicht: Zelfs eenvoudige controles (is_user_logged_in) zijn niet voldoende voor gevoelige gegevens. Privilegecontroles moeten overeenkomen met de gevoeligheid van het eindpunt.

2. Essentiële Add-ons voor Elementor

Wat gebeurde er: Versies ≤ 6.0.14 van Essential Addons voor Elementor hadden een weerspiegelde Cross-Site Scripting (XSS) kwetsbaarheid in het popup-selector query argument. Invoer werd niet goed gesaneerd/gevalideerd voordat het in de pagina-output werd ingevoegd. Het probleem is opgelost in versie 6.0.15.

Deze plugin heeft meer dan 2 miljoen installaties, dus een kwetsbaarheid als deze heeft een groot potentieel bereik. Gereflecteerde XSS kan phishing, diefstal van inloggegevens, tokenkaping of verandering van de website mogelijk maken als een aanvaller een gebruiker verleidt om op een gemanipuleerde URL te klikken. Het aantal actieve installaties betekent dat veel sites blootgesteld waren.

Belangrijkste conclusie: Populaire plugin + eenvoudige inputvector = wijdverbreid risico. Een grote installatiebasis vergroot zelfs de kwetsbaarheden van “alleen XSS”.

3. WPForms Lite

Wat is er gebeurd: WPForms Lite versies tot 1.9.5 waren kwetsbaar voor opgeslagen Cross-Site Scripting via de start_timestamp-parameter. Geauthenticeerde gebruikers met de rol van Bijdrager of hoger konden scripts injecteren die blijven bestaan en uitgevoerd worden wanneer een gebruiker een gecompromitteerde pagina bekijkt.

Omdat toegang op bijdragersniveau vaak wordt verleend (of per ongeluk behouden) op sites met meerdere auteurs of teamleden, was het risico reëel. Het vermogen om scriptinjectie te laten voortbestaan betekent dat compromissen kunnen blijven bestaan totdat de sitecode of database is opgeschoond — niet slechts een eenmalige gereflecteerde aanval.

Hoewel de CVSS-ernst “gemiddeld” (5.4) is voor dit probleem, is persistente XSS moeilijker te detecteren, moeilijker schoon te maken en heeft het grotere gevolgen (diefstal van cookies, escalatie van privileges, verlies van vertrouwen bij gebruikers) dan veel mensen beseffen.

Belangrijkste conclusie: Stored XSS via gebruikers met lagere rechten is gevaarlijk. Rechten zijn belangrijk, net zoals het zorgen dat zelfs “vertrouwde” gebruikers niet automatisch veilig zijn.

4. GiveWP

Wat is er gebeurd: Versies van GiveWP vóór 3.19.4 bevatten een PHP Object Injectie kwetsbaarheid. Invoer die aan bepaalde unserialize-functies werd doorgegeven, werd niet gevalideerd, waardoor gemanipuleerde payloads konden worden geïnjecteerd. Onder sommige PHP-configuraties kon dit aanvallers in staat stellen om “magische methoden” in klassen te activeren, wat leidt tot Uitvoering van Externe Code (RCE).

GiveWP is een van de populairste donatie-plugins, met meer dan 100.000 actieve installaties. Sites die erop vertrouwen voor non-profit fondsenwerving hadden hun servers kunnen laten kapen, niet alleen hun front-end displays. Dat is zowel een ramp voor bedrijfscontinuïteit als voor vertrouwen.

Belangrijkste conclusie: Complexe plugins zoals donatieplatforms verwerken gevoelige gegevens, wat ze tot belangrijke doelwitten maakt. Update ze altijd snel.

5. AI Engine Plugin

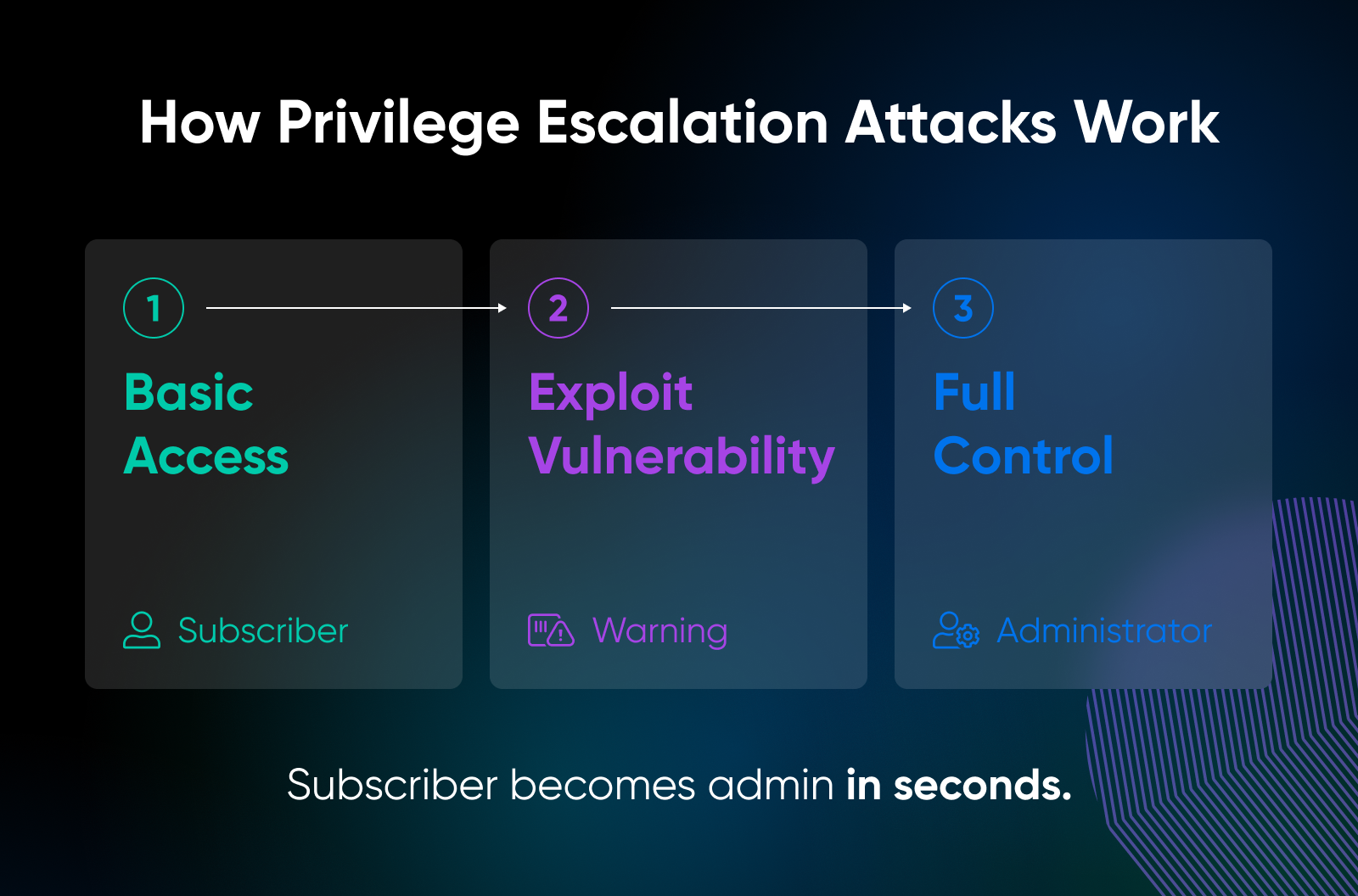

Wat is er gebeurd: De AI Engine plugin van Meow Apps heeft een versie geleverd zonder toegangscontroles, waardoor gebruikers met minimale rollen hun rechten konden opschalen. Dit betekende dat een aanvaller die zich als basisgebruiker kon registreren zichzelf tot beheerder kon promoten.

Privilegescalatiekwetsbaarheden behoren tot de meest verwoestende omdat ze het vertrouwensmodel ondermijnen. Een geregistreerde gebruiker (of in sommige gevallen zelfs een bot die een nieuw account aanmaakt) kan direct controle over de gehele site krijgen. Met de breed geadopteerde AI Engine om OpenAI en andere AI-diensten te integreren, breidde de schade zich uit naar zowel marketing- als productiewebsites.

Belangrijkste conclusie: Rechtenescalatie is enger dan XSS omdat het aanvallers de sleutels tot je site geeft. Rolaudits zouden deel moeten uitmaken van elke maandelijkse onderhoudsroutine.

6. B Blocks Plugin

Wat Is Er Gebeurd: B Blocks, een WordPress plugin met tienduizenden installaties, had een kritieke fout: missende autorisatiecontroles stonden ongeauthenticeerde bezoekers toe om nieuwe beheerdersaccounts aan te maken. In tegenstelling tot andere bevoegdheden escalatie bugs, was voor deze geen enkele gebruikersrol of aanmelding nodig.

Een aanvaller die het eindpunt kende, kon een gloednieuw beheerdersaccount opzetten. Vanaf daar konden ze achterdeurtjes installeren, de database exporteren of SEO-spamlinks over de hele site injecteren. Omdat het geen bestaande toegang vereiste, werd deze bug kort na onthulling veelvuldig in het wild misbruikt.

Belangrijkste conclusie: Niet-geauthentiseerde privilege escalatie is zo slecht als het maar kan zijn. Elke site-eigenaar zou regelmatig hun gebruikerslijst moeten controleren, zelfs wanneer ze denken dat alles gepatcht is.

7. Motors Thema

Wat is er gebeurd: Het Motors-thema, veel gebruikt voor autodealer en auto-marktplaats sites, bevatte een fout met betrekking tot rechtenescalatie. De kwetsbaarheid stelde niet-geauthenticeerde aanvallers in staat om zwakke controles in de themacode te misbruiken om beheerdersniveau-privileges te verkrijgen.

In tegenstelling tot kleine niche-thema’s, is Motors commercieel en veel gebruikt. Een gecompromitteerd thema op deze schaal betekent dat duizenden zakelijke sites die voorraad, betalingen en klantleads adverteren plotseling blootgesteld zijn. Privilege escalatie hier betekent dat aanvallers niet slim hoefden te zijn — ze konden gewoon “binnenwandelen” en zichzelf promoten.

Belangrijkste conclusie: Thema’s kunnen net zo gevaarlijk zijn als plugins. Als je jaren geleden een thema hebt gekocht en het niet hebt bijgewerkt, kan dat thema je zwakste schakel zijn.

8. Database Voor Contact Form 7 / WPForms / Elementor Forms

Wat is er gebeurd: De database voor CF7, WPForms en Elementor Forms plugin had een kritieke kwetsbaarheid voor Remote Code Execution / Denial of Service. Versies ≤ 1.4.3 hebben de door gebruikers aangeleverde invoer niet gesaneerd, waardoor aanvallers kwaadaardige payloads konden injecteren via formulierinzendingen.

Omdat deze plugin een add-on is voor drie van de populairste formulierbouwers, werd de blootstelling vergroot. Een aanvaller zou een “onschuldig” formulier kunnen indienen, maar in feite code op je server kunnen plaatsen — een nachtmerriescenario voor bureaus die meerdere klantensites beheren.

Belangrijkste conclusie: Zelfs kleine “helper” plugins kunnen een hele stack neerhalen. Als je kritieke plugins uitbreidt met add-ons, patch ze dan net zo dringend als het hoofdgereedschap.

9. OpenSSH op Ubuntu 24.04

Wat is er gebeurd: Canonical heeft meerdere OpenSSH-kwetsbaarheden onthuld in 2025, inclusief een fout bij het doorsturen waarbij de DisableForwarding-richtlijn niet werkte zoals bedoeld (USN-7457-1). Een ander advies (USN-7270-1) behandelde potentiële risico’s van dienstweigering in clientverbindingen.

OpenSSH is een van de meest fundamentele pakketten op Ubuntu-servers. Als SSH-toegang blootgesteld wordt, kunnen aanvallers deze bugs gebruiken om door te dringen of de beschikbaarheid te verstoren. Veel systeembeheerders gaan ervan uit dat SSH standaard veilig is, maar kwetsbaarheden zoals deze tonen aan dat zelfs de geharde kern waakzaamheid vereist.

Belangrijkste inzicht: Neem niet aan dat cruciale pakketten onkwetsbaar zijn. Zelfs volwassen software zoals OpenSSH heeft voortdurend patching en configuratiebeoordeling nodig.

10. PHP op Ubuntu

Wat is er gebeurd: Een kwetsbaarheid in PHP’s SOAP/XML parsing stelde opgestelde payloads met onjuist gevormde namespace prefixes in staat om crashes te veroorzaken. Canonical heeft dit opgenomen in USN-7648-1, dat het probleem op ondersteunde Ubuntu versies heeft verholpen.

Veel WordPress-plugins en -thema’s zijn afhankelijk van PHP SOAP/XML-functies voor integraties (betaalpoorten, CRM’s, marketingautomatisering). Een crash op de PHP-interpreterlaag betekent een volledige ontzegging van dienst, en elke site op die server kan worden getroffen.

Belangrijkste inzicht: Softwarefouten in servers zijn net zo bedreigend als WordPress-fouten. Als je PHP-proces crasht, crasht je site ook.

Wat Deze Verhalen Ons Leren

Samen vertellen deze 10 gevallen een consequent verhaal: de engste kwetsbaarheden in 2025 waren niet de exotische zero-days in de WordPress-kern. Het waren de alledaagse scheuren in de muren: verouderde plugins, verwaarloosde thema’s en ongepatchte serversoftware.

Drie lessen vallen op:

- Plugins en themes zijn de zwakste schakel. Populaire add-ons zijn verantwoordelijk voor de meeste WordPress-kwetsbaarheden en hun grote installatiebases maken ze tot primaire doelwitten.

- Privilege-escalatie is overal. Van Post SMTP tot de AI Engine plugin, aanvallers zoeken naar snelwegen naar beheerdersrechten. Zodra ze die hebben, is alles anders ondergeschikt.

- OS-niveau bugs zijn net zo belangrijk als applicatiebugs. OpenSSH en PHP fouten herinneren ons eraan dat het up-to-date houden van Ubuntu-pakketten net zo belangrijk is als het updaten van WordPress zelf.

De boodschap is niet om je softwarestack te vrezen, maar om het te respecteren en goed te verzorgen. Elk geïnstalleerde plugin, thema of serverpakket vergroot het aanvalsoppervlak. Het verschil tussen een angstaanjagend hostingverhaal en een routine patchcyclus is hoe snel je die risico’s opmerkt en aanpakt.

Beveiliging hoeft niet angstaanjagend te zijn. Met consistente updates, zorgvuldig rolbeheer en aandacht voor adviezen kun je de monsters op afstand houden.

Onverslaanbare WordPress Hosting

Betrouwbare, razendsnelle hostingsoplossingen specifiek geoptimaliseerd voor WordPress.

Zie Meer