TL;DR: Nel 2025, i rischi di sicurezza più spaventosi per i siti web non provengono dal nucleo di WordPress — derivano da plugin vulnerabili, temi trascurati e software di server non aggiornato come OpenSSH e PHP su Ubuntu.

Questi sono i 10 problemi di sicurezza più impattanti di quest’anno, inclusi i modi in cui hanno operato e quali lezioni dovrebbero trarre i proprietari di siti e gli sviluppatori. La conclusione: aggiornamenti costanti, una gestione attenta dei ruoli e l’attenzione agli avvisi di sicurezza sono ciò che impedisce alle tue storie di hosting di trasformarsi in storie da incubo.

Inizia sempre allo stesso modo.

Un ping a tarda notte. Un cliente in preda al panico. Un sito WordPress che funzionava bene fino a ieri, ma ora sta generando log di errore e reindirizzando i visitatori verso un dominio di una farmacia losca. Nella tua mente, tutto ciò che riesci a sentire sono i violini stridenti di una colonna sonora da film horror.

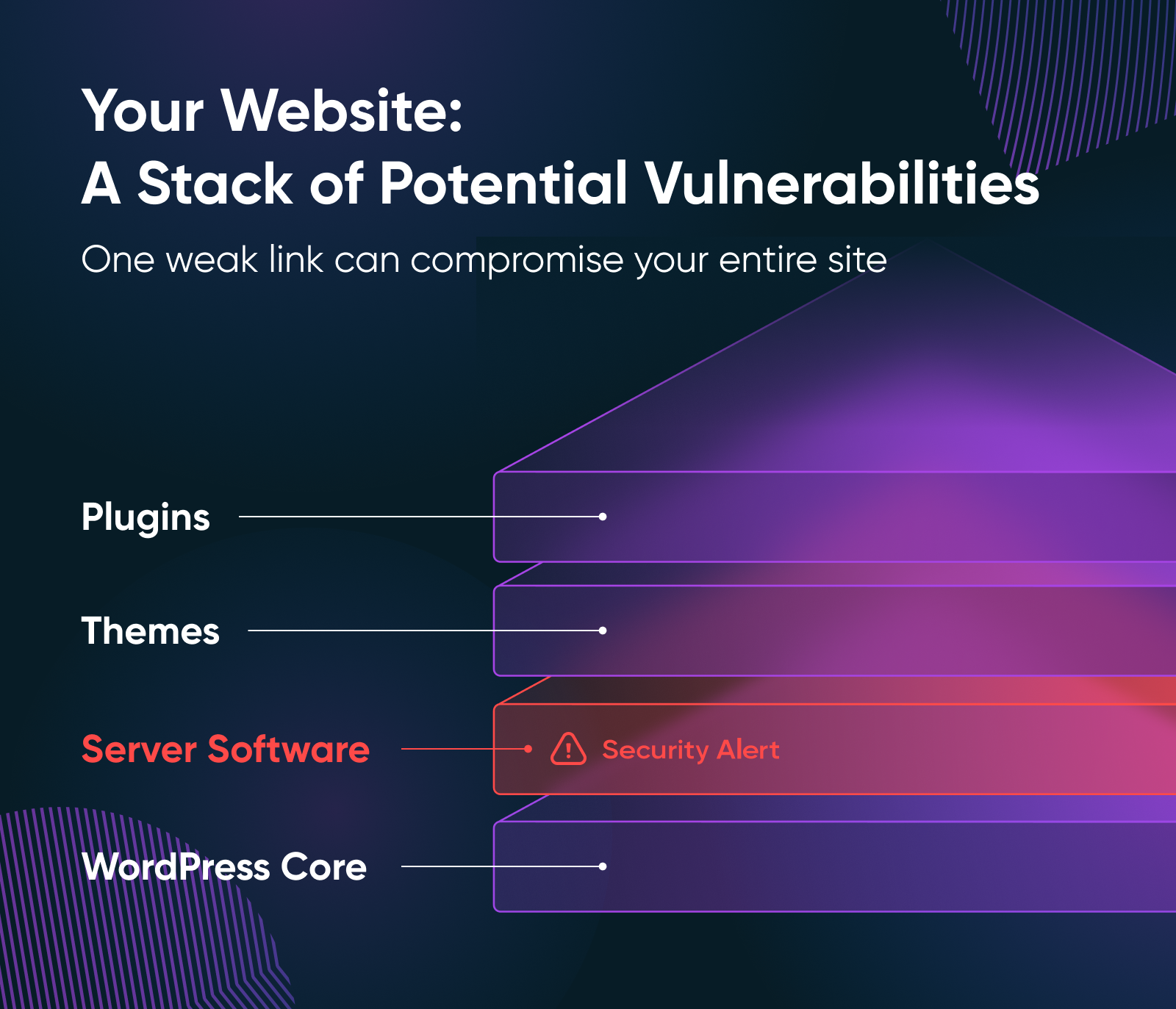

Le storie più spaventose di hosting non sono causate dai fantasmi e dai mostri della fama della stagione spettrale. Derivano da vulnerabilità lasciate senza patch per un tempo troppo lungo. Nel 2025, il vero pericolo non è stato il core di WordPress (che ha avuto solo un problema degno di nota quest’anno fino ad ora), bensì i plugins, i temi e il software del server che alimentano il tuo sito.

È per questo che siamo qui, torcia in mano, per guidarti attraverso le 10 principali vulnerabilità che quest’anno hanno fatto tremare gli sviluppatori. Questi non sono racconti ammonitori destinati a spaventarti lontano dal web. Sono appunti dal campo di battaglia — lezioni che puoi utilizzare per evitare che le tue storie di hosting si trasformino in storie di orrore. Facciamo un tuffo.

Come Sarà il Panorama delle Minacce nel 2025 per i Plugin di WordPress e i Pacchetti Ubuntu?

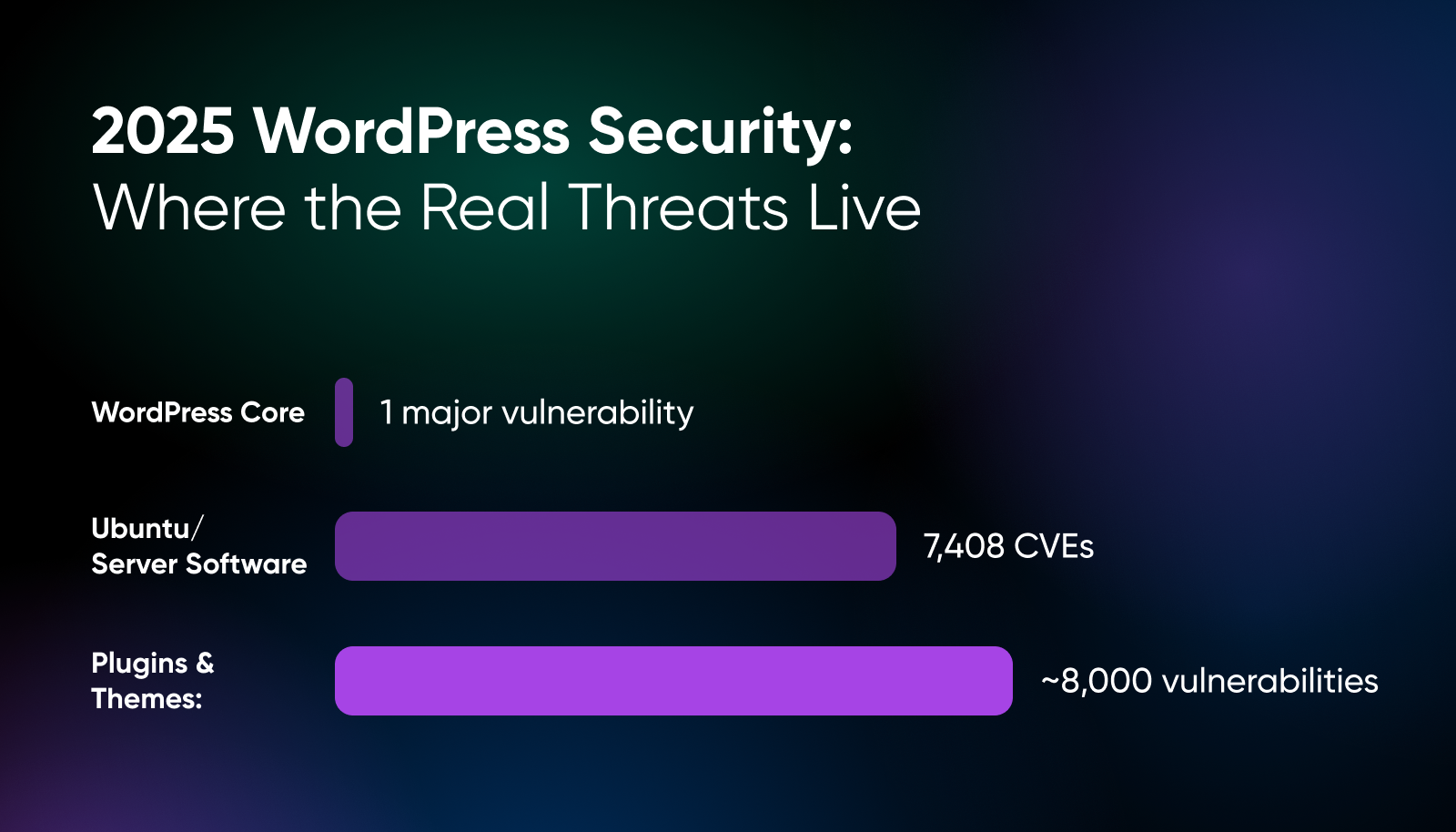

Plugins e temi sono dove risiede quasi tutto il rischio di WordPress. Nel 2025, il nucleo di WordPress ha visto solo una grande vulnerabilità fino ad ora, ma l’ecosistema di plugin e temi ha già prodotto quasi 8,000 vulnerabilità fino a settembre (quando abbiamo scritto questo articolo).

Rapporti di metà anno confermano non solo l’alto volume, ma anche l’elevata sfruttabilità nel mondo reale. Nel primo semestre dell’anno sono state identificate 6.700 vulnerabilità, di cui il 41% classificate come sfruttabili in attacchi reali.

Le notifiche di sicurezza di Ubuntu (USNs) forniscono aggiornamenti regolari e trasparenti su problemi relativi alle versioni supportate. Molte di queste USNs riguardano software critico comunemente utilizzato negli ambienti di hosting (PHP, OpenSSH, librerie come libxml2, ecc.). Tra gennaio e agosto 2025, Canonical ha pubblicato 829 USNs che coprono 7,408 CVE unici nelle versioni supportate. Questo supera già tutto il 2024, che ha registrato 884 USNs per 5,611 CVE.

Il modello è chiaro: il volume delle vulnerabilità a livello di sistema operativo sta accelerando, spesso sovrapponendosi in termini di rischio con le perdite di plugin e temi.

Cosa possono trarre gli imprenditori dal panorama delle minacce nel 2025? Ci sono tre cose principali:

- Non puoi affidarti al core per la protezione – Il vero pericolo proviene dal codice di terze parti nei Plugin e nei temi, perché è lì che le vulnerabilità si moltiplicano.

- L’esploitabilità è in aumento – E non sono solo più bug. Una quota crescente di questi bug può essere utilizzata negli attacchi in questo momento.

- Le vulnerabilità del sistema operativo aumentano il rischio – Anche se il codice di WordPress è corretto, i pacchetti Ubuntu obsoleti o vulnerabili possono ampliare significativamente la superficie di attacco.

I 10 Racconti Spaventosi del 2025: Cosa È Andato Storto (e Cosa Possiamo Imparare)?

Di seguito sono elencate le vere vulnerabilità che hanno scosso l’ecosistema dei plugin WordPress quest’anno (finora). Ricorda che questi non sono fatti del passato — molti siti sono ancora esposti se non aggiornati.

1. Post SMTP

Cosa è successo: La versione ≤ 3.2.0 del plugin WordPress Post SMTP presentava un controllo degli accessi non funzionante in uno dei suoi endpoint API REST (la funzione get_logs_permission). La funzione controllava solo se un utente era loggato, senza verificare se avesse i privilegi sufficienti (ad esempio, Amministratore).

Per questo motivo, anche gli utenti a livello di Sottoscrittore potevano recuperare i log delle email, visualizzare i corpi delle email e intercettare le email di reimpostazione della password destinate agli utenti con privilegi superiori. Accidenti!

I log delle email includono spesso dettagli sensibili. Interrompere il reset delle password significa che un utente con privilegi limitati potrebbe reimpostare la password di un admin e prendere il controllo del sito. Questo trasforma quello che sembra un innocuo bug del plugin in un compromesso completo del sito.

Inoltre, Post SMTP è ampiamente utilizzato, con oltre 400.000 installazioni attive. Un’ampia porzione di quei siti utilizzava versioni vulnerabili al momento della divulgazione.

Aspetto Fondamentale: Anche i controlli semplici (is_user_logged_in) non sono sufficienti per i dati sensibili. I controlli dei privilegi devono corrispondere alla sensibilità del punto di accesso.

2. Addon Essenziali per Elementor

Cosa è successo: Le versioni ≤ 6.0.14 di Essential Addons for Elementor presentavano una vulnerabilità di Cross-Site Scripting (XSS) riflessivo nell’argomento della query popup-selector. L’input non era adeguatamente sanificato/validato prima di essere incorporato nell’output della pagina. Il difetto è stato corretto nella versione 6.0.15.

Questo plugin ha oltre 2 milioni di installazioni, quindi una vulnerabilità come questa ha un ampio potenziale di diffusione. XSS riflesso può abilitare il phishing, il furto di credenziali, il dirottamento di token o il vandalismo se un attaccante inganna un utente a cliccare su un URL manipolato. La scala di installazioni attive significa che molti siti sono stati esposti.

Punto Chiave: Plugin popolare + vettore di input semplice = rischio diffuso. Una vasta base di installazione amplifica anche le vulnerabilità di “solo XSS”.

3. WPForms Lite

Cosa è successo: Le versioni di WPForms Lite fino alla 1.9.5 erano vulnerabili a Cross-Site Scripting persistente tramite il parametro start_timestamp. Gli utenti autenticati con ruolo di Collaboratore o superiore potevano iniettare script che persistevano ed erano eseguiti ogni volta che un utente visualizzava una pagina compromessa.

Perché l’accesso a livello di contributore è spesso concesso (o accidentalmente mantenuto) su siti con più autori o membri del team, il rischio era reale. La capacità di mantenere l’iniezione di script significa che il compromesso può persistere fino a quando il codice del sito o il database non vengono puliti — non si tratta solo di un attacco riflesso una tantum.

Anche se la gravità CVSS è “media” (5.4) per questo problema, l’XSS persistente è più difficile da rilevare, più difficile da eliminare e comporta conseguenze più gravi (furto di cookie, escalation dei privilegi, perdita di fiducia degli utenti) di quanto molti si rendano conto.

Punto chiave: Stored XSS tramite utenti con ruoli inferiori è pericoloso. I permessi sono importanti, così come assicurarsi che anche gli utenti “fidati” non siano automaticamente sicuri.

4. GiveWP

Cosa è successo: Le versioni di GiveWP precedenti alla 3.19.4 contenevano una vulnerabilità di Iniezione di Oggetti PHP. I dati inseriti in alcune funzioni unserialize non erano validati, permettendo l’iniezione di payload elaborati. In alcune configurazioni PHP, ciò poteva permettere agli attaccanti di attivare i “metodi magici” nelle classi, portando all’Esecuzione di Codice Remoto (RCE).

GiveWP è uno dei plugin di donazione più popolari, con oltre 100.000 installazioni attive. I siti che si affidano ad esso per la raccolta fondi no-profit potrebbero aver subito il dirottamento dei loro server, non solo delle loro visualizzazioni front-end. Ciò rappresenta un disastro sia per la continuità operativa che per la fiducia.

Punto chiave: I plugin complessi come le piattaforme di donazione gestiscono dati sensibili, il che li rende obiettivi principali. Aggiornali sempre rapidamente.

5. Plugin Motore IA

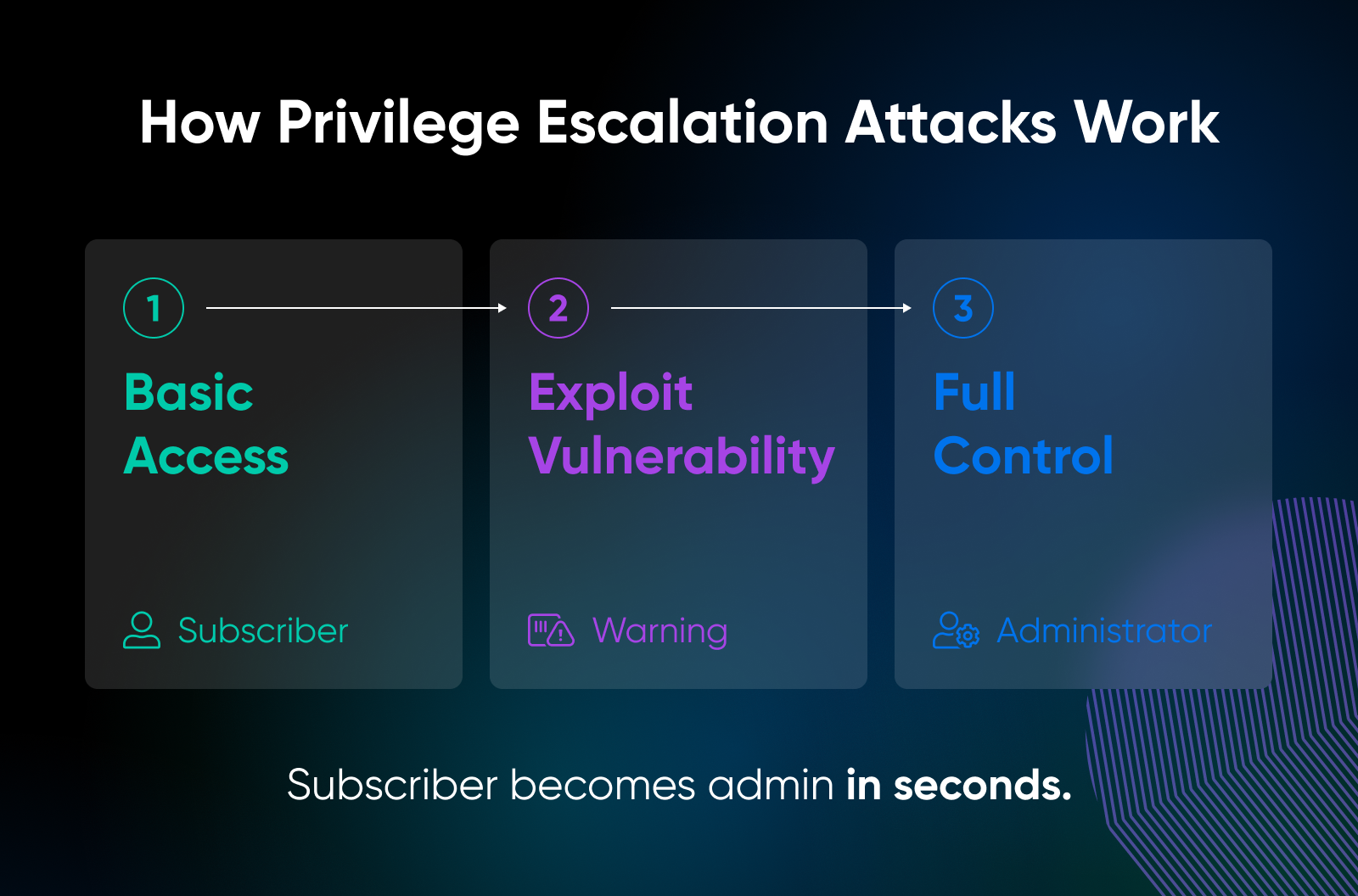

Cosa è successo: Il plugin AI Engine di Meow Apps ha rilasciato una versione che mancava di controlli di accesso, permettendo agli utenti con ruoli minimi di escalare i propri privilegi. Questo significava che un attaccante che potesse registrarsi come utente base poteva promuoversi a Amministratore.

Le vulnerabilità di escalation dei privilegi sono tra le più devastanti perché sovvertono il modello di fiducia. Un utente registrato (o in alcuni casi anche un bot che crea un nuovo account) potrebbe immediatamente prendere il controllo dell’intero sito. Con l’AI Engine ampiamente adottato per integrare OpenAI e altri servizi di IA, il raggio d’azione si è esteso sia ai siti web di marketing che di produzione.

Punto Chiave: L’escalation dei privilegi è più pericolosa dell’XSS perché dà agli attaccanti le chiavi del tuo sito. Le verifiche dei ruoli dovrebbero far parte di ogni routine di manutenzione mensile.

6. Plugin B Blocks

Cosa è successo: B Blocks, un plugin di WordPress con decine di migliaia di installazioni, presentava una grave lacuna: la mancanza di controlli di autorizzazione permetteva ai visitatori non autenticati di creare nuovi account amministratori. A differenza di altri bug di escalation dei privilegi, questo non richiedeva alcun ruolo utente o accesso.

Qualsiasi attaccante che conosceva il punto di accesso poteva creare un nuovo account amministratore. Da lì, potevano installare porte segrete, esportare il database o inserire link spam SEO in tutto il sito. Poiché non richiedeva un accesso preesistente, questo bug è stato pesantemente sfruttato in natura poco dopo la divulgazione.

Spunto principale: L’escalation dei privilegi non autenticata è il peggio che possa succedere. Ogni proprietario di sito dovrebbe controllare regolarmente la propria lista di utenti, anche quando pensa che tutto sia aggiornato.

7. Tema Motors

Cosa È Successo: Il tema Motors, ampiamente utilizzato per i siti di concessionarie auto e mercati automobilistici, conteneva un difetto di escalation dei privilegi. La vulnerabilità permetteva agli aggressori non autenticati di sfruttare controlli deboli nel codice del tema per ottenere privilegi a livello di amministratore.

A differenza dei piccoli temi di nicchia, Motors è commerciale e ampiamente adottato. Un tema compromesso su questa scala significa che migliaia di siti aziendali che pubblicizzano inventario, pagamenti e contatti dei clienti sono improvvisamente esposti. L’escalation di privilegi qui significa che gli aggressori non dovevano essere astuti — potevano semplicemente “entrare” e promuoversi.

Aspetto Fondamentale: I temi possono essere pericolosi quanto i plugin. Se hai acquistato un tema anni fa e non lo hai aggiornato, quel tema potrebbe essere il tuo punto più debole.

8. Database per Contact Form 7 / WPForms / Elementor Forms

Cosa è successo: Il Database per i plugin CF7, WPForms e Elementor Forms presentava una vulnerabilità critica di Esecuzione di Codice Remoto / NegaServizio. Le versioni ≤ 1.4.3 non hanno sanificato gli input forniti dagli utenti, permettendo agli attaccanti di iniettare payload dannosi tramite l’invio di moduli.

Poiché questo plugin è un componente aggiuntivo per tre dei costruttori di moduli più popolari, l’esposizione è stata amplificata. Un attaccante potrebbe inviare un modulo “innocuo”, ma in realtà impiantare codice sul tuo server — uno scenario da incubo per le agenzie che gestiscono più siti clienti.

Conclusione Principale: Anche piccoli plugin “helper” possono mandare in tilt un intero stack. Se estendi plugin critici con componenti aggiuntivi, aggiornali con la stessa urgenza dello strumento principale.

9. OpenSSH su Ubuntu 24.04

Cosa è successo: Canonical ha rivelato nel 2025 molteplici vulnerabilità di OpenSSH, incluse una falla nel bypass del forwarding dove la direttiva DisableForwarding non ha funzionato come previsto (USN-7457-1). Un altro avviso (USN-7270-1) ha trattato potenziali rischi di denial-of-service nelle connessioni client.

OpenSSH è uno dei pacchetti fondamentali sui server Ubuntu. Se l’accesso SSH è esposto, gli attaccanti possono sfruttare questi bug per ottenere persistenza o interrompere la disponibilità. Molti amministratori di sistema presumono che SSH sia sicuro per impostazione predefinita, ma vulnerabilità come queste dimostrano che anche il nucleo più protetto necessita di vigilanza.

Elemento chiave: Non presumere che i pacchetti critici siano invulnerabili. Anche software maturi come OpenSSH necessitano di aggiornamenti costanti e revisioni della configurazione.

10. PHP su Ubuntu

Cosa è successo: Una vulnerabilità nell’analisi SOAP/XML di PHP ha permesso a payload manipolati con prefissi di namespace malformati di innescare crash. Canonical ha incluso questa correzione in USN-7648-1, che ha risolto il problema nelle versioni supportate di Ubuntu.

Molti plugin e temi WordPress dipendono dalle funzioni PHP SOAP/XML per integrazioni (gateway di pagamento, CRM, automazione del marketing). Un crash a livello di interprete PHP significa una completa negazione del servizio, e ogni sito su quel server potrebbe essere interessato.

Spunto principale: I difetti del software del server sono altrettanto minacciosi dei bug di WordPress. Se il tuo processo PHP si interrompe, il tuo sito muore con esso.

Cosa Ci Insegnano Queste Storie

Prese insieme, queste 10 situazioni raccontano una storia coerente: Le vulnerabilità più spaventose nel 2025 non sono state esotici zero-day nel core di WordPress. Sono state le crepe quotidiane nei muri: plugin non aggiornati, temi trascurati e software di server non patchato.

Tre lezioni si distinguono:

- I Plugin e i Temi Sono Il Collegamento Più Debole. I componenti aggiuntivi popolari sono alla base della maggior parte delle vulnerabilità di WordPress, e la loro ampia base di installazione li rende obiettivi primari.

- L’Escalation dei Privilegi È Ovunque. Dal Post SMTP al plugin AI Engine, gli attaccanti cercano scorciatoie per ottenere diritti di amministratore. Una volta ottenuti, tutto il resto passa in secondo piano.

- I Bug A Livello di OS Sono Importanti Quanto I Bug Delle Applicazioni. I difetti di OpenSSH e PHP ci ricordano che mantenere aggiornati i pacchetti di Ubuntu è altrettanto importante quanto aggiornare WordPress stesso.

La lezione da trarre non è temere il tuo stack software, ma rispettarlo e prendertene cura. Ogni plugin, tema o pacchetto server che installi amplia l’area di superficie per attacchi. La differenza tra un racconto spaventoso di hosting e un ciclo di patch di routine è la velocità con cui rilevi e affronti questi rischi.

La sicurezza non deve essere spaventosa. Con aggiornamenti costanti, una gestione attenta dei ruoli e attenzione agli avvisi, puoi tenere lontani i mostri.

Hosting WordPress Inarrestabile

Soluzioni di hosting affidabili e velocissime, specificamente ottimizzate per WordPress.

Vedi di Più