TL;DR: Im Jahr 2025 stammen die erschreckendsten Website-Sicherheitsrisiken nicht vom WordPress-Kern — sie kommen von anfälligen Plugins, vernachlässigten Themes und ungepatchter Server-Software wie OpenSSH und PHP auf Ubuntu.

Dies sind die 10 einflussreichsten Schwachstellen dieses Jahres, einschließlich ihrer Funktionsweise und der Lehren, die Seitenbetreiber und Entwickler daraus ziehen sollten. Das Fazit: Regelmäßige Updates, sorgfältiges Rollenmanagement und Beachtung von Sicherheitshinweisen sind es, die verhindern, dass deine Hosting-Geschichten zu Horrorgeschichten werden.

Es beginnt immer auf die gleiche Weise.

Ein nächtliches Ping. Ein panischer Kunde. Eine WordPress-Website, die gestern noch einwandfrei funktionierte, aber jetzt Fehlerprotokolle ausspuckt und Besucher auf eine zwielichtige Apotheken-Domain umleitet. In deinem Kopf hörst du nur die kreischenden Geigen aus einem Horror-Soundtrack.

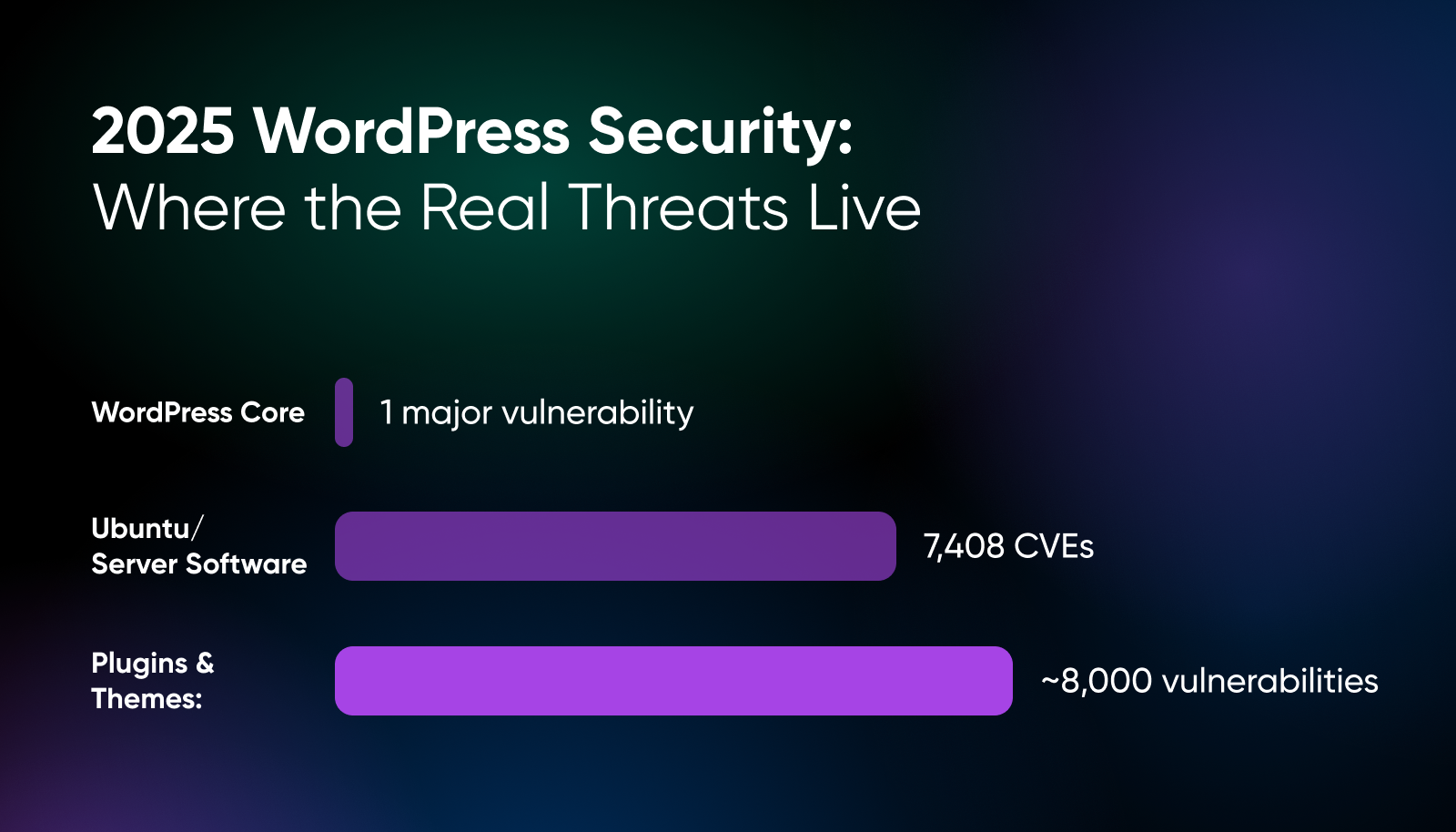

Die meisten gruseligen Hosting-Geschichten werden nicht durch die Geister und Monster der berühmten Spukzeit verursacht. Sie entstehen durch Schwachstellen, die etwas zu lange unbehoben bleiben. Im Jahr 2025 besteht die wirkliche Gefahr nicht im WordPress-Kern (der bislang dieses Jahr nur ein bemerkenswertes Problem hatte), sondern in den Plugins, Themes und Server-Software, die deine Website antreiben.

Deshalb sind wir hier, Taschenlampe in der Hand, um dich durch die Top 10 Schwachstellen zu führen, die Entwicklern dieses Jahr einen Schauer über den Rücken gejagt haben. Das sind keine warnenden Geschichten, die dich vom Web fernhalten sollen. Es sind Feldnotizen von der Front — Lektionen, die du nutzen kannst, um zu verhindern, dass deine Hosting-Geschichten zu Horror-Geschichten werden. Lass uns eintauchen.

Wie Sieht Die Bedrohungslandschaft 2025 Für WordPress Plugins Und Ubuntu-Pakete Aus?

Plugins und Themes sind die Bereiche, in denen nahezu alle WordPress-Risiken liegen. Im Jahr 2025 hat der WordPress-Kern bisher nur eine größere Schwachstelle erlebt, aber das Plugin- und Theme-Ökosystem hat bereits nahezu 8.000 Schwachstellen bis September (als wir diesen Artikel schrieben) hervorgebracht.

Halbjahresberichte bestätigen nicht nur das hohe Volumen, sondern auch die hohe tatsächliche Ausnutzbarkeit. Im ersten Halbjahr wurden 6.700 Schwachstellen identifiziert, von denen 41% als in realen Angriffen ausnutzbar eingestuft wurden.

Ubuntus Sicherheitshinweise (USNs) bieten regelmäßige, transparente Updates für Probleme in unterstützten Versionen. Viele dieser USNs behandeln kritische Software, die häufig in Hosting-Umgebungen verwendet wird (PHP, OpenSSH, Bibliotheken wie libxml2 usw.). Zwischen Januar und August 2025 veröffentlichte Canonical 829 USNs, die 7.408 einzigartige CVEs in den unterstützten Versionen abdecken. Das übertrifft bereits das gesamte Jahr 2024, in dem 884 USNs 5.611 CVEs behandelten.

Das Muster ist klar: Das Volumen der OS-Ebene-Schwachstellen nimmt zu, oft überschneiden sich die Risiken mit Plugin- und Theme-Lecks.

Was können Unternehmer aus der Bedrohungslandschaft im Jahr 2025 mitnehmen? Es gibt drei Hauptpunkte:

- Du kannst dich nicht auf das Kernsystem für Schutz verlassen – Die wirkliche Gefahr geht von Drittanbieter-Codes in Plugins und Themes aus, da hier die Sicherheitslücken sich vervielfachen.

- Die Ausnutzbarkeit steigt – Und es sind nicht nur mehr Bugs. Ein wachsender Anteil dieser Bugs kann jetzt in Angriffen verwendet werden.

- Betriebssystem-Schwachstellen erhöhen das Risiko – Auch wenn der WordPress-Code sicher ist, können veraltete oder anfällige Ubuntu-Pakete die Angriffsfläche dramatisch erweitern.

Die 10 Gruselgeschichten Von 2025: Was Ging Schief (Und Was Können Wir Daraus Lernen)?

Unten findest Du die echten Schwachstellen, die das WordPress-Plugin-Ökosystem in diesem Jahr (bisher) erschüttert haben. Beachte, dass dies keine alte Geschichte ist — viele Seiten sind weiterhin gefährdet, sofern sie nicht gepatcht werden.

1. Post SMTP

Was ist passiert: Version ≤ 3.2.0 des Post SMTP WordPress Plugins hatte eine fehlerhafte Zugriffskontrolle in einem seiner REST API Endpunkte (die get_logs_permission Funktion). Die Funktion prüfte nur, ob ein Benutzer eingeloggt war, nicht ob er ausreichende Berechtigungen hatte (zum Beispiel Administrator).

Deshalb konnten sogar Benutzer auf Abonnentenebene E-Mail-Protokolle abrufen, E-Mail-Inhalte einsehen und Passwort-Reset-E-Mails abfangen, die für Benutzer mit höheren Berechtigungen bestimmt waren. Uff!

E-Mail-Protokolle enthalten oft sensible Details. Das Abfangen von Passwort-Zurücksetzungen bedeutet, dass ein Benutzer mit niedrigen Rechten das Passwort eines Admins zurücksetzen und die Kontrolle über die Website übernehmen könnte. Das verwandelt, was wie ein harmloser Plugin-Fehler scheint, in einen vollständigen Seitenkompromiss.

Zudem wird Post SMTP von über 400.000 aktiven Installationen verwendet. Ein großer Teil dieser Websites lief zum Zeitpunkt der Bekanntmachung mit anfälligen Versionen.

Haupterkenntnis: Auch einfache Überprüfungen (is_user_logged_in) reichen nicht für sensible Daten. Die Berechtigungsprüfungen müssen der Sensibilität des Endpunkts entsprechen.

2. Wesentliche Zusatzmodule für Elementor

Was ist passiert: In den Versionen ≤ 6.0.14 von Essential Addons for Elementor bestand eine reflektierte Cross-Site Scripting (XSS)-Schwachstelle im popup-selector-Query-Argument. Die Eingabe wurde vor der Einbettung in die Seitenausgabe nicht ordnungsgemäß bereinigt/validiert. Der Fehler wurde in Version 6.0.15 behoben.

Dieses Plugin hat mehr als 2 Millionen Installationen, daher kann eine solche Schwachstelle eine große Reichweite haben. Reflektiertes XSS kann Phishing, Diebstahl von Anmeldeinformationen, Token-Diebstahl oder Verunstaltung ermöglichen, wenn ein Angreifer einen Benutzer dazu bringt, auf eine manipulierte URL zu klicken. Die Anzahl der aktiven Installationen bedeutet, dass viele Seiten gefährdet waren.

Wichtigste Erkenntnis: Beliebtes Plugin + einfacher Eingabevektor = weit verbreitetes Risiko. Eine große Installationsbasis vergrößert selbst „nur XSS“-Schwachstellen.

3. WPForms Lite

Was ist passiert: WPForms Lite Versionen bis 1.9.5 waren anfällig für gespeichertes Cross-Site Scripting über den start_timestamp Parameter. Authentifizierte Benutzer mit Beitragenden-Rolle oder höher konnten Skripte einspeisen, die bestehen bleiben und ausgeführt werden, wann immer ein Benutzer eine kompromittierte Seite betrachtet.

Da auf Seiten mit mehreren Autoren oder Teammitgliedern häufig Zugriff auf Mitarbeiterebene gewährt wird (oder versehentlich bestehen bleibt), war das Risiko real. Die Möglichkeit, Skriptinjektionen aufrechtzuerhalten, bedeutet, dass ein Kompromiss so lange bestehen bleibt, bis der Seiten-Code oder die Datenbank bereinigt wird – nicht nur ein einmaliger reflektierter Angriff.

Obwohl die CVSS-Schwere „mittel“ (5.4) für dieses Problem ist, ist persistentes XSS schwerer zu erkennen, schwerer zu bereinigen und hat größere Konsequenzen (Cookie-Diebstahl, Privilegienerhöhung, Vertrauensverlust bei Benutzern) als viele Menschen erkennen.

Wichtigste Erkenntnis: Gespeichertes XSS über Benutzer mit niedrigeren Rollen ist gefährlich. Berechtigungen sind wichtig, ebenso wie die Gewährleistung, dass selbst „vertrauenswürdige“ Benutzer nicht automatisch sicher sind.

4. GiveWP

Was ist passiert: Versionen von GiveWP vor 3.19.4 enthielten eine PHP-Objektinjektions-Schwachstelle. Eingaben, die an bestimmte Unserialize-Funktionen übergeben wurden, wurden nicht validiert, was das Einschleusen von manipulierten Payloads ermöglichte. Unter bestimmten PHP-Konfigurationen könnte dies Angreifern ermöglichen, „Magische Methoden“ in Klassen auszulösen, was zu einer Remote-Code-Ausführung (RCE) führen könnte.

GiveWP ist eines der beliebtesten Spenden-Plugins und wird von über 100.000 aktiven Installationen genutzt. Webseiten, die darauf für gemeinnütziges Fundraising vertrauen, hätten nicht nur ihre Frontend-Anzeigen, sondern auch ihre Server gekapert haben können. Das ist sowohl ein Desaster für die Geschäftskontinuität als auch für das Vertrauen.

Wichtigste Erkenntnis: Komplexe Plugins wie Spendenplattformen verarbeiten sensible Daten, was sie zu Hauptzielen macht. Aktualisiere sie immer schnell.

5. AI-Engine-Plugin

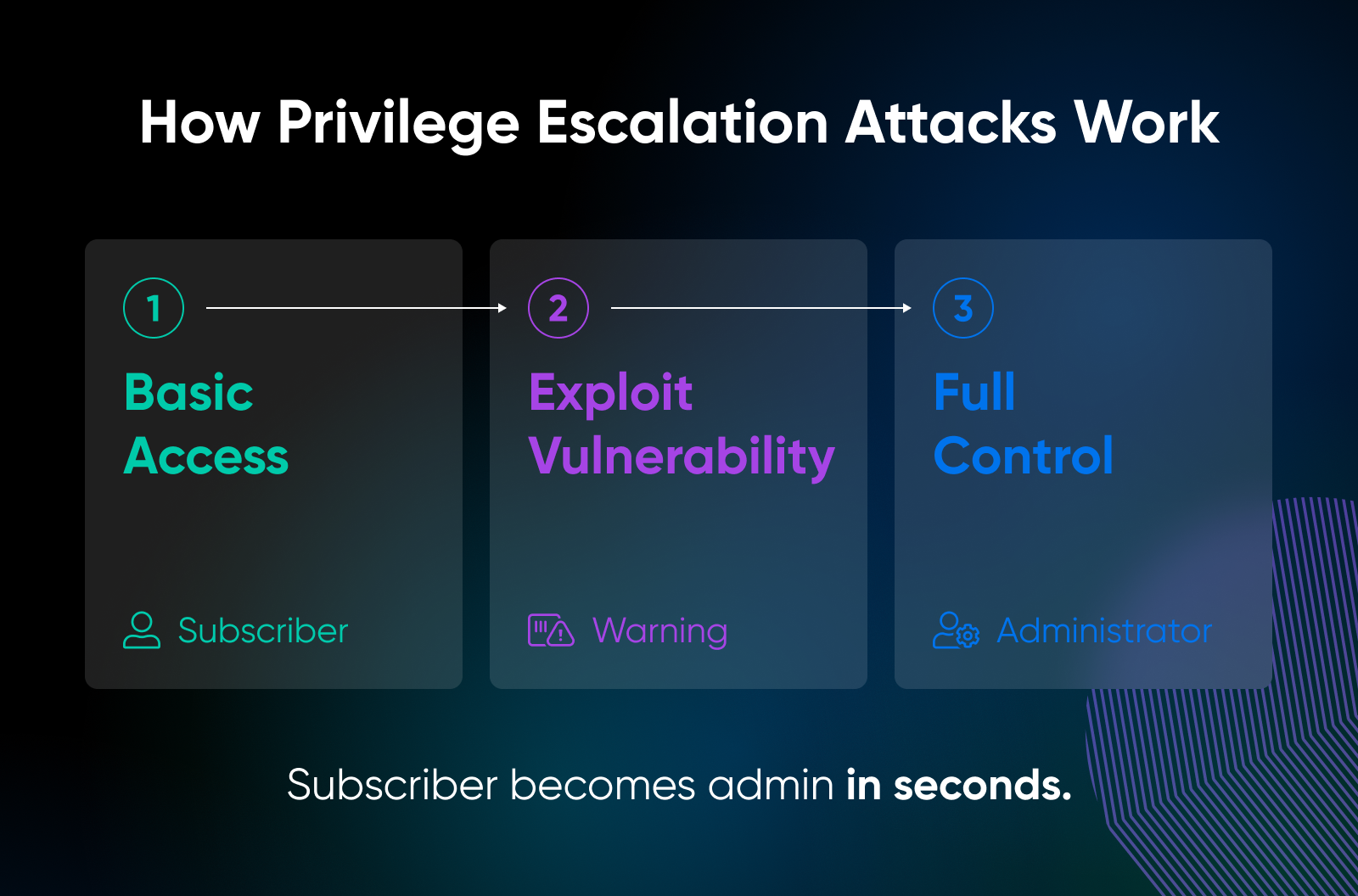

Was ist passiert: Das AI Engine Plugin von Meow Apps hat eine Version versendet, die keine Zugriffsprüfungen enthielt, wodurch Benutzer mit minimalen Rollen die Möglichkeit hatten, ihre Berechtigungen zu erhöhen. Das bedeutete, dass ein Angreifer, der sich als Basisbenutzer registrieren konnte, sich selbst zum Administrator befördern konnte.

Privilegienerweiterungs-Schwachstellen gehören zu den verheerendsten, weil sie das Vertrauensmodell untergraben. Ein registrierter Benutzer (oder in manchen Fällen sogar ein Bot, der ein neues Konto erstellt) könnte sofort die Kontrolle über die gesamte Website erlangen. Mit der weit verbreiteten Verwendung des AI Engine zur Integration von OpenAI und anderen KI-Diensten, erstreckte sich der Schadensradius auf sowohl Marketing- als auch Produktionswebsites.

Wichtigste Erkenntnis: Privilegienerhöhung ist bedrohlicher als XSS, da sie Angreifern die Schlüssel zu deiner Website gibt. Rollenüberprüfungen sollten Teil jeder monatlichen Wartungsroutine sein.

6. B Blocks Plugin

Was ist passiert: B Blocks, ein WordPress-Plugin mit zehntausenden Installationen, hatte einen kritischen Fehler: Fehlende Autorisierungsprüfungen erlaubten nicht authentifizierten Besuchern, neue Administrator-Konten zu erstellen. Im Gegensatz zu anderen Privilegienerweiterungs-Bugs erforderte dieser keinerlei Benutzerrolle oder Anmeldung.

Jeder Angreifer, der den Endpunkt kannte, konnte ein brandneues Admin-Konto einrichten. Von dort aus könnten sie Hintertüren installieren, die Datenbank exportieren oder SEO-Spam-Links auf der gesamten Website einspeisen. Da es keinen bestehenden Zugang erforderte, wurde dieser Fehler kurz nach der Bekanntgabe in freier Wildbahn stark ausgenutzt.

Wichtigste Erkenntnis: Unauthentifizierte Rechteerweiterung ist so schlimm wie es nur geht. Jeder Seitenbetreiber sollte regelmäßig seine Benutzerliste überprüfen, auch wenn er denkt, dass alles gepatcht ist.

7. Motors Theme

Was ist passiert: Das Motors Thema, das häufig für Autohändler- und Automarktplatzseiten verwendet wird, enthielt einen Privilegienerweiterungsfehler. Die Schwachstelle ermöglichte es nicht authentifizierten Angreifern, durch schwache Überprüfungen im Thema-Code Administratorrechte zu erlangen.

Im Gegensatz zu kleinen Nischenthemen ist Motors kommerziell und weit verbreitet. Ein kompromittiertes Thema in diesem Maßstab bedeutet, dass plötzlich Tausende von Geschäftsseiten, die Inventar, Zahlungen und Kundenkontakte bewerben, offenliegen. Die Eskalation von Privilegien bedeutet hier, dass Angreifer nicht schlau sein mussten – sie konnten einfach „hereinspazieren“ und sich selbst befördern.

Wichtigste Erkenntnis: Themes können genauso gefährlich sein wie Plugins. Wenn Du vor Jahren ein Theme gekauft und es nicht aktualisiert hast, könnte dieses Theme Dein schwächstes Glied sein.

8. Datenbank Für Contact Form 7 / WPForms / Elementor Forms

Was ist passiert: Die Datenbank für das CF7, WPForms und Elementor Forms Plugin hatte eine kritische Schwachstelle für die Ausführung von Remotecode / Denial of Service. Versionen ≤ 1.4.3 haben es versäumt, vom Benutzer bereitgestellte Eingaben zu bereinigen, was Angreifern ermöglichte, über Formulareinsendungen bösartige Payloads einzuschleusen.

Weil dieses Plugin ein Zusatzmodul (Add-on) für drei der beliebtesten Formularersteller ist, wurde die Exposition verstärkt. Ein Angreifer könnte ein „harmloses“ Formular absenden, aber tatsächlich Code auf Deinem Server platzieren — ein Albtraumszenario für Agenturen, die mehrere Kunden-Websites verwalten.

Wichtigste Erkenntnis: Auch kleine „Helfer“-Plugins können einen gesamten Stapel zum Einsturz bringen. Wenn Du kritische Plugins mit Zusatzmodulen erweiterst, aktualisiere sie genauso dringend wie das Hauptwerkzeug.

9. OpenSSH Auf Ubuntu 24.04

Was ist passiert: Canonical hat 2025 mehrere OpenSSH-Schwachstellen offengelegt, darunter einen Fehler beim Weiterleiten, bei dem die DisableForwarding-Direktive nicht wie vorgesehen funktionierte (USN-7457-1). Ein weiterer Hinweis (USN-7270-1) behandelte potenzielle Risiken einer Dienstverweigerung in Clientverbindungen.

OpenSSH ist eines der grundlegendsten Pakete auf Ubuntu-Servern. Wenn der SSH-Zugang freigelegt ist, können Angreifer diese Fehler nutzen, um Persistenz zu erlangen oder die Verfügbarkeit zu stören. Viele Systemadministratoren gehen davon aus, dass SSH standardmäßig sicher ist, aber Schwachstellen wie diese zeigen, dass selbst der gehärtete Kern Wachsamkeit erfordert.

Wichtigste Erkenntnis: Gehe nicht davon aus, dass kritische Pakete unverwundbar sind. Auch ausgereifte Software wie OpenSSH benötigt ständige Aktualisierungen und Konfigurationsüberprüfungen.

10. PHP auf Ubuntu

Was ist passiert: Eine Schwachstelle in der SOAP/XML-Verarbeitung von PHP ermöglichte es, durch speziell gestaltete Payloads mit fehlerhaften Namespace-Präfixen Abstürze auszulösen. Canonical hat dies in USN-7648-1 integriert, welches das Problem in unterstützten Ubuntu-Versionen behoben hat.

Viele WordPress Plugins und Themes basieren auf PHP SOAP/XML-Funktionen für Integrationen (Zahlungsgateways, CRMs, Marketingautomatisierung). Ein Absturz auf der PHP-Interpreterebene bedeutet eine vollständige Dienstverweigerung, und jede Website auf diesem Server könnte betroffen sein.

Wichtigste Erkenntnis: Softwarefehler auf dem Server sind genauso bedrohlich wie WordPress-Bugs. Wenn dein PHP-Prozess abstirzt, stürzt auch deine Seite ab.

Was Uns Diese Geschichten Lehren

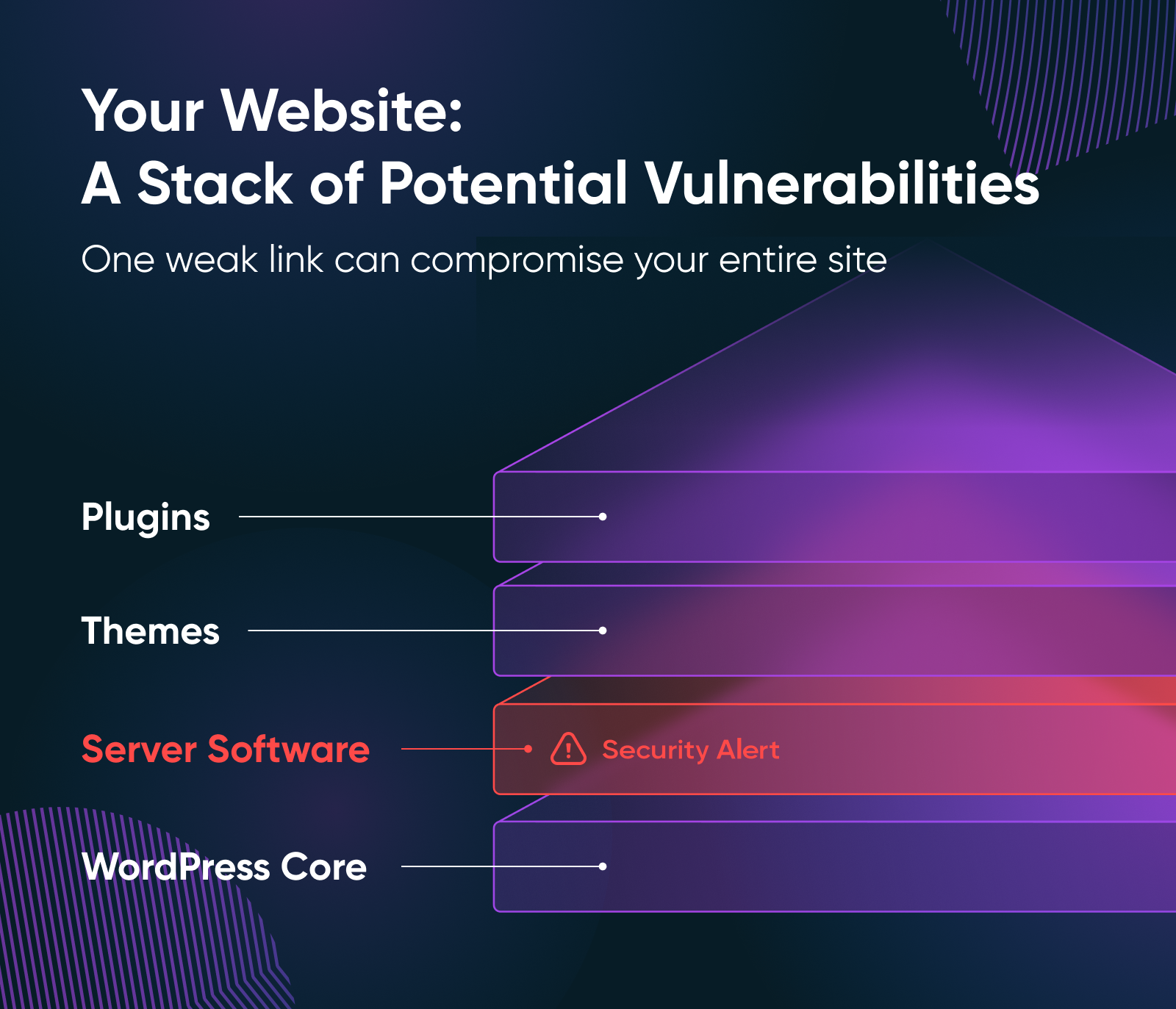

Zusammen genommen erzählen diese 10 Fälle eine konsistente Geschichte: Die beängstigendsten Schwachstellen im Jahr 2025 waren nicht exotische Zero-Days im WordPress-Kern. Es waren die alltäglichen Risse in den Mauern: veraltete Plugins, vernachlässigte Themes und ungepatchte Server-Software.

Drei Lektionen stechen hervor:

- Plugins und Themes sind das schwächste Glied. Beliebte Add-ons sind für die meisten WordPress-Schwachstellen verantwortlich, und ihre großen Installationsbasen machen sie zu bevorzugten Zielen.

- Rechteerweiterungen sind überall. Von Post SMTP bis zum AI Engine Plugin suchen Angreifer nach Abkürzungen zu Admin-Rechten. Sobald sie diese haben, ist alles andere nebensächlich.

- OS-Level-Fehler sind genauso wichtig wie Anwendungsfehler. OpenSSH und PHP-Fehler zeigen uns, dass das Aktualisieren von Ubuntu-Paketen genauso wichtig ist wie das Aktualisieren von WordPress selbst.

Die Botschaft ist nicht, dass Du Deinen Software-Stack fürchten sollst, sondern ihn respektieren und pflegen sollst. Jedes installierte Plugin, Theme oder Serverpaket vergrößert die Angriffsfläche. Der Unterschied zwischen einer gruseligen Hosting-Geschichte und einem routinemäßigen Patch-Zyklus liegt darin, wie schnell Du diese Risiken erkennst und behandelst.

Sicherheit muss nicht erschreckend sein. Mit regelmäßigen Updates, sorgfältigem Rollenmanagement und Beachtung von Beratungshinweisen kannst Du die Monster fernhalten.

Unschlagbares WordPress-Hosting

Zuverlässige, blitzschnelle Hosting-Lösungen, speziell optimiert für WordPress.

Mehr Erfahren