TL;DR: В 2025 году самые серьёзные риски безопасности веб-сайтов не исходили от ядра WordPress — они возникли из-за уязвимых плагинов, устаревших тем и необновлённого серверного программного обеспечения, такого как OpenSSH и PHP на Ubuntu.

Вот 10 самых значительных уязвимостей этого года, включая информацию о том, как они работали и какие уроки должны извлечь владельцы сайтов и разработчики. Главное: регулярные обновления, внимательное управление ролями и прислушивание к советам по безопасности помогут тебе избежать хостинговых ужасов.

Это всегда начинается одинаково.

Поздний звонок. Паникующий клиент. Сайт WordPress, который работал нормально вчера, но теперь выдаёт журналы ошибок и перенаправляет посетителей на сомнительный фармацевтический домен. В твоей голове звучат вскрикивающие скрипки из ужастика.

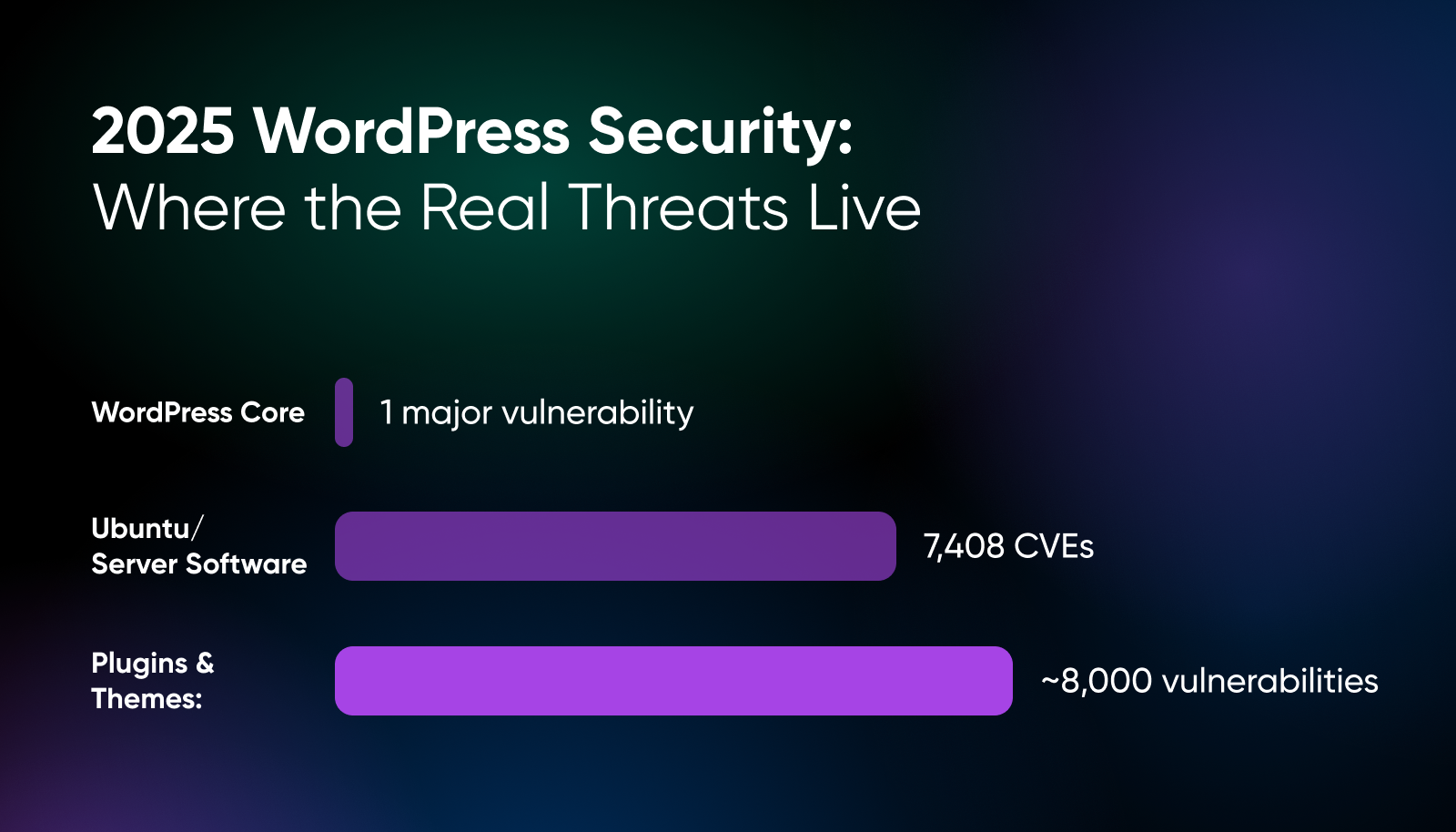

Большинство страшных историй о хостинге не вызваны призраками и монстрами из известных страшных сказок. Они возникают из-за уязвимостей, которые не были исправлены слишком долго. В 2025 году настоящая опасность не исходила от ядра WordPress (в котором за текущий год была только одна заметная проблема), а от плагинов, тем и серверного программного обеспечения, на котором работает твой сайт.

Вот почему мы здесь, с фонариком в руках, чтобы провести тебя через десятку уязвимостей, которые в этом году заставили разработчиков дрожать от страха. Это не пугающие истории, призванные отпугнуть тебя от веба. Это полевые заметки с передовой — уроки, которые ты можешь использовать, чтобы твои истории хостинга не превратились в ужасные истории. Погружаемся.

Какова Картинa Угроз Для Плагинов WordPress и Пакетов Ubuntu В 2025 Году?

Plugins и темы — это место, где сосредоточены почти все риски WordPress. В 2025 году в ядре WordPress была обнаружена только одна крупная уязвимость, но экосистема плагинов и тем уже произвела почти 8,000 уязвимостей к сентябрю (на момент написания этой статьи).

Промежуточные отчеты подтверждают не только большой объем, но и высокую реальную эксплуатируемость. В первой половине года было выявлено 6,700 уязвимостей, 41% из которых классифицируются как эксплуатируемые в реальных атаках.

Безопасностные уведомления Ubuntu (USNs) предоставляют регулярные и прозрачные обновления по вопросам по поддерживаемым релизам. Многие из этих USN охватывают критически важное программное обеспечение, часто используемое в хостинг-средах (PHP, OpenSSH, библиотеки вроде libxml2 и т. д.). С января по август 2025 года Canonical опубликовала 829 USN, охватывающих 7,408 уникальных CVE по поддерживаемым релизам. Это уже превышает все показатели 2024 года, когда было выпущено 884 USN, адресующих 5,611 CVE.

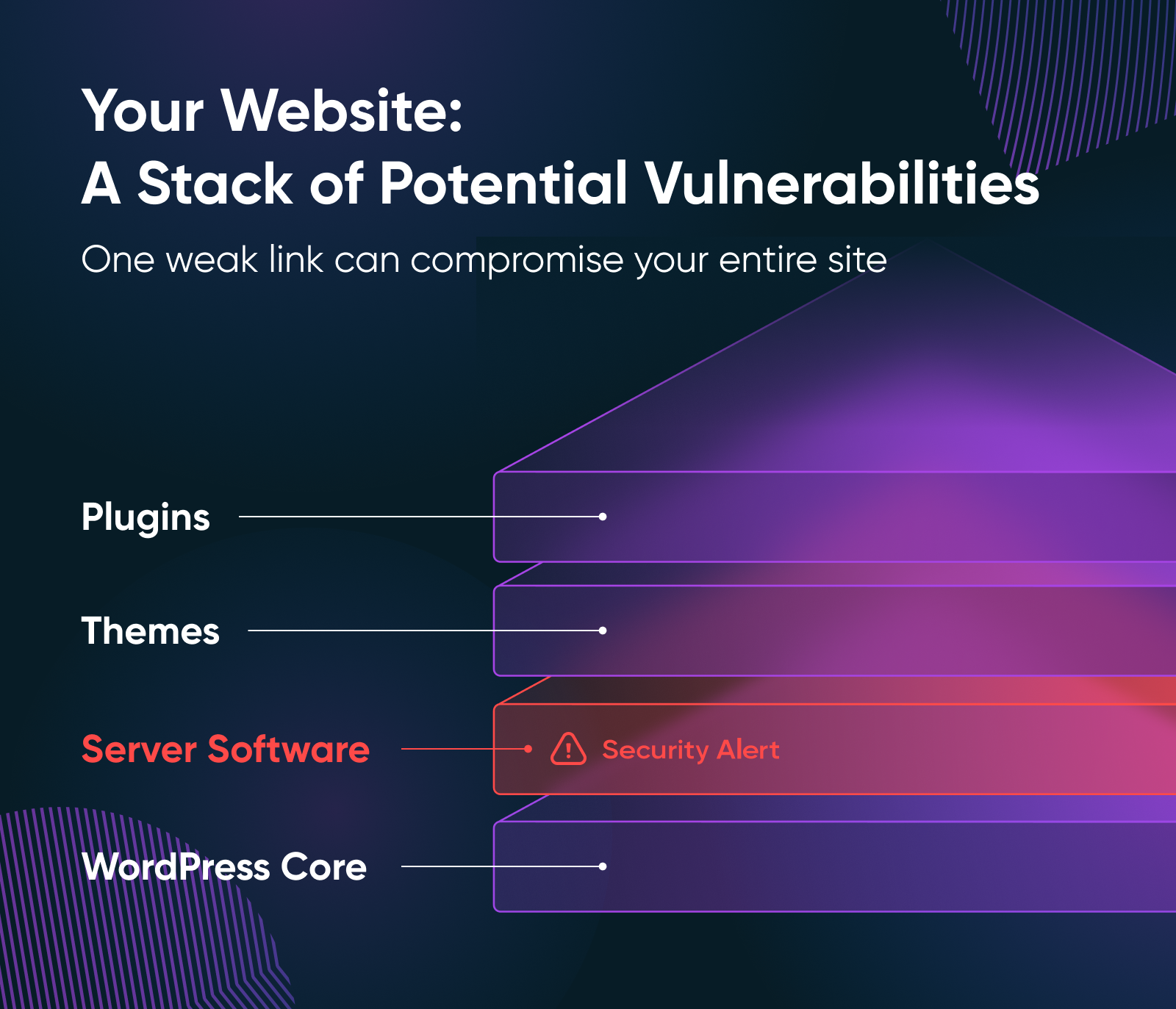

Закономерность очевидна: объем уязвимостей на уровне операционной системы ускоряется, часто пересекаясь по риску с утечками Plugin и тем.

Так что могут взять с собой владельцы бизнеса из картины угроз в 2025 году? Есть три основные вещи:

- Нельзя полагаться на основные файлы для защиты – Реальная угроза исходит от стороннего кода в плагинах и темах, потому что именно там увеличивается количество уязвимостей.

- Возможность эксплуатации увеличивается – И это не просто больше ошибок. Растёт доля тех ошибок, которые можно использовать в атаках прямо сейчас.

- Уязвимости ОС усугубляют риск – Даже если код WordPress надёжен, устаревшие или уязвимые пакеты Ubuntu могут значительно расширить поверхность атаки.

10 Страшных Историй 2025 Года: Что Пошло Не Так (и Чему Мы Можем Научиться)?

Ниже приведены реальные уязвимости, которые потрясли экосистему плагинов WordPress в этом году (пока что). Имей в виду, что это не древняя история — многие сайты по-прежнему уязвимы, если их не обновить.

1. Пост SMTP

Что произошло: Версия ≤ 3.2.0 плагина Post SMTP для WordPress имела нарушение контроля доступа в одной из точек REST API (функция get_logs_permission). Функция проверяла только, авторизован ли пользователь, не учитывая, имеет ли он достаточные привилегии (например, Администратор).

Из-за этого даже пользователи с уровнем подписчика могли получать журналы электронной почты, просматривать содержимое писем и перехватывать письма для сброса пароля, предназначенные для пользователей с более высокими привилегиями. Ой!

Журналы электронной почты часто содержат конфиденциальные данные. Перехват сброса паролей может позволить пользователю с низкими привилегиями сбросить пароль администратора и захватить управление сайтом. Это превращает кажущуюся невинной ошибку плагина в полный компромисс сайта.

К тому же, Post SMTP широко используется, насчитывая более 400 000 активных установок. Большая часть этих сайтов использовала уязвимые версии в момент раскрытия информации.

Основной момент: Даже простые проверки (is_user_logged_in) недостаточны для защиты конфиденциальных данных. Проверки привилегий должны соответствовать чувствительности конечной точки.

2. Необходимые Дополнения для Elementor

Что произошло: Версии ≤ 6.0.14 дополнения Essential Addons для Elementor содержали уязвимость отражённого скриптинга между сайтами (XSS) в аргументе запроса popup-selector. Ввод данных не был должным образом очищен/проверен перед внедрением в вывод страницы. Проблема была исправлена в версии 6.0.15.

Этот плагин имеет более 2 миллионов установок, поэтому уязвимость такого рода имеет большой потенциальный охват. Отражённый XSS может привести к фишингу, краже учётных данных, угона токенов или вандализму, если атакующий убедит пользователя кликнуть по специально созданной ссылке. Большое количество активных установок означает, что множество сайтов были подвержены риску.

Основной вывод: Популярный плагин + простой вектор ввода = широко распространённый риск. Большая база установок увеличивает риск даже от уязвимостей типа «просто XSS».

3. WPForms Lite

Что произошло: Версии WPForms Lite до 1.9.5 были уязвимы для сохранённого межсайтового скриптинга (Cross-Site Scripting) через параметр start_timestamp. Аутентифицированные пользователи с ролью Участника или выше могли внедрять скрипты, которые сохранялись и запускались каждый раз, когда пользователь просматривал скомпрометированную страницу.

Поскольку доступ на уровне участника часто предоставляется (или случайно сохраняется) на сайтах с несколькими авторами или членами команды, риск был реален. Возможность сохранения инъекции скрипта означает, что компрометация может сохраняться до тех пор, пока код сайта или база данных не будут очищены — не просто однократная атака с отражением.

Хотя серьезность уровня CVSS для этой проблемы — «средняя» (5.4), постоянная XSS сложнее обнаружить, сложнее очистить, и имеет более серьезные последствия (кража cookie, повышение привилегий, потеря доверия пользователей), чем многие осознают.

Основной момент: Хранящийся XSS через пользователей с нижестоящими ролями опасен. Важны права доступа, так же как и то, чтобы даже «доверенные» пользователи не были автоматически безопасны.

4. GiveWP

Что произошло: Версии GiveWP до 3.19.4 содержали уязвимость инъекции объекта PHP. Введённые данные в некоторые функции unserialize не были проверены, что позволяло внедрять специально созданные полезные нагрузки. В некоторых конфигурациях PHP это могло позволить атакующим активировать «магические методы» в классах, что приводило к выполнению удалённого кода (RCE).

GiveWP — один из самых популярных плагинов для пожертвований, на котором работает более 100 000 активных установок. Сайты, использующие его для сбора средств некоммерческими организациями, могли стать жертвами захвата своих серверов, а не только их внешнего интерфейса. Это катастрофа как для бизнес-непрерывности, так и для доверия.

Ключевой момент: Сложные плагины, такие как платформы для пожертвований, обрабатывают чувствительные данные, что делает их привлекательными целями. Всегда быстро обновляйте их.

5. Плагин Искусственного Интеллекта

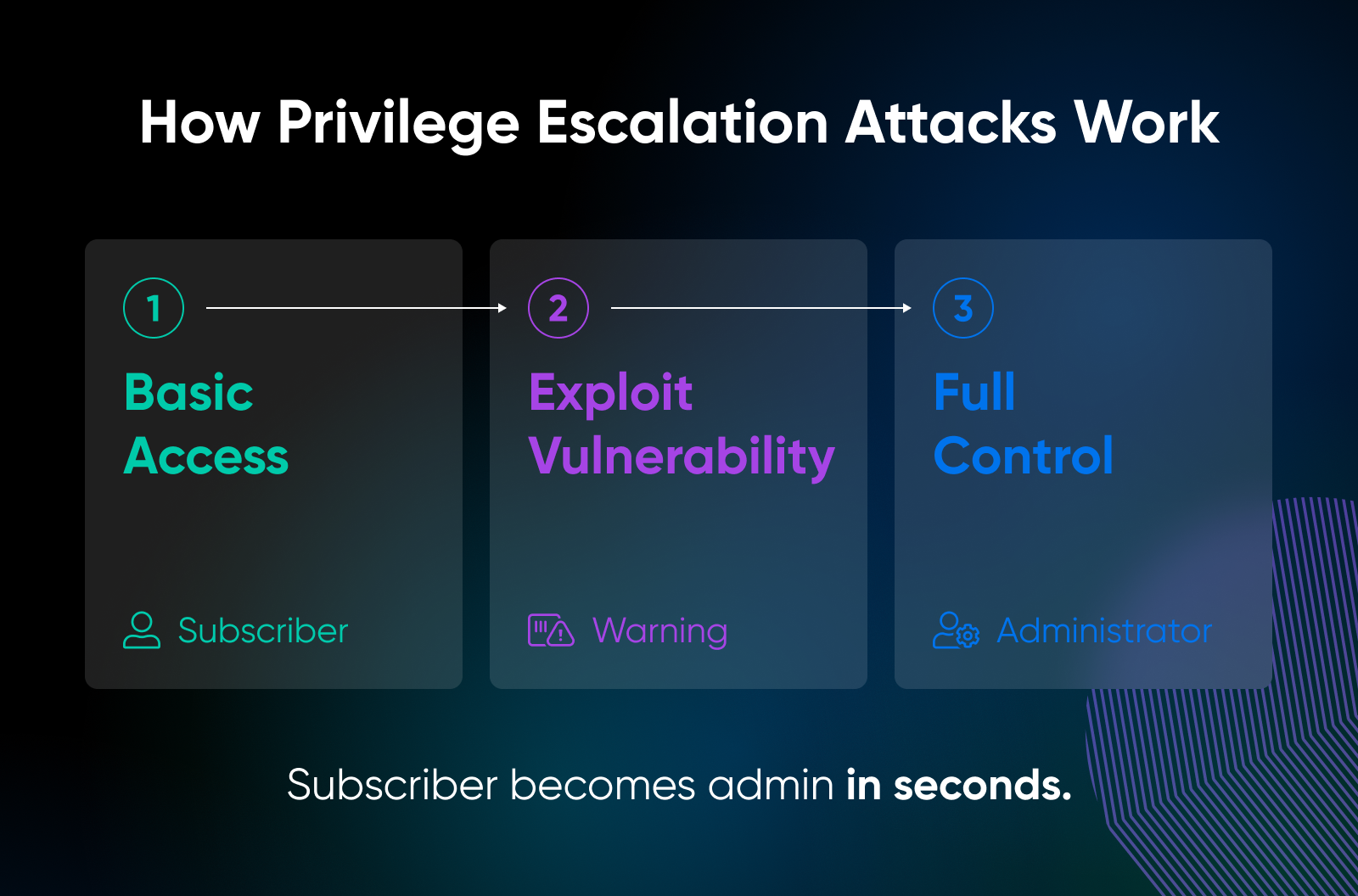

Что произошло: Плагин AI Engine от Meow Apps выпустил версию без проверок доступа, что позволяло пользователям с минимальными ролями расширять свои полномочия. Это означало, что атакующий, который мог зарегистрироваться как базовый пользователь, мог повысить себя до Администратора.

Уязвимости повышения привилегий являются одними из самых разрушительных, поскольку они подрывают модель доверия. Зарегистрированный пользователь (или в некоторых случаях даже бот, создающий новую учетную запись) могут мгновенно получить контроль над всем сайтом. С широким внедрением AI Engine для интеграции OpenAI и других сервисов ИИ, зона поражения расширилась на маркетинговые и производственные веб-сайты.

Главный момент: Повышение привилегий страшнее XSS, так как оно предоставляет атакующим ключи от вашего сайта. Аудит ролей должен быть частью каждой ежемесячной процедуры обслуживания.

6. Плагин B Blocks

Что произошло: У плагина для WordPress под названием B Blocks, который установлен десятками тысяч пользователей, был обнаружен критический недостаток: отсутствие проверок авторизации позволяло неаутентифицированным посетителям создавать новые учетные записи администратора. В отличие от других ошибок эскалации привилегий, для этой не требовалось никакой роли пользователя или входа в систему.

Любой нападающий, который знал точку доступа, мог создать совершенно новую учетную запись администратора. Оттуда они могли установить тайные ходы, экспортировать базу данных или вставить ссылки спама для SEO по всему сайту. Поскольку для этого не требовался предварительный доступ, этот баг был активно эксплуатирован в дикой природе вскоре после его разглашения.

Основной вывод: Повышение привилегий без аутентификации – это очень плохо. Каждому владельцу сайта следует регулярно проверять свой список пользователей, даже когда кажется, что все обновления установлены.

7. Тема Motors

Что произошло: Тема Motors, широко используемая для сайтов автосалонов и автомобильных маркетплейсов, содержала уязвимость повышения привилегий. Уязвимость позволяла неаутентифицированным атакующим использовать слабые проверки в коде темы для получения привилегий уровня администратора.

В отличие от небольших нишевых тем, Motors является коммерческой и широко используемой. Компрометация такой темы означает, что тысячи бизнес-сайтов, рекламирующих запасы, платежи и потенциальных клиентов, внезапно оказываются под угрозой. Эскалация привилегий здесь означает, что атакующим не нужно было быть изобретательными — они могли просто «войти» и повысить свои полномочия.

Основной вывод: Темы могут быть такими же опасными, как и плагины. Если ты купил тему много лет назад и не обновлял её, эта тема может стать твоим самым слабым звеном.

8. База данных для Contact Form 7 / WPForms / Elementor Forms

Что произошло: Плагин для баз данных CF7, WPForms и Elementor Forms имел критическую уязвимость удалённого выполнения кода / отказа в обслуживании. Версии ≤ 1.4.3 не проводили санитаризацию пользовательских входных данных, позволяя злоумышленникам вводить вредоносные данные через формы.

Поскольку этот плагин является дополнением к трем самым популярным конструкторам форм, его воздействие усиливается. Атакующий может отправить «безобидную» форму, но на самом деле разместить код на вашем сервере — кошмарный сценарий для агентств, управляющих несколькими клиентскими сайтами.

Главный вывод: Даже небольшие «помощники» в виде плагинов могут обрушить весь стек. Если ты расширяешь критические плагины дополнениями, обновляй их с такой же срочностью, как и основной инструмент.

9. OpenSSH на Ubuntu 24.04

Что произошло: Canonical раскрыла несколько уязвимостей OpenSSH в 2025 году, включая ошибку обхода переадресации, когда директива DisableForwarding не работала как предполагалось (USN-7457-1). Другое сообщение (USN-7270-1) касалось потенциальных рисков отказа в обслуживании в клиентских подключениях.

OpenSSH — один из основных пакетов на серверах Ubuntu. Если доступ по SSH остаётся открытым, злоумышленники могут использовать эти ошибки для получения постоянного доступа или нарушения доступности. Многие системные администраторы полагают, что SSH безопасен по умолчанию, но такие уязвимости показывают, что даже закалённое ядро требует бдительности.

Основной вывод: Не стоит считать критически важные пакеты незащищёнными. Даже такое зрелое программное обеспечение, как OpenSSH, требует постоянного обновления и пересмотра конфигурации.

10. PHP на Ubuntu

Что произошло: В разборе SOAP/XML в PHP уязвимость позволяла созданным полезным нагрузкам с неправильными префиксами пространства имен вызывать сбои. Canonical включила это в USN-7648-1, который устранил проблему в поддерживаемых версиях Ubuntu.

Многие плагины и темы WordPress зависят от функций PHP SOAP/XML для интеграций (платёжные шлюзы, CRM, автоматизация маркетинга). Сбой на уровне интерпретатора PHP означает полное отказ в обслуживании, и каждый сайт на этом сервере может быть затронут.

Основной вывод: Недостатки программного обеспечения сервера так же опасны, как и ошибки в WordPress. Если ваш процесс PHP прекращается, ваш сайт также перестаёт функционировать.

Чему Учат Нас Эти Сказки

Вместе взятые, эти 10 случаев рассказывают последовательную историю: самые страшные уязвимости 2025 года не были экзотическими zero-day в основе WordPress. Это были обыденные трещины в стенах: устаревшие плагины, заброшенные темы и необновлённое серверное программное обеспечение.

Три урока выделяются:

- Плагины и темы — самое уязвимое звено. Популярные дополнения являются причиной большинства уязвимостей WordPress, и их большая база установок делает их привлекательной целью.

- Повышение привилегий везде. От Post SMTP до плагина AI Engine, злоумышленники ищут пути к получению прав администратора. Как только они их получают, всё остальное отходит на второй план.

- Ошибки на уровне ОС столь же важны, как и ошибки приложений. Проблемы с OpenSSH и PHP напоминают нам, что поддержание актуальности пакетов Ubuntu так же важно, как и обновление самого WordPress.

Суть не в том, чтобы бояться вашего стека программного обеспечения, а в том, чтобы уважать его и заботиться о нём. Каждый установленный плагин, тема или пакет сервера увеличивает область для атаки. Разница между страшной историей хостинга и обычным циклом патчей заключается в том, насколько быстро вы замечаете и устраняете эти риски.

Безопасность не должна пугать. С регулярными обновлениями, тщательным управлением ролями и вниманием к предупреждениям, ты можешь держать угрозы на расстоянии.

Непобедимый Хостинг WordPress

Надежные, молниеносные решения для хостинга, специально оптимизированные для WordPress.

Узнать больше