TL;DR: Em 2025, os maiores riscos de segurança de sites não vieram do núcleo do WordPress — eles vieram de Plugins vulneráveis, temas negligenciados e software de servidor não atualizado como OpenSSH e PHP no Ubuntu.

Estas são as 10 vulnerabilidades mais impactantes até agora este ano, incluindo como funcionaram e quais lições os proprietários de sites e desenvolvedores devem tirar. A conclusão: atualizações consistentes, gestão cuidadosa de papéis e atenção aos avisos de segurança são o que mantêm suas histórias de hospedagem longe de se tornarem histórias de terror.

Sempre começa da mesma maneira.

Um ping noturno. Um cliente em pânico. Um site WordPress que estava funcionando bem ontem, mas agora está produzindo registros de erros e redirecionando visitantes para um domínio de farmácia suspeito. Em sua mente, tudo o que você pode ouvir são os violinos estridentes de uma trilha sonora de terror.

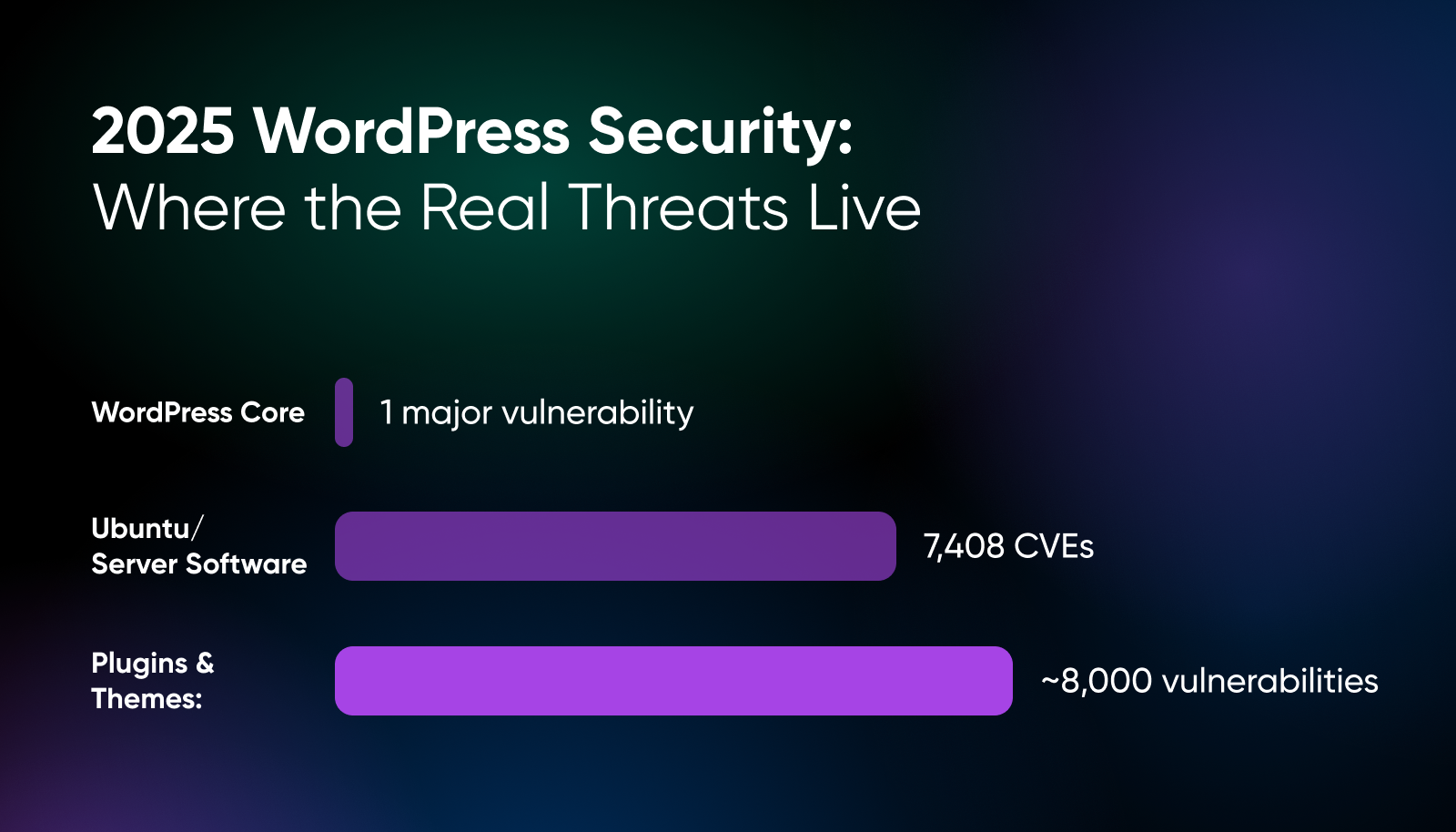

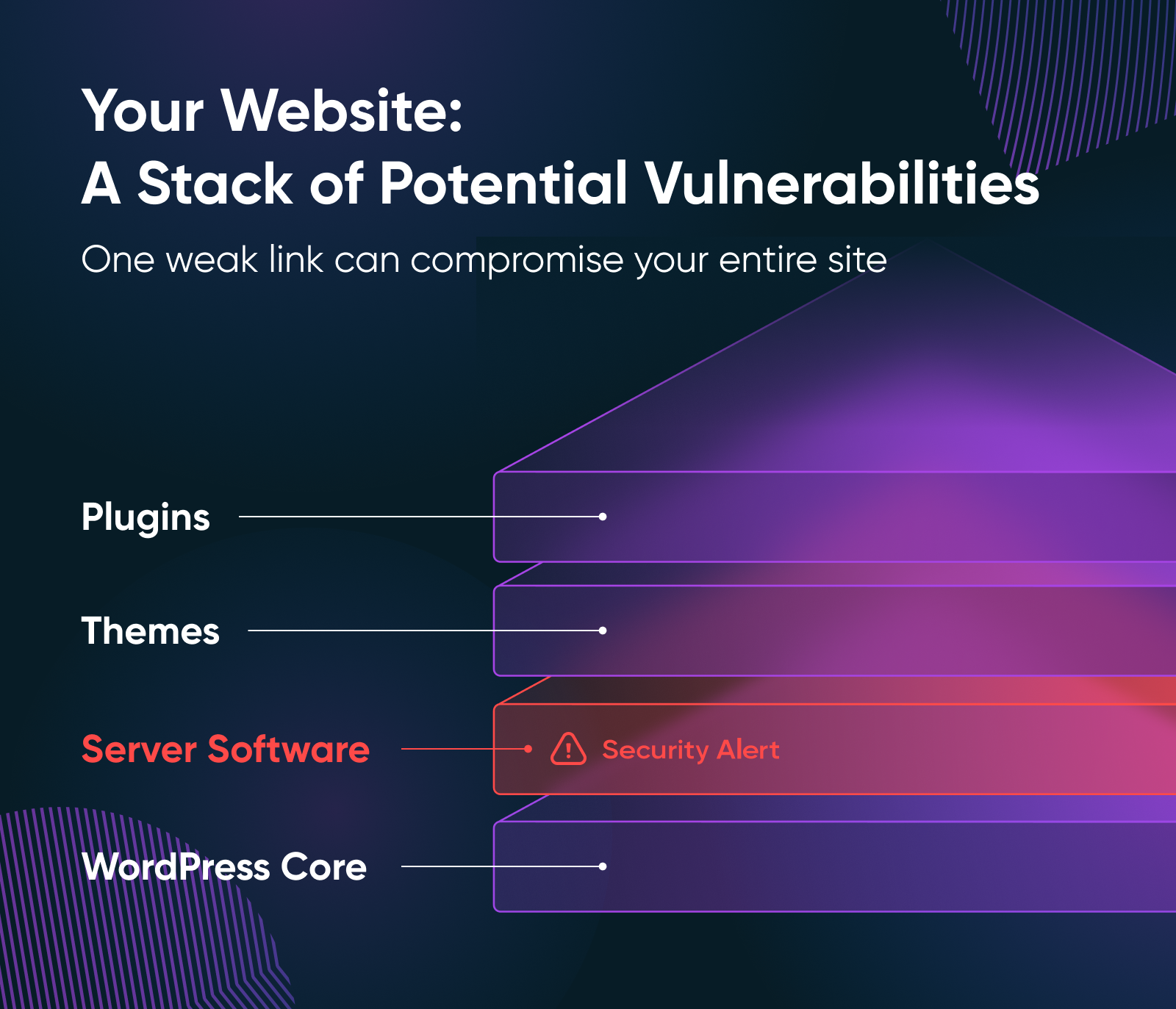

A maioria das histórias assustadoras de hospedagem não é causada pelos fantasmas e monstros famosos da época assustadora. Elas vêm de vulnerabilidades deixadas sem correção por um tempo um pouco longo demais. Em 2025, o verdadeiro perigo não tem sido o núcleo do WordPress (que teve apenas um problema notável este ano até agora), mas sim os plugins, temas e software de servidor que alimentam seu site.

É por isso que estamos aqui, com uma lanterna na mão, para te guiar pelas 10 maiores vulnerabilidades que causaram arrepios na espinha dos desenvolvedores este ano. Estas não são histórias para te assustar e te afastar da web. São notas de campo das linhas de frente — lições que podes usar para impedir que as tuas histórias de hosting se transformem em histórias de terror. Vamos mergulhar.

Como Será o Cenário de Ameaças de 2025 para Plugins WordPress e Pacotes Ubuntu?

Plugins e temas são onde quase todos os riscos do WordPress residem. Em 2025, o núcleo do WordPress teve apenas uma vulnerabilidade importante até agora, mas o ecossistema de plugins e temas já produziu perto de 8.000 vulnerabilidades até setembro (quando escrevemos este artigo).

Relatórios de meio de ano confirmam não apenas o alto volume, mas também a alta possibilidade de exploração no mundo real. 6.700 vulnerabilidades foram identificadas no primeiro semestre do ano, sendo 41% classificadas como exploráveis em ataques reais.

As notificações de segurança do Ubuntu (USNs) fornecem atualizações regulares e transparentes para problemas em versões suportadas. Muitas dessas USNs cobrem software crítico comumente usado em ambientes de hospedagem (PHP, OpenSSH, bibliotecas como libxml2, etc.). Entre janeiro e agosto de 2025, a Canonical publicou 829 USNs cobrindo 7.408 CVEs únicos nas versões suportadas. Isso já supera todo o ano de 2024, que viu 884 USNs abordando 5.611 CVEs.

O padrão é claro: o volume de vulnerabilidades no nível do sistema operacional está acelerando, muitas vezes se sobrepondo em risco com vazamentos de plugins e temas.

Então, o que os proprietários de empresas podem tirar da paisagem de ameaças em 2025? Há três coisas principais:

- Não se pode confiar apenas no núcleo para proteção – O verdadeiro perigo vem do código de terceiros em Plugins e temas, porque é aí que as vulnerabilidades estão se multiplicando.

- A explorabilidade está aumentando – E não são apenas mais bugs. Uma parcela crescente desses bugs pode ser usada em ataques agora mesmo.

- Vulnerabilidades do OS aumentam o risco – Mesmo que o código do WordPress seja sólido, os pacotes do Ubuntu desatualizados ou vulneráveis podem ampliar significativamente a superfície de ataque.

Os 10 Contos Assustadores de 2025: O Que Deu Errado (e O Que Podemos Aprender Com Isso)?

Abaixo estão as vulnerabilidades reais que abalaram o ecossistema de Plugins do WordPress este ano (até agora). Tenha em mente que estas não são coisas do passado — muitos sites ainda estão expostos a menos que sejam corrigidos.

1. Post SMTP

O que aconteceu: A versão ≤ 3.2.0 do plugin Post SMTP do WordPress tinha um controle de acesso quebrado em um de seus pontos finais da API REST (a função get_logs_permission). A função apenas verificava se um usuário estava logado, não se ele tinha privilégios suficientes (por exemplo, Administrador).

Por causa disso, até mesmo usuários no nível de Assinante podiam buscar registros de email, visualizar corpos de email e interceptar emails de redefinição de senha destinados a usuários com privilégios mais altos. Que susto!

Os registros de Email geralmente incluem detalhes sensíveis. Interceptando redefinições de senha significa que um usuário de baixo privilégio poderia redefinir a senha de um administrador e assumir o controle do site. Isso transforma o que parece ser um simples bug de plugin em um comprometimento total do site.

Além disso, o Post SMTP é amplamente utilizado, com mais de 400.000 instalações ativas. Uma grande parte desses sites estava executando versões vulneráveis no momento da divulgação.

Ponto principal: Mesmo verificações simples (is_user_logged_in) não são suficientes para dados sensíveis. As verificações de privilégio devem corresponder à sensibilidade do ponto de acesso.

2. Addons Essenciais para Elementor

O que aconteceu: Versões ≤ 6.0.14 do Essential Addons for Elementor apresentavam uma vulnerabilidade de Cross-Site Scripting (XSS) refletido no argumento de consulta popup-selector. A entrada não era devidamente higienizada/validada antes de ser incorporada na saída da página. A falha foi corrigida na versão 6.0.15.

Este plugin possui mais de 2 milhões de instalações, portanto, uma vulnerabilidade como essa tem um grande alcance potencial. XSS refletido pode possibilitar phishing, roubo de credenciais, sequestro de tokens ou desfiguração se um atacante enganar um usuário para clicar em uma URL elaborada. A escala de instalações ativas significa que muitos sites estavam expostos.

Ponto chave: Plugin popular + vetor de entrada simples = risco generalizado. Uma grande base de instalação amplifica até as vulnerabilidades de “apenas XSS”.

3. WPForms Lite

O que aconteceu: As versões do WPForms Lite até 1.9.5 estavam vulneráveis a Cross-Site Scripting armazenado por meio do parâmetro start_timestamp. Usuários autenticados com papel de Colaborador ou superior poderiam injetar scripts que persistem e são executados sempre que um usuário visualiza uma página comprometida.

Porque o acesso de nível de contribuidor é frequentemente concedido (ou acidentalmente mantido) em sites com múltiplos autores ou membros de equipe, o risco era real. A capacidade de persistir injeção de script significa que o comprometimento pode persistir até que o código do site ou banco de dados seja limpo — não apenas um ataque refletido de uma só vez.

Embora a gravidade CVSS seja “média” (5.4) para este problema, o XSS persistente é mais difícil de detectar, mais difícil de limpar e traz consequências maiores (roubo de cookies, escalonamento de privilégios, perda de confiança do usuário) do que muitas pessoas percebem.

Ponto chave: O XSS armazenado por usuários de menor hierarquia é perigoso. As permissões são importantes, assim como garantir que até os usuários “confiáveis” não sejam automaticamente seguros.

4. GiveWP

O Que Aconteceu: Versões do GiveWP antes de 3.19.4 continham uma vulnerabilidade de Injeção de Objeto PHP. A entrada passada para certas funções de unserialize não era validada, permitindo a injeção de cargas úteis forjadas. Em algumas configurações de PHP, isso poderia permitir que atacantes acionassem “métodos mágicos” em classes, levando à Execução de Código Remoto (RCE).

GiveWP é um dos plugins de doação mais populares, com mais de 100.000 instalações ativas. Sites que dependem dele para arrecadação de fundos para organizações sem fins lucrativos poderiam ter tido seus servidores sequestrados, não apenas seus displays front-end. Isso é um desastre tanto para a continuidade dos negócios quanto para a confiança.

Ponto chave: Plugins complexos como plataformas de doação lidam com dados sensíveis, o que os torna alvos principais. Sempre atualize-os rapidamente.

5. Plugin de Motor de IA

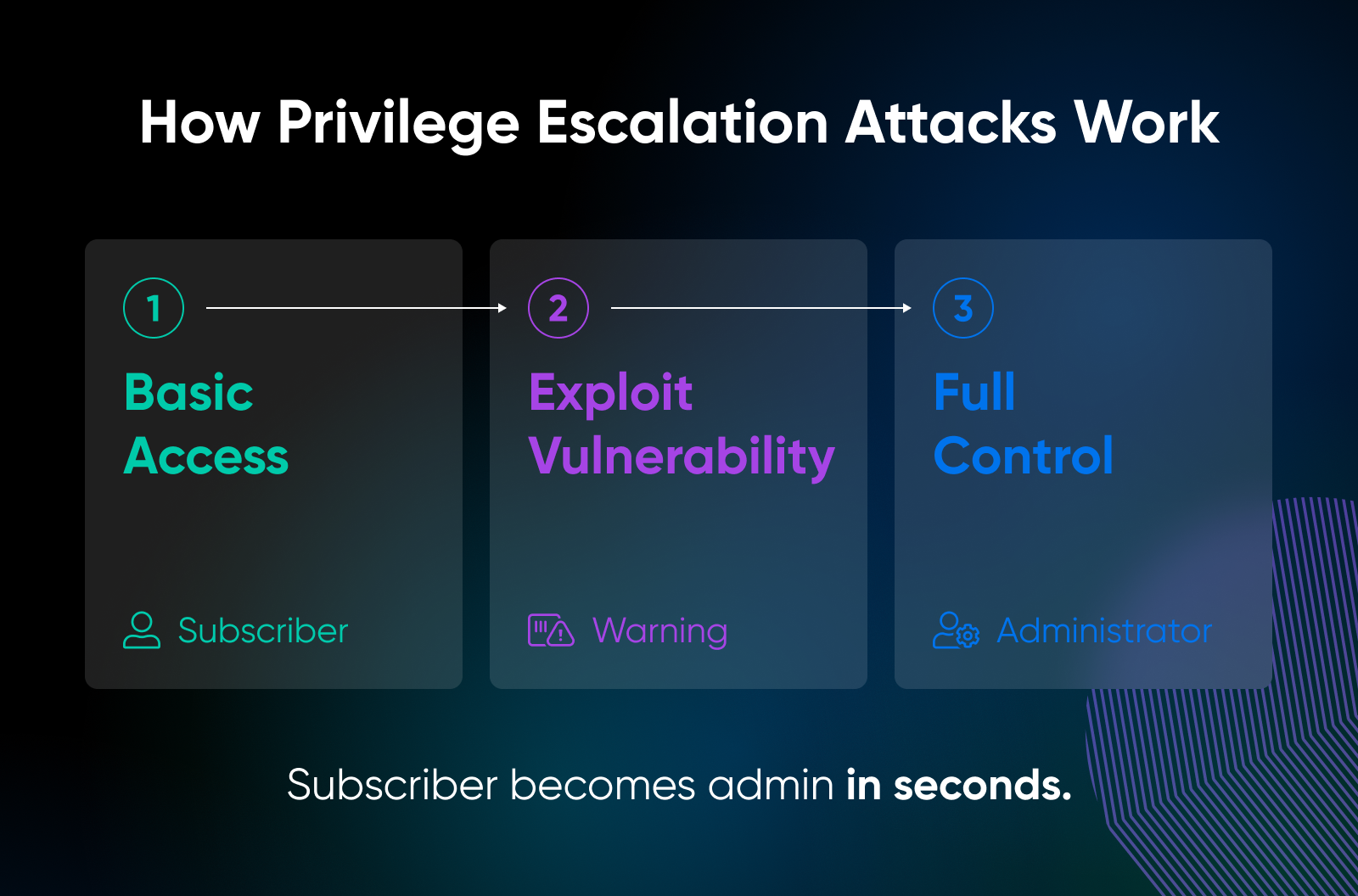

O Que Aconteceu: O Plugin AI Engine da Meow Apps lançou uma versão que faltava verificações de acesso, permitindo que usuários com papéis mínimos escalassem seus privilégios. Isso significava que um atacante que pudesse se registrar como um usuário básico poderia se promover a Administrador.

As vulnerabilidades de escalada de privilégios estão entre as mais devastadoras porque subvertem o modelo de confiança. Um usuário registrado (ou em alguns casos até um bot criando uma nova conta) poderia ganhar controle instantâneo de todo o site. Com o AI Engine amplamente adotado para integrar OpenAI e outros serviços de IA, o raio de ação se estendeu tanto para sites de marketing quanto de produção.

Conclusão Principal: A escalada de privilégios é mais assustadora que XSS porque dá aos atacantes as chaves do seu site. Auditorias de funções devem fazer parte de toda rotina de manutenção mensal.

6. Plugin B Blocks

O Que Aconteceu: O B Blocks, um plugin WordPress com dezenas de milhares de instalações, apresentava uma falha crítica: a falta de verificações de autorização permitia que visitantes não autenticados criassem novas contas de administrador. Diferente de outros bugs de escalada de privilégios, este não exigia nenhum papel de usuário ou login.

Qualquer atacante que conhecesse o endpoint poderia criar uma nova conta de administrador. A partir daí, eles poderiam instalar backdoors, exportar o banco de dados ou injetar links de spam SEO em todo o site. Como não exigia acesso prévio, esse bug foi amplamente explorado na prática pouco depois de sua divulgação.

Conclusão Principal: A escalada de privilégios não autenticada é tão ruim quanto parece. Todo proprietário de site deve verificar regularmente sua lista de usuários, mesmo quando acredita que tudo está atualizado.

7. Tema Motors

O Que Aconteceu: O tema Motors, amplamente utilizado para sites de concessionárias de automóveis e mercados de auto, continha uma falha de escalada de privilégios. A vulnerabilidade permitia que atacantes não autenticados explorassem verificações fracas no código do tema para obter privilégios de nível de administrador.

Ao contrário de temas de nicho pequenos, Motors é comercial e amplamente adotado. Um tema comprometido nessa escala significa que milhares de sites de negócios que anunciam inventário, pagamentos e leads de clientes de repente estão expostos. A escalada de privilégios aqui significa que os atacantes não precisavam ser inteligentes — eles poderiam simplesmente “entrar” e se promover.

Ponto chave: Temas podem ser tão perigosos quanto plugins. Se você comprou um tema há anos e não o atualizou, esse tema pode ser seu elo mais fraco.

8. Banco de Dados para Contact Form 7 / WPForms / Elementor Forms

O que aconteceu: O banco de dados para os Plugins CF7, WPForms e Elementor Forms tinha uma vulnerabilidade crítica de Execução de Código Remoto / Negação de Serviço. Versões ≤ 1.4.3 falharam em sanear entradas fornecidas pelos usuários, permitindo que atacantes injetassem cargas maliciosas através de submissões de formulários.

Porque este plugin é um complemento para três dos mais populares criadores de formulários, a exposição foi ampliada. Um atacante poderia enviar um formulário “inofensivo”, mas na verdade implantar um código no seu servidor — um cenário de pesadelo para agências que gerenciam múltiplos sites de clientes.

Ponto chave: Mesmo pequenos plugins “auxiliares” podem derrubar toda uma pilha. Se você estende plugins críticos com complementos, atualize-os com a mesma urgência que a ferramenta principal.

9. OpenSSH no Ubuntu 24.04

O que aconteceu: Canonical divulgou múltiplas vulnerabilidades OpenSSH em 2025, incluindo um defeito de bypass de encaminhamento onde a diretiva DisableForwarding não funcionou como previsto (USN-7457-1). Outro aviso (USN-7270-1) abordou riscos potenciais de negação de serviço em conexões de clientes.

OpenSSH é um dos pacotes mais fundamentais nos servidores Ubuntu. Se o acesso SSH estiver exposto, os atacantes podem explorar essas falhas para ganhar persistência ou interromper a disponibilidade. Muitos administradores de sistemas assumem que o SSH é seguro por padrão, mas vulnerabilidades como essas mostram que até o núcleo mais protegido necessita de vigilância.

Ponto chave: Não assuma que pacotes críticos são invulneráveis. Até mesmo softwares maduros como o OpenSSH precisam de correções constantes e revisão de configuração.

10. PHP no Ubuntu

O que aconteceu: Uma vulnerabilidade na análise de SOAP/XML do PHP permitiu que cargas maliciosas com prefixos de namespace malformados causassem falhas. A Canonical incluiu isso no USN-7648-1, que corrigiu o problema nas versões suportadas do Ubuntu.

Muitos plugins e temas do WordPress dependem das funções PHP SOAP/XML para integrações (portais de pagamento, CRMs, automação de marketing). Uma falha na camada do interpretador PHP significa negação completa de serviço, e todos os sites nesse servidor podem ser afetados.

Ponto chave: As falhas no software do servidor são tão ameaçadoras quanto os bugs no WordPress. Se o seu processo PHP falhar, seu site cairá junto com ele.

O Que Esses Contos Nos Ensinam

Juntas, essas 10 situações contam uma história consistente: As vulnerabilidades mais assustadoras de 2025 não foram falhas exóticas de zero-dia no núcleo do WordPress. Foram as rachaduras cotidianas nas paredes: plugins desatualizados, temas negligenciados e software de servidor sem atualizações.

Três lições se destacam:

- Plugins e temas são o elo mais fraco. Add-ons populares são responsáveis pela maioria das vulnerabilidades do WordPress, e suas grandes bases de instalação os tornam alvos principais.

- A escalada de privilégios está em todo lugar. Desde o Post SMTP até o plugin AI Engine, os atacantes estão procurando atalhos para direitos de administração. Uma vez que os tenham, tudo o mais é secundário.

- Os bugs no nível do sistema operacional são tão importantes quanto os bugs de aplicação. Falhas no OpenSSH e PHP nos lembram que manter os pacotes do Ubuntu atualizados é tão importante quanto atualizar o próprio WordPress.

A mensagem não é para temer sua pilha de software, mas para respeitá-la e cuidar dela. Cada plugin, tema ou pacote de servidor que você instala aumenta a superfície para ataques. A diferença entre uma história assustadora de hospedagem e um ciclo de atualização rotineiro é a rapidez com que você identifica e enfrenta esses riscos.

A segurança não precisa ser aterrorizante. Com atualizações constantes, gerenciamento cuidadoso de funções e atenção aos avisos, você pode manter os monstros afastados.

Hosting WordPress Inigualável

Soluções de hosting fiáveis e ultra-rápidas, especificamente otimizadas para WordPress.

Saiba Mais