TL;DR: W 2025 roku największe zagrożenia dla bezpieczeństwa stron internetowych nie pochodziły z rdzenia WordPressa — wynikały z podatnych wtyczek, zaniedbanych motywów i niezaktualizowanego oprogramowania serwera, takiego jak OpenSSH i PHP na Ubuntu.

To są 10 najbardziej znaczących podatności w tym roku, w tym sposób ich działania i wnioski, jakie właściciele i programiści stron powinni wyciągnąć. Reasumując: regularne aktualizacje, staranne zarządzanie rolami oraz uwaga na komunikaty o zagrożeniach są tym, co chroni Twoje historie hostingu przed zamianą w historie grozy.

Zawsze zaczyna się tak samo.

Późnonocne powiadomienie. Zaniepokojony klient. Strona WordPress, która do wczoraj działała bez zarzutu, a teraz generuje dzienniki błędów i przekierowuje odwiedzających na podejrzaną domenę apteki. W twojej głowie słyszysz tylko skrzypce grające muzykę z horroru.

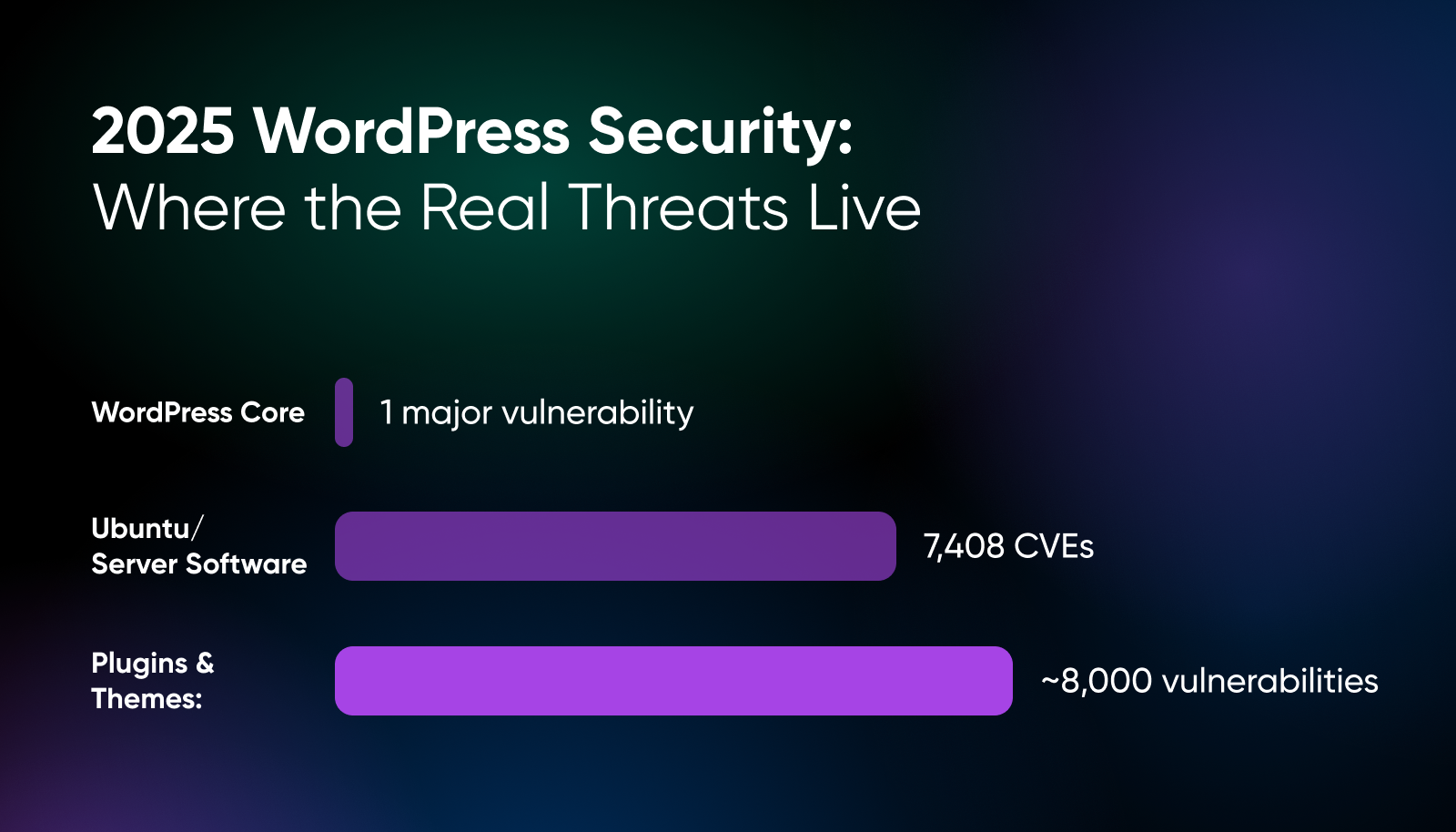

Najstraszniejsze historie hostingu nie są spowodowane przez duchy i potwory słynne z okresu strasznych historii. Wynikają one z podatności, które nie zostały załatane wystarczająco szybko. W 2025 roku prawdziwe zagrożenie nie pochodziło z podstawowego WordPressa (który do tej pory miał tylko jeden znaczący problem w tym roku), ale raczej z pluginów, motywów i oprogramowania serwerowego, które napędzają twoją stronę.

Dlatego właśnie jesteśmy tutaj, z latarką w ręku, aby przeprowadzić Cię przez 10 największych zagrożeń, które w tym roku przestraszyły programistów. To nie są przestrogi mające odstraszyć Cię od sieci. To notatki z pierwszej linii frontu — lekcje, które możesz wykorzystać, aby Twoje historie o hostingu nie zamieniły się w horror. Zanurzmy się w temat.

Jak Wygląda Krajobraz Zagrożeń na 2025 Rok Dla Wtyczek WordPress i Pakietów Ubuntu?

Plugins i motywy to obszary, gdzie znajduje się prawie całe ryzyko związane z WordPress. W 2025 roku, rdzeń WordPressa odnotował tylko jedną poważną lukę, ale ekosystem pluginów i motywów już wygenerował blisko 8,000 luk do września (kiedy pisaliśmy ten artykuł).

Raporty półroczne potwierdzają nie tylko dużą liczbę, ale także wysoką wykorzystywalność w rzeczywistym świecie. W pierwszym półroczu zidentyfikowano 6,700 podatności, z czego 41% zostało zaklasyfikowanych jako wykorzystywalne w rzeczywistych atakach.

Komunikaty bezpieczeństwa Ubuntu (USN) dostarczają regularne, przejrzyste aktualizacje dotyczące problemów we wspieranych wersjach. Wiele z tych USNów dotyczy krytycznego oprogramowania powszechnie używanego w środowiskach hostingowych (PHP, OpenSSH, biblioteki takie jak libxml2 itp.). Między styczniem a sierpniem 2025 roku, Canonical opublikował 829 USNów, obejmujących 7,408 unikalnych CVE w wspieranych wersjach. To już przewyższa cały rok 2024, który zobaczył 884 USNy adresujące 5,611 CVE.

Wzorzec jest jasny: liczba podatności na poziomie systemu operacyjnego rośnie, często nakładając się ryzykiem z wyciekami wtyczek i motywów.

Więc co właściciele firm mogą wynieść z zagrożeń w 2025 roku? Są trzy główne rzeczy:

- Nie możesz polegać tylko na podstawowym kodzie do ochrony – Prawdziwe zagrożenie pochodzi z kodu stron trzecich w wtyczkach i motywach, ponieważ to tam mnożą się podatności.

- Podatność na ataki rośnie – I to nie tylko więcej błędów. Rośnie również udział tych błędów, które mogą być obecnie wykorzystane w atakach.

- Podatności systemu operacyjnego zwiększają ryzyko – Nawet jeśli kod WordPress jest bezpieczny, przestarzałe lub podatne pakiety Ubuntu mogą znacząco zwiększyć powierzchnię ataku.

10 Strasznych Historii z 2025 Roku: Co Poszło Nie Tak (i Czego Możemy Się Nauczyć)?

Poniżej znajdują się rzeczywiste luki w zabezpieczeniach, które w tym roku (do tej pory) wstrząsnęły ekosystemem wtyczek WordPress. Pamiętaj, że to nie jest odległa przeszłość — wiele stron jest nadal narażonych, jeśli nie zostaną załatane.

1. Post SMTP

Co się stało: Wersja ≤ 3.2.0 wtyczki Post SMTP WordPress miała złamaną kontrolę dostępu w jednym z punktów końcowych REST API (funkcja get_logs_permission). Funkcja sprawdzała tylko, czy użytkownik jest zalogowany, nie sprawdzając, czy posiada wystarczające uprawnienia (na przykład Administratora).

Z tego powodu nawet użytkownicy na poziomie Subskrybenta mogli pobierać dzienniki e-mail, przeglądać treści wiadomości e-mail i przechwytywać wiadomości e-mail dotyczące resetowania hasła przeznaczone dla użytkowników o wyższych uprawnieniach. Ojej!

Dzienniki e-mail często zawierają poufne informacje. Przechwycenie resetowania hasła oznacza, że użytkownik o niskich uprawnieniach może zresetować hasło administratora i przejąć kontrolę nad witryną. To zmienia, co wydaje się być nieszkodliwym błędem wtyczki, w pełne kompromitowanie witryny.

Ponadto, Post SMTP jest szeroko używany, z ponad 400 000 aktywnymi instalacjami. Wiele z tych stron używało wersji podatnych w momencie ujawnienia.

Kluczowa informacja: Nawet proste sprawdzenia (is_user_logged_in) nie wystarczą dla wrażliwych danych. Kontrole uprawnień muszą odpowiadać wrażliwości punktu końcowego.

2. Niezbędne Dodatki do Elementora

Co się stało: Wersje ≤ 6.0.14 dodatku Essential Addons for Elementor posiadały odzwierciedloną podatność Cross-Site Scripting (XSS) w argumencie zapytania popup-selector. Dane wejściowe nie były odpowiednio sprawdzane/sanitizowane przed włączeniem do wyjścia strony. Problem został rozwiązany w wersji 6.0.15.

Ta wtyczka ma ponad 2 miliony instalacji, więc podatność taka jak ta ma duży potencjał zasięgu. Refleksyjne XSS może umożliwić phishing, kradzież danych uwierzytelniających, przejęcie tokenów lub defacement, jeśli napastnik nakłoni użytkownika do kliknięcia spreparowanego URL. Skala aktywnych instalacji oznacza, że wiele stron było narażonych.

Kluczowa wnioska: Popularny plugin + prosty wektor ataku = rozległe ryzyko. Duża baza instalacji potęguje nawet „tylko XSS” podatności.

3. WPForms Lite

Co się stało: Wersje WPForms Lite do 1.9.5 były podatne na przechowywane ataki Cross-Site Scripting przez parametr start_timestamp. Uwierzytelnieni użytkownicy z rolą Współpracownika lub wyższą mogli wstrzykiwać skrypty, które utrzymują się i są uruchamiane za każdym razem, gdy użytkownik wyświetla skompromitowaną stronę.

Ponieważ dostęp na poziomie współtwórcy często jest przyznawany (lub przypadkowo utrzymywany) na stronach z wieloma autorami lub członkami zespołu, ryzyko było realne. Możliwość trwałego wstrzyknięcia skryptu oznacza, że kompromis może przetrwać do czasu, aż kod strony lub baza danych zostaną wyczyszczone — nie jest to tylko jednorazowy atak odbity.

Chociaż poziom ryzyka CVSS dla tego problemu jest „średni” (5.4), trwały XSS jest trudniejszy do wykrycia, trudniejszy do usunięcia i niesie za sobą większe konsekwencje (kradzież ciasteczek, eskalacja uprawnień, utrata zaufania użytkowników) niż wiele osób zdaje sobie sprawę.

Podstawowa informacja: Przechowywane XSS przez użytkowników o niższych uprawnieniach jest niebezpieczne. Uprawnienia są ważne, tak samo jak zapewnienie, że nawet „zaufani” użytkownicy nie są automatycznie bezpieczni.

4. GiveWP

Co się stało: Wersje GiveWP przed 3.19.4 zawierały podatność na iniekcję obiektów PHP. Dane przekazywane do niektórych funkcji unserialize nie były walidowane, co umożliwiało wstrzykiwanie spreparowanych ładunków. W niektórych konfiguracjach PHP mogło to umożliwić atakującym wyzwolenie „magicznych metod” w klasach, prowadząc do wykonania zdalnego kodu (RCE).

GiveWP to jedna z najpopularniejszych wtyczek do darowizn, obsługująca ponad 100 000 aktywnych instalacji. Strony, które polegają na niej w celu zbierania funduszy na cele non-profit, mogły mieć przejęte swoje serwery, nie tylko wyświetlanie front-end. To katastrofa zarówno dla ciągłości biznesowej, jak i zaufania.

Kluczowa informacja: Skomplikowane wtyczki takie jak platformy darowizn obsługują wrażliwe dane, co czyni je głównymi celami. Zawsze aktualizuj je szybko.

5. Wtyczka Silnika AI

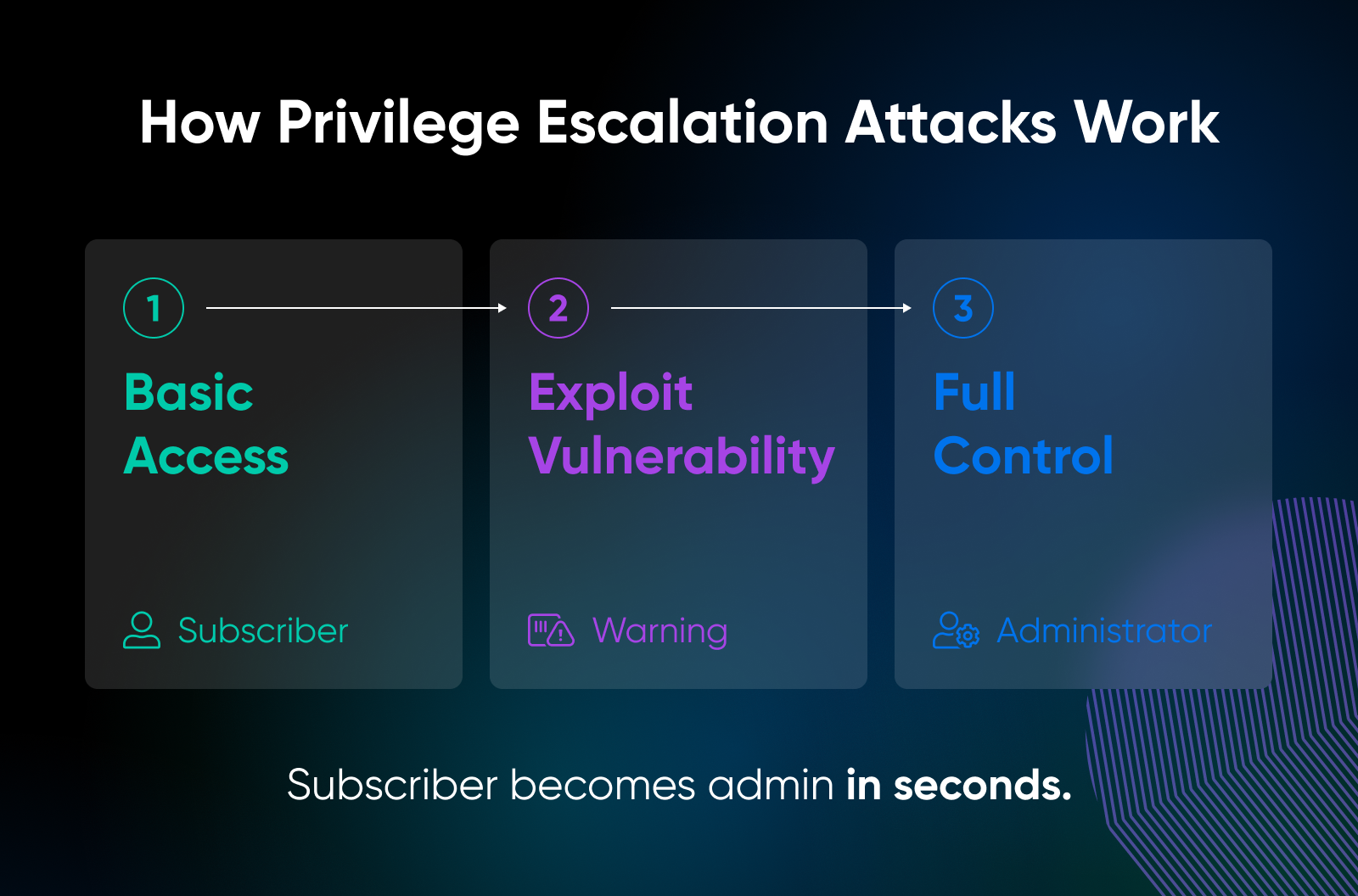

Co się stało: Wtyczka AI Engine od Meow Apps wydała wersję bez kontroli dostępu, co pozwoliło użytkownikom o minimalnych rolach na zwiększenie swoich uprawnień. Oznaczało to, że atakujący, który mógł zarejestrować się jako podstawowy użytkownik, mógł awansować na Administratora.

Podatności związane z eskalacją uprawnień należą do najbardziej niszczycielskich, ponieważ podważają model zaufania. Zarejestrowany użytkownik (lub w niektórych przypadkach nawet bot tworzący nowe konto) mógłby natychmiast przejąć kontrolę nad całym serwisem. Z szerokim przyjęciem silnika AI do integracji OpenAI i innych usług AI, zasięg zniszczeń rozszerzył się zarówno na strony marketingowe, jak i produkcyjne.

Kluczowa informacja: Eskalacja uprawnień jest bardziej niebezpieczna niż XSS, ponieważ daje atakującym klucze do Twojej strony. Audyty ról powinny być częścią każdej miesięcznej rutyny konserwacyjnej.

6. Wtyczka B Blocks

Co się stało: B Blocks, wtyczka do WordPressa z dziesiątkami tysięcy instalacji, miała kluczową wadę: brakujące kontrole autoryzacji pozwalały nieuwierzytelnionym odwiedzającym na tworzenie nowych kont administratora. W przeciwieństwie do innych błędów eskalacji uprawnień, ten nie wymagał żadnej roli użytkownika ani logowania.

Każdy atakujący, który znał punkt końcowy, mógł utworzyć nowe konto administratora. Stamtąd mogliby instalować tylne drzwi, eksportować bazę danych lub wstrzykiwać linki spamowe SEO na całej stronie. Ponieważ nie wymagało to istniejącego dostępu, ten błąd był intensywnie wykorzystywany w środowisku naturalnym krótko po ujawnieniu.

Podstawowy wniosek: Nieautoryzowane podnoszenie uprawnień to najgorsze, co może się zdarzyć. Każdy właściciel witryny powinien regularnie sprawdzać swoją listę użytkowników, nawet jeśli wydaje się, że wszystko jest zaktualizowane.

7. Motyw Motors

Co się stało: Motyw Motors, szeroko stosowany na stronach salonów samochodowych i rynków auto, zawierał błąd eskalacji uprawnień. Podatność pozwalała nieuwierzytelnionym atakującym na wykorzystanie słabych punktów w kodzie motywu, aby uzyskać uprawnienia na poziomie administratora.

W przeciwieństwie do małych, niszowych motywów, Motors jest komercyjny i szeroko stosowany. Skompromitowany motyw na taką skalę oznacza, że tysiące witryn biznesowych reklamujących zapasy, płatności i dane klientów nagle stają się narażone. Eskalacja uprawnień w tym przypadku oznacza, że atakujący nie musieli być sprytni — mogli po prostu „wejść” i awansować się.

Podstawowa informacja: Motywy mogą być równie niebezpieczne co wtyczki. Jeśli kupiłeś motyw kilka lat temu i nie aktualizowałeś go, ten motyw może być twoim najsłabszym ogniwem.

8. Baza danych dla formularzy Contact Form 7 / WPForms / Elementor Forms

Co się stało: Baza danych dla wtyczek CF7, WPForms i Elementor Forms miała krytyczną lukę w zdalnym wykonywaniu kodu / odmowie usługi. Wersje ≤ 1.4.3 nie oczyszczały danych wprowadzanych przez użytkowników, co pozwalało atakującym na wstrzykiwanie złośliwych ładunków przez zgłoszenia formularzy.

Ponieważ ta wtyczka jest dodatkiem do trzech najpopularniejszych kreatorów formularzy, ekspozycja była zwiększona. Atakujący mógł przesłać „nieszkodliwy” formularz, ale tak naprawdę umieścić kod na twoim serwerze — scenariusz koszmaru dla agencji zarządzających wieloma witrynami klientów.

Kluczowa informacja: Nawet małe „pomocnicze” wtyczki mogą doprowadzić do awarii całego stosu. Jeśli rozszerzasz kluczowe wtyczki o dodatki, aktualizuj je równie pilnie jak główne narzędzie.

9. OpenSSH na Ubuntu 24.04

Co się stało: Canonical ujawniło wiele podatności OpenSSH w 2025 roku, w tym błąd obejścia przekierowania, gdzie dyrektywa DisableForwarding nie działała zgodnie z przeznaczeniem (USN-7457-1). Inny komunikat (USN-7270-1) dotyczył potencjalnych ryzyk odmowy usługi w połączeniach klienta.

OpenSSH to jeden z najbardziej podstawowych pakietów na serwerach Ubuntu. Jeśli dostęp SSH jest narażony, atakujący mogą wykorzystać te błędy, aby uzyskać trwałość lub zakłócić dostępność. Wielu administratorów systemów zakłada, że SSH jest domyślnie bezpieczne, ale takie podatności pokazują, że nawet utwardzone jądro wymaga czujności.

Kluczowa informacja: Nie zakładaj, że krytyczne pakiety są niewrażliwe. Nawet dojrzałe oprogramowanie jak OpenSSH wymaga stałego aktualizowania i przeglądu konfiguracji.

10. PHP na Ubuntu

Co się stało: Podatność w parsowaniu SOAP/XML w PHP umożliwiła przesłanie spreparowanych ładunków z błędnie sformułowanymi prefiksami przestrzeni nazw, co prowadziło do awarii. Canonical włączyło to do USN-7648-1, który rozwiązał problem w obsługiwanych wersjach Ubuntu.

Wiele wtyczek i motywów WordPress zależy od funkcji PHP SOAP/XML dla integracji (bramki płatności, CRM, automatyzacja marketingu). Awaria na poziomie interpretera PHP oznacza całkowitą odmowę usługi, i każda strona na tym serwerze może być dotknięta.

Podstawowa informacja: Usterki oprogramowania serwera są równie groźne co błędy WordPressa. Jeśli Twój proces PHP przestanie działać, Twoja strona również przestanie.

Czego uczą nas te opowieści

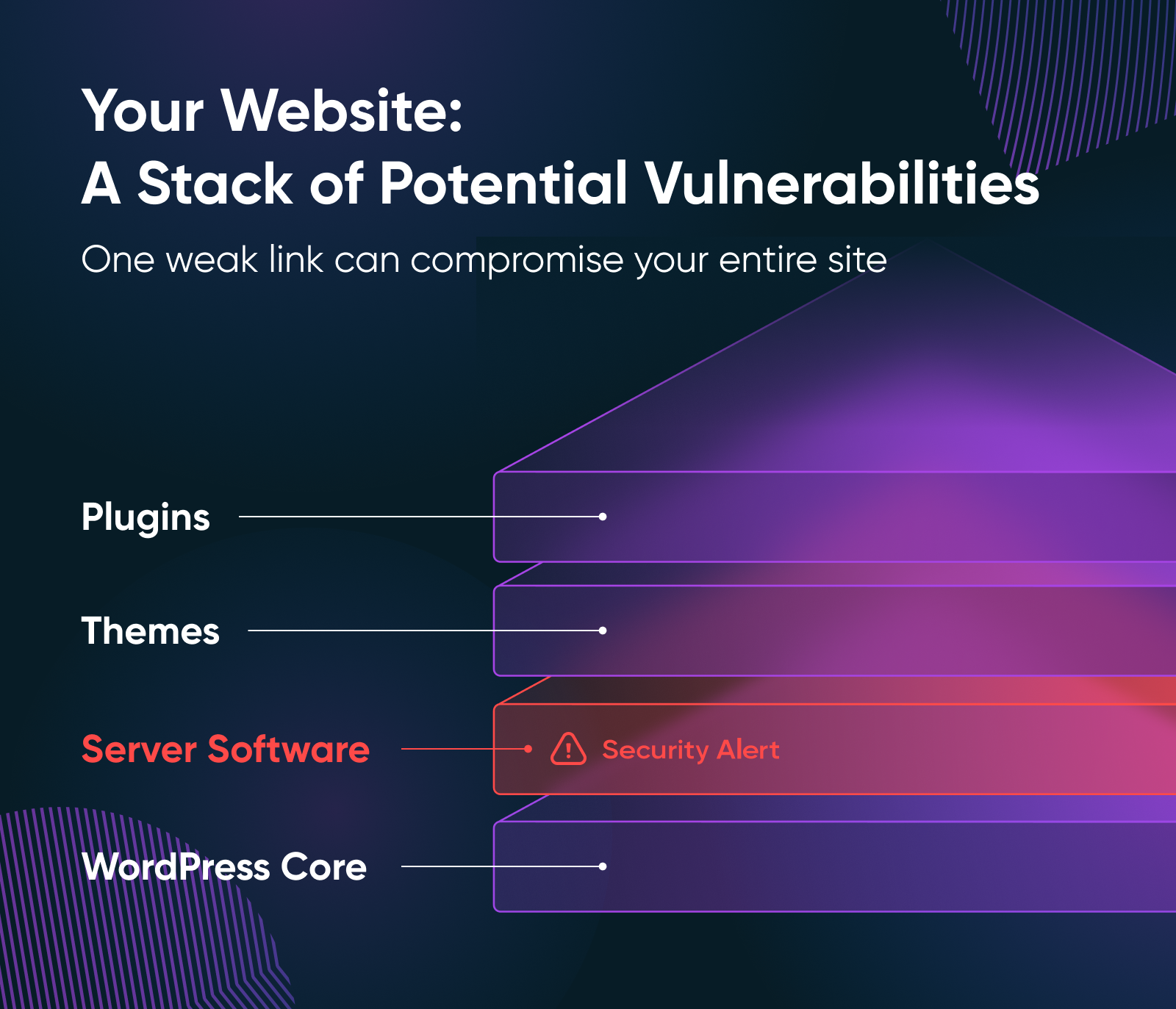

Razem wzięte, te 10 przypadków opowiada spójną historię: Najstraszniejsze luki w 2025 roku nie były egzotycznymi zero-day w podstawowym WordPressie. Były to codzienne pęknięcia w murach: nieaktualizowane wtyczki, zaniedbane motywy i niezaktualizowane oprogramowanie serwerowe.

Trzy lekcje wyróżniają się:

- Wtyczki i motywy to najsłabsze ogniwo. Popularne dodatki są przyczyną większości luk w WordPressie, a ich duże bazy instalacji czynią je głównymi celami.

- Podniesienie uprawnień jest wszechobecne. Od Post SMTP do wtyczki AI Engine, atakujący szukają skrótów do praw administratora. Gdy już je zdobędą, reszta jest drugorzędna.

- Błędy na poziomie systemu operacyjnego są równie ważne jak błędy aplikacji. Problemy z OpenSSH i PHP przypominają nam, że aktualizacja pakietów Ubuntu jest równie ważna jak aktualizacja samego WordPressa.

Wnioskiem nie jest obawianie się twojego stosu oprogramowania, ale szanowanie go i dbanie o niego. Każdy zainstalowany plugin, motyw czy pakiet serwera zwiększa obszar narażony na ataki. Różnica między przerażającą historią hostingu a rutynowym cyklem łatek polega na tym, jak szybko zauważysz i rozwiążesz te ryzyka.

Bezpieczeństwo nie musi być przerażające. Dzięki regularnym aktualizacjom, starannemu zarządzaniu rolami i uwadze na komunikaty, możesz trzymać potwory na dystans.

Niezrównany Hosting WordPress

Niezawodne, błyskawiczne rozwiązania hostingowe, specjalnie zoptymalizowane dla WordPressa.

Zobacz więcej