Le terme « cloud computing » est très utilisé de nos jours. Mais qu’est-ce que cela signifie vraiment ? Derrière ce mot à la mode se cachent de réelles technologies, comme l’infrastructure en tant que service (IaaS), qui fournissent des services de calcul, de stockage et de réseautage évolutifs à la demande.

Cependant, migrer vers le cloud, c’est comme déplacer ton organisation dans une tour de bureaux invisible mais infiniment extensible. 75% des entreprises déclarent que plus de 40% de leurs données stockées dans le cloud sont sensibles. Négliger la sécurité ici laisse de nombreuses informations de l’entreprise vulnérables à des menaces, telles que l’accès non autorisé, les exploits et la non-conformité.

La bonne nouvelle est que, bien que « le cloud » semble éphémère, avec les bonnes fondations et les meilleures pratiques, tu peux sécuriser efficacement les environnements IaaS.

Dans ce guide, nous partagerons 12 conseils essentiels pour renforcer la sécurité sur tes serveurs cloud non gérés, tes VM, tes conteneurs, tes stockages et tes services, profitant ainsi de la croissance rapide que les environnements cloud offrent. Commençons maintenant.

1. Interdire Les Connexions Avec Mot De Passe Root

Une des méthodes les plus courantes que les attaquants utilisent pour accéder sans autorisation aux serveurs est de forcer brutalement les mots de passe faibles pour des comptes hautement privilégiés comme root ou administrateur.

Pour comprendre pourquoi, imagine-toi en tant que pirate malveillant. Si ton objectif est de pénétrer dans un système et d’accéder à des données sensibles, tu commencerais probablement par tenter de forcer brutalement le mot de passe root (en essayant différents mots de passe jusqu’à trouver le bon). Si la tentative est couronnée de succès, tu obtiens l’accès au compte root, qui possède le niveau le plus élevé de permissions système disponibles, permettant un contrôle complet sur le serveur.

Le problème avec les attaques par force brute est le suivant : les mots de passe faibles peuvent être facilement piratés avec les bons outils— et même les mots de passe forts peuvent être piratés par un pirate patient et déterminé.

Et si tu désactivais complètement la connexion racine basée sur un mot de passe et que tu te fies plutôt à une authentification basée sur des clés SSH comme alternative ?

SSH

Le protocole Secure Shell (SSH) est un protocole réseau cryptographique pour exécuter des services de manière sécurisée à travers un réseau non sécurisé.

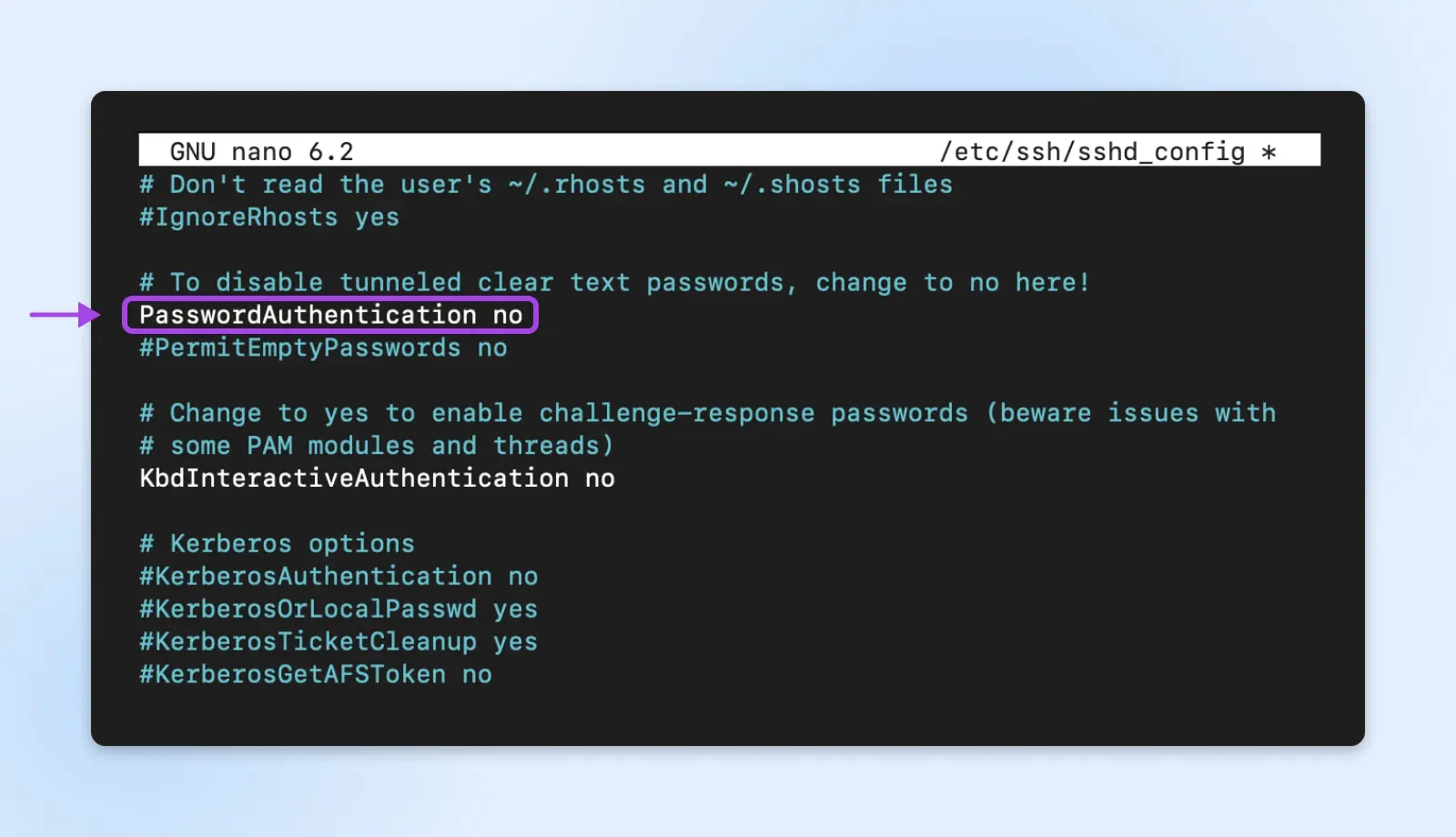

Lire la suiteCette configuration peut être trouvée dans le fichier /etc/ssh/sshd_config sur ton serveur Linux.

C’est un excellent pas dans la bonne direction. Les clés SSH utilisent le chiffrement asymétrique, ce qui signifie qu’une paire de clés privée et publique – plutôt qu’un mot de passe – est utilisée pour authentifier les tentatives de connexion.

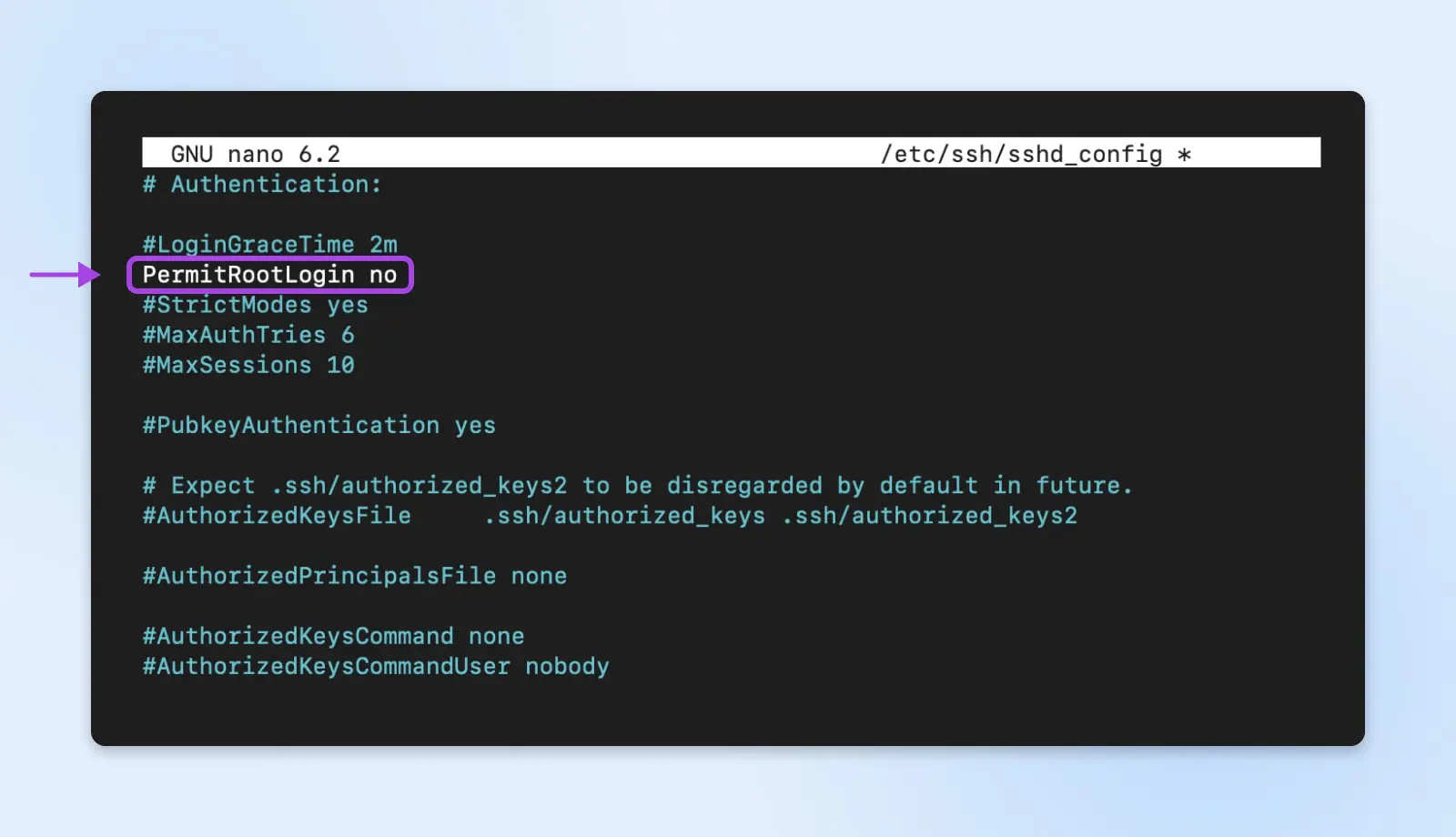

Tu peux aller encore plus loin et désactiver la connexion Root sur SSH pour empêcher les tentatives de force brute sur Root. Cela peut être réalisé en modifiant PermitRootLogin à non dans le même fichier.

La clé privée, comme son nom l’indique, est conservée en privé par l’utilisateur autorisé et stockée sur son ordinateur. La clé publique correspondante est ensuite stockée sur le serveur associé au compte de cet utilisateur.

Lors du processus de connexion, les clés utilisent des méthodes cryptographiques pour valider la connexion autorisée sans révéler la clé privée réelle. Cette méthode protège efficacement contre les attaques par force brute puisque la connexion ne peut pas être compromise par de simples tentatives de devinage de mot de passe.

2. Activer Les Mises À Jour Automatiques De Sécurité

Tous les logiciels contiennent des vulnérabilités : certaines connues et d’autres encore à découvrir.

Les attaquants sondent constamment les programmes à la recherche de nouveaux bugs leur permettant d’obtenir un accès et de prendre le contrôle. Lorsque des vulnérabilités sont découvertes et corrigées par les éditeurs de logiciels, ils publient des mises à jour de sécurité.

Si tu mets à jour manuellement les systèmes, les pirates peuvent profiter de l’opportunité où tes systèmes sont encore vulnérables et y accéder. Mais avec les mises à jour automatiques, tu peux laisser ce stress derrière toi.

Par exemple, si une vulnérabilité est découverte dans une bibliothèque de programmation utilisée par ton logiciel de base de données cloud (par exemple, SQLite), les pirates pourraient rapidement l’apprendre et lancer des attaques. Mais si tes serveurs de bases de données sont configurés pour installer automatiquement les mises à jour de sécurité dès qu’elles sont publiées, ils téléchargeront et appliqueront le correctif pour résoudre le problème avant que toute compromission ne se produise.

De plus, le processus de mises à jour automatiques peut être personnalisé pour appliquer des correctifs de sécurité selon un calendrier établi uniquement après qu’ils aient été adéquatement testés. Pour les systèmes critiques, tu peux choisir de mettre en scène et tester les mises à jour avant un déploiement large. L’automatisation élimine le fardeau de l’intervention manuelle tout en maintenant sécurisé ton accès au cloud.

3. Installer Et Configurer Fail2ban

Les attaques par force brute prennent de nombreuses formes, ciblant divers services réseau. Au-delà de l’abus des connexions comme SSH, nous devons également considérer les applications web, les serveurs d’email, les bases de données, et plus encore, qui peuvent être vulnérables aux tentatives de devinettes de mots de passe.

C’est ici que les outils de protection contre les intrusions comme Fail2ban s’avèrent très utiles.

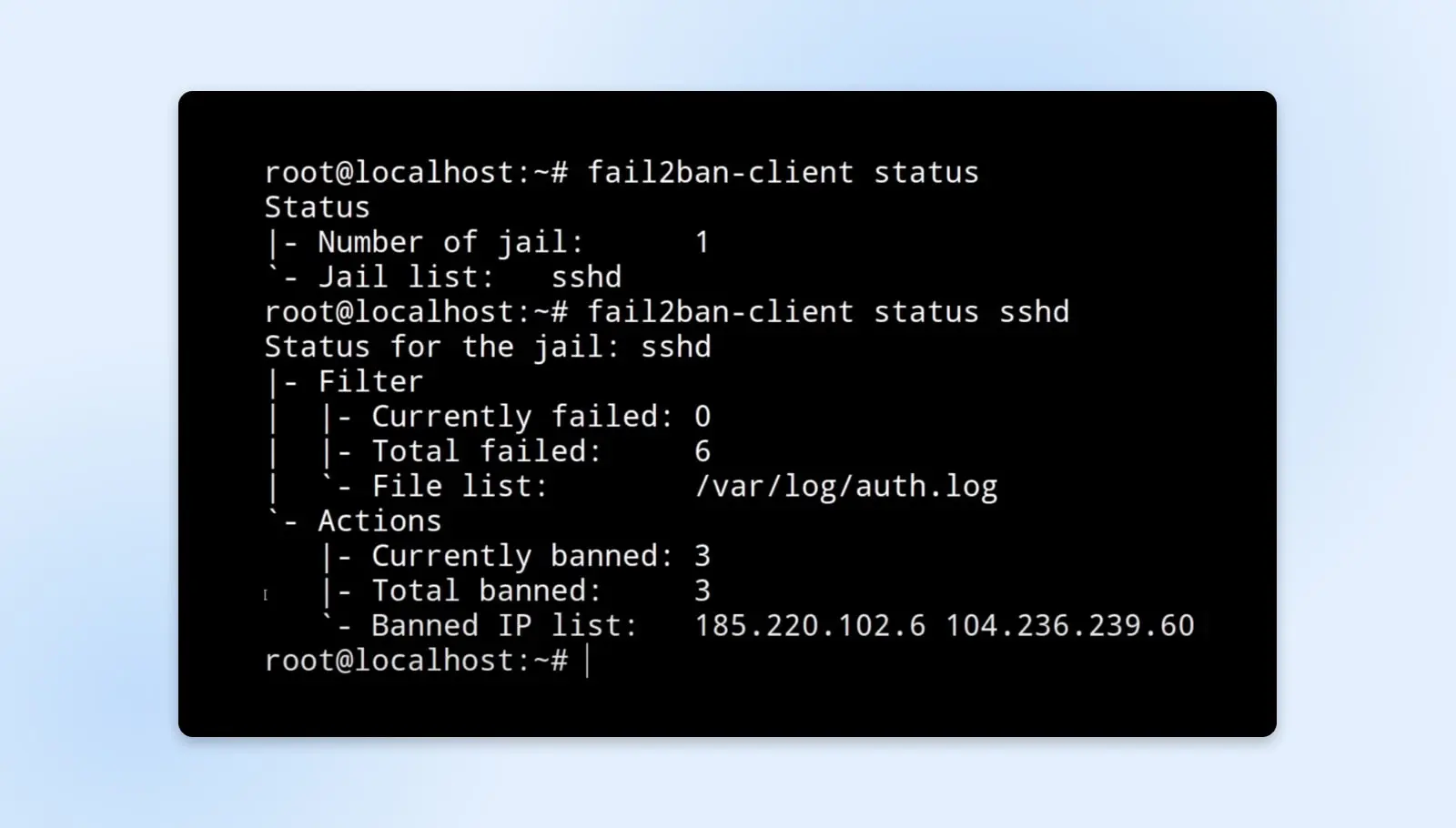

Fail2ban fonctionne en surveillant continuellement les fichiers logs générés par les services réseau et en les analysant à la recherche de signes de tentatives d’accès échouées répétées, qui indiquent des tentatives de forçage brute automatisées. Lorsque les tentatives échouées dépassent un seuil configurable, Fail2ban mettra automatiquement à jour les règles de pare-feu du système pour bloquer l’adresse IP source responsable, empêchant ainsi d’autres abus de ce service.

Pour mettre cela en perspective, considère ceci :

Alice configure Fail2ban sur son serveur web pour surveiller les journaux d’échec d’authentification. Si une IP effectue cinq tentatives de connexion échouées à la console d’administration en moins de deux minutes, indiquant une attaque potentielle, Fail2ban bloquera automatiquement cette IP pour empêcher l’accès à l’application web pendant 10 minutes. Cela protège la disponibilité de l’application pour les utilisateurs légitimes tout en dissuadant les acteurs malveillants.

Les bannissements IP temporaires peuvent aider à ralentir les attaquants qui tentent activement de deviner les identifiants ou de trouver des failles. Fail2ban est également hautement personnalisable — tu peux ajuster finement les services surveillés, les seuils avant bannissement, la durée des bannissements, les paramètres de journalisation, et plus encore. Cette flexibilité lui permet d’être largement utilisé pour se protéger contre les risques de force brute sur la plupart des charges de travail dans le cloud.

4. Configurer Les Groupes De Sécurité Cloud Comme Pare-feux

Alors que des outils comme Fail2ban fonctionnent au niveau du serveur individuel pour protéger contre les attaques, nous devons également envisager de protéger les ressources cloud au niveau du réseau. Les plateformes cloud chez DreamHost sont préconfigurées pour être sécurisées.

En plus de cela, DreamHost te fournit un pare-feu virtuel configurable afin que tu puisses décider quel trafic est accepté ou rejeté en dehors des paramètres par défaut.

Par exemple, les serveurs web ont généralement seulement besoin d’accepter les connexions entrantes HTTP et HTTPS sur les ports 80 et 443. Ainsi, le groupe de sécurité assigné à ces hôtes serait configuré pour bloquer tous les autres protocoles et combinaisons de ports via des règles de refus par défaut. De même, le trafic sortant serait limité uniquement à ce qui est absolument essentiel pour cette fonction.

Une configuration minutieuse des groupes de sécurité agit comme la première ligne de défense, ne permettant que le trafic entrant et sortant autorisé d’atteindre vos serveurs et services cloud conformément aux meilleures pratiques d’accès au moindre privilège.

5. Envisage D’Implémenter Un Système De Détection D’Intrusion

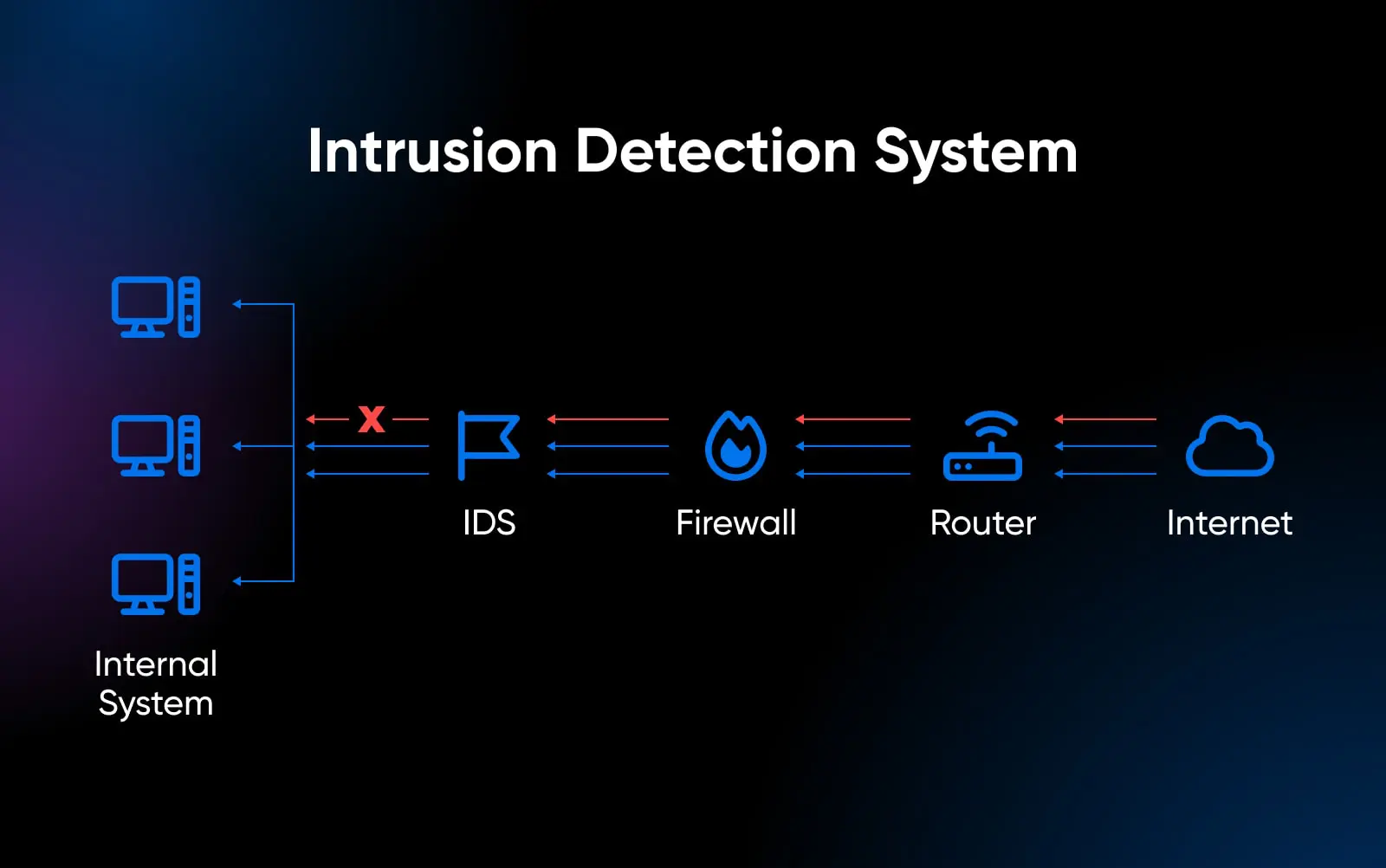

Bien que nous ayons discuté des mesures pour bloquer proactivement les tentatives d’accès non autorisées et prévenir l’exploitation des vulnérabilités connues, des attaquants qualifiés peuvent toujours trouver des moyens de pénétrer les défenses par des failles encore inconnues.

Dans ces cas, détecter le plus tôt possible devient critique.

C’est là qu’un système de détection d’intrusion (IDS) peut apporter une valeur immense — surveillant en continu les systèmes pour des activités suspectes indiquant une violation. Les solutions IDS se présentent sous deux formes principales :

- Network IDS (NIDS) : Analyse les paquets réseau en recherchant des charges utiles malveillantes comme des virus ou des motifs d’attaque connus. Souvent utilisé pour détecter la propagation de malware et les tentatives de piratage axées sur le réseau.

- Host IDS (HIDS) : Surveille les activités, les configurations et les journaux sur un serveur individuel. Vérifie les signes de manipulation, de changements non autorisés ou de violations d’intégrité.

“Pour prévenir les attaques par force brute, il faudrait mettre en œuvre une authentification multi-facteurs, des politiques de session sécurisées, des limites de taux, des déconnexions automatiques et un système de détection d’intrusion (IDS) bien conçu. Inclure également l’utilisation d’identifiants de session sécurisés et aléatoires, le stockage des données de session dans des emplacements sécurisés comme les cookies HttpOnly et Secure, et la mise en place de mécanismes pour détecter et prévenir l’accès non autorisé aux sessions.”

— Jesse Befus, Directeur Général, Gestion de l’Identité et des Accès chez ATB Financial

Un exemple populaire utilisé pour les environnements Linux est Tripwire. Il maintient une base de données de référence exhaustive des attributs de fichiers tels que les permissions, les hachages, les métadonnées, les entrées de registre, et plus encore pour le nom d’hôte. À intervalles réguliers, il compare l’état actuel à cette référence pour vérifier toute modification non autorisée qui pourrait indiquer un acte malveillant.

Par exemple, un attaquant exploite une vulnérabilité pour obtenir un accès Shell sur l’un des serveurs web. Il tente de remplacer les fichiers du site par une version malveillante qui dérobe les données de paiement des clients. Dès que cette modification est effectuée, Tripwire détecte le changement lors de sa prochaine vérification d’intégrité planifiée. Il alerte l’administrateur de la modification inattendue du webroot, lui permettant d’enquêter sur la violation avant que des dommages importants ne surviennent.

Sans Tripwire, une telle attaque aurait pu passer inaperçue, permettant à l’attaquant de collecter discrètement des enregistrements de clients sur une période prolongée. Une intrusion détectée rapidement est une intrusion rapidement contenue !

Comme on dit, “la prévention est idéale mais la détection est indispensable,” et c’est là que les offres IDS cloud apportent une valeur immense pour garder vos données sécurisées.

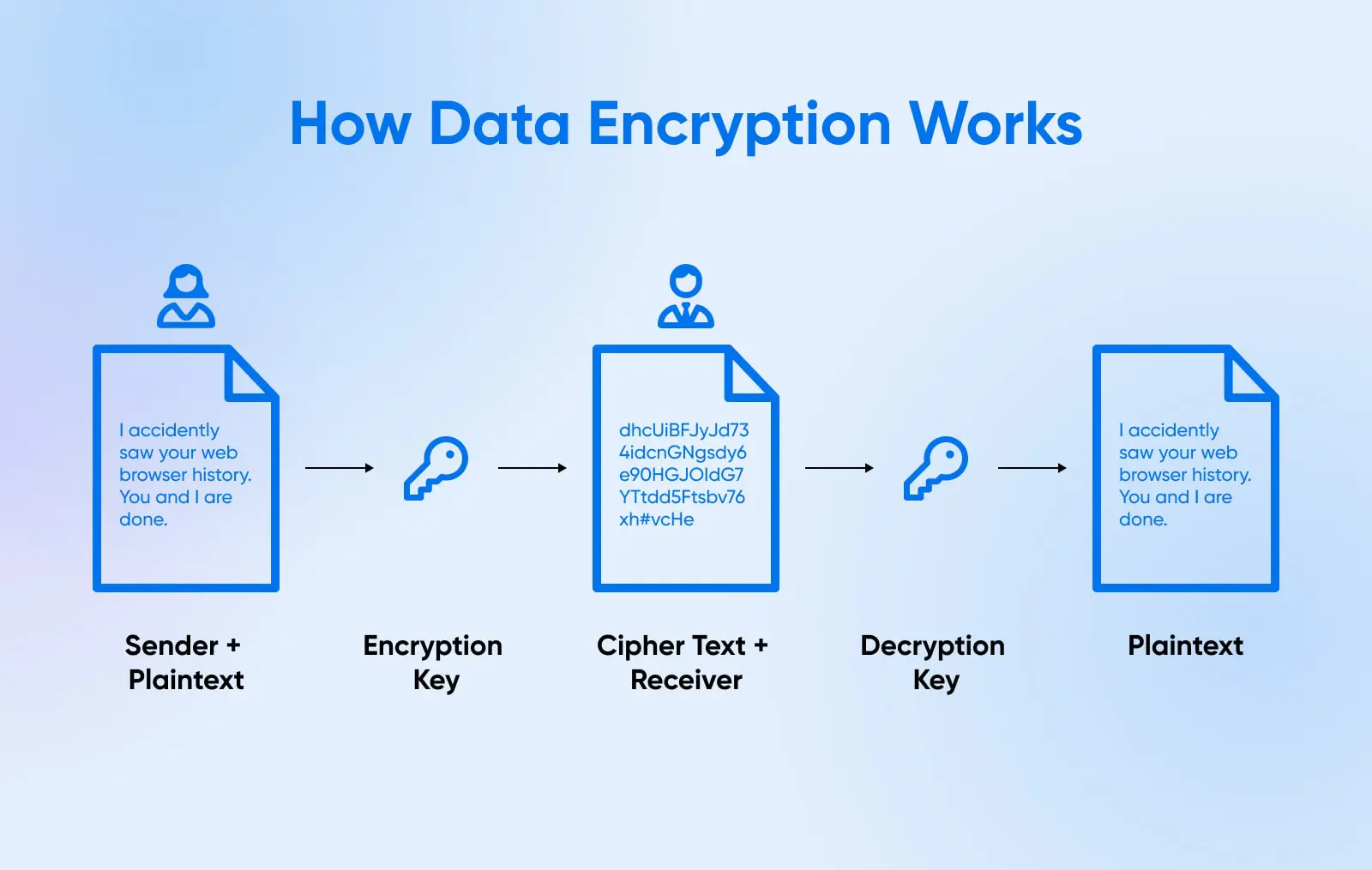

6. Utiliser Extensivement Le Chiffrement des Données

Jusqu’à présent, nous avons discuté de plusieurs couches de contrôles de sécurité dans le but de prévenir l’accès non autorisé à tes serveurs Cloud. Cependant, un principe fondamental de la sécurité des données est que la prévention peut échouer, mais le chiffrement sert de dernière ligne de défense.

Même si toutes les autres mesures de protection sont contournées et que les serveurs cloud sont effectivement compromis, le chiffrement garantit que les données stockées telles que les bases de données SQLite, les archives et les partages de fichiers restent protégées et inutilisables pour les attaquants. Cela s’applique également aux données en transit qui doivent être chiffrées lors des transferts à travers les réseaux.

Le chiffrement se divise globalement en deux catégories :

- Asymétrique : Utilise une paire de clés publique/privée où tout ce qui est chiffré avec la clé publique ne peut être accédé que via la clé privée correspondante et vice-versa. Généralement utilisé pour les connexions sécurisées.

- Symétrique : Une clé secrète partagée est utilisée pour chiffrer et déchiffrer les données. Utilisé pour le chiffrement efficace en masse des données au repos car la même clé chiffre/déchiffre.

Si toutes les autres défenses échouent, les données chiffrées déjouent les objectifs de l’attaquant. À quoi bon compromettre un serveur de base de données cloud si tous les enregistrements sont du charabia sans la clé de déchiffrement ?

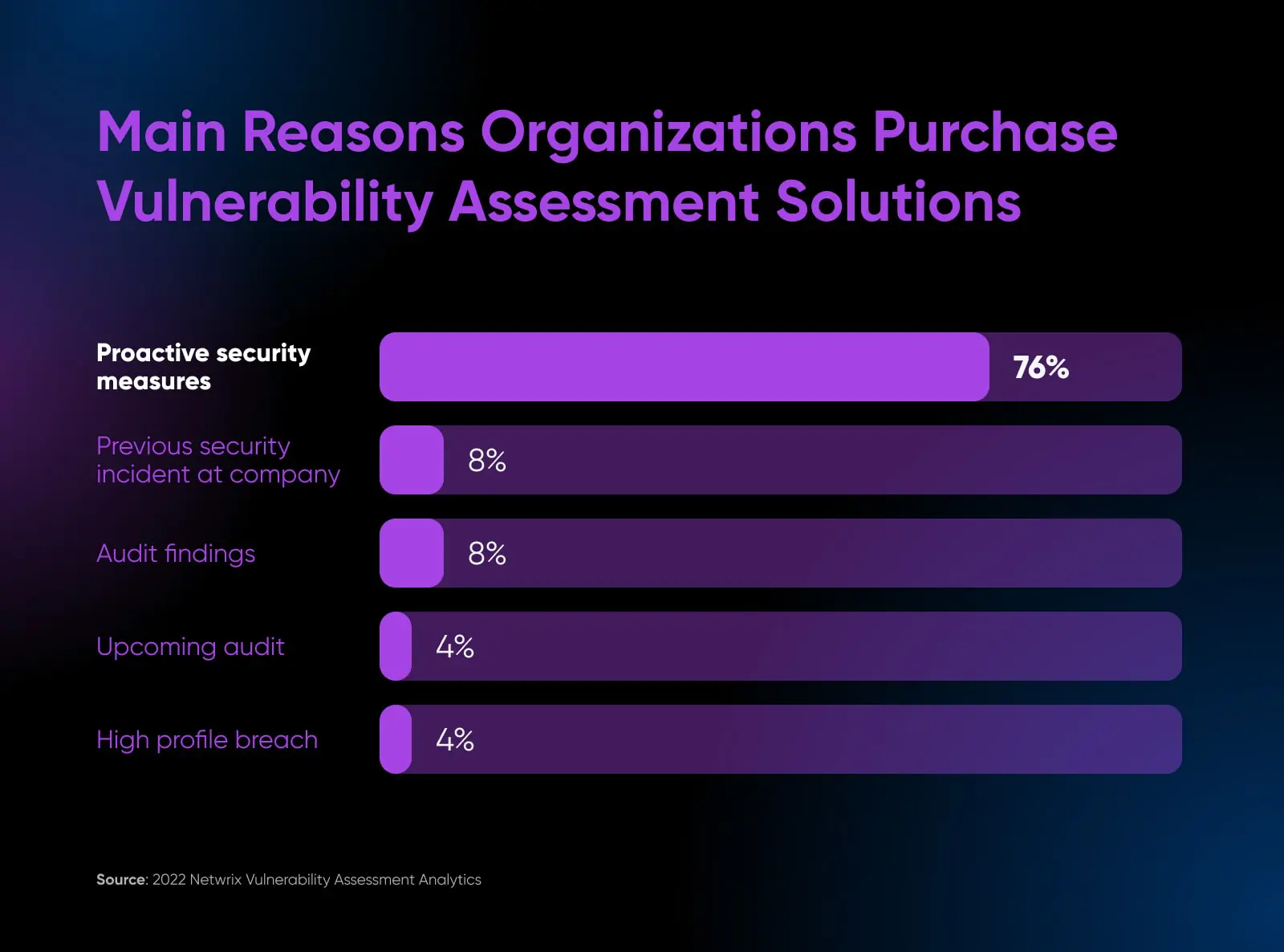

7. Planifier Des Audits De Sécurité Réguliers

Nous avons maintenant abordé divers contrôles préventifs et de détection pour sécuriser l’infrastructure cloud et les données au repos. Cependant, une pratique globale qui relie tous ces éléments est l’audit de sécurité routinier.

76% des entreprises sondées suivent un protocole régulier d’audit de sécurité pour être proactives concernant les problèmes de sécurité.

Les audits remplissent plusieurs objectifs inestimables :

- Valider que les contrôles sont correctement mis en œuvre comme prévu.

- Identifier si des lacunes ou des déficiences nécessitent des améliorations.

- Quantifier et prioriser les expositions aux risques résiduels.

- Découvrir des vulnérabilités inconnues autrement invisibles.

- Fournir une vue à jour de la posture de sécurité actuelle.

En gros, les audits indiquent si tes pratiques documentées du cloud reflètent fidèlement la réalité.

Tu peux mettre en place des audits informels en libre-service dans le cadre de l’administration quotidienne ou planifier des évaluations formelles exhaustives annuellement en fonction de la maturité du programme.

Pense à ces audits réguliers de sécurité dans le cloud comme à des “examens de santé” nécessaires qui identifient les zones à risque et valident les pratiques réussies afin que des actions correctives puissent être prises avant que quelque chose ne tourne mal.

8. Mettre en Place la Gestion des Identités et des Accès

Maintenant que nous avons discuté des mesures de protection déployées directement au sein de l’infrastructure cloud elle-même, la prochaine couche logique vers laquelle nous progressons est la gestion de l’accès administratif.

Sans la gestion des identités et des accès (IAM) agissant comme gardiens du cloud, les attaquants cibleraient simplement les informations d’identification des utilisateurs à côté pour contourner les défenses de l’infrastructure par des canaux d’accès légitimes.

C’est pourquoi un programme IAM robuste devient la base pour qui peut accéder aux environnements cloud et aux données dans les permissions prescrites — n’accordant que les privilèges essentiels.

Certains des composants les plus importants d’un IAM comprennent :

- Services d’annuaire central : Maintien des comptes utilisateurs et des rôles dans un annuaire central tel que Active Directory avec authentification unique par rapport à une gestion locale sur des serveurs individuels. Renforce la révocation d’accès, les politiques de mot de passe et la consolidation.

- Principe du moindre privilège : Les utilisateurs sont associés à des rôles et des groupes qui correspondent au plus petit sous-ensemble de systèmes et de permissions nécessaires à leur fonction par rapport à un accès généralisé. Minimise le rayon d’exposition si les comptes sont compromis.

- Authentification forte : Les mots de passe sont renforcés par une authentification multi-facteurs pour accéder aux consoles d’administration cloud et à l’infrastructure. Réduit la susceptibilité aux attaques par force brute en nécessitant des facteurs supplémentaires comme des jetons ou des biométries lors de l’authentification des sessions.

- Gestion des droits : Les affectations et les élévations d’accès sont suivies, offrant une visibilité sur les permissions. Les révisions d’accès automatisées combinées à des rapports réguliers sur les droits permettent d’éliminer les affectations inutiles au fil du temps.

- Journaux d’audit : Enregistrement des activités avec des outils comme CloudTrail qui enregistre les actions des administrateurs à travers le patrimoine cloud. Essentiel pour les enquêtes d’incidents, la conformité et la mise en évidence des actions internes risquées.

- API/jetons : Accès au cloud basé sur le code via API et des outils qui reposent sur des jetons générés à durée de vie courte. Ajoute des protections par rapport aux connexions interactives basées uniquement sur l’utilisateur.

Un IAM robuste est essentiel pour la sécurité des systèmes cloud car il dicte qui peut pénétrer dans les environnements cloud, indépendamment des défenses de sécurité de l’infrastructure. Si tu te trompes sur l’IAM, toutes tes mesures de sécurité peuvent devenir vulnérables. Mais si tu implémentes l’accès privilégié, les sauvegardes et le chiffrement, le reste devient exponentiellement plus efficace puisque l’IAM coupe l’accès non autorisé à la racine.

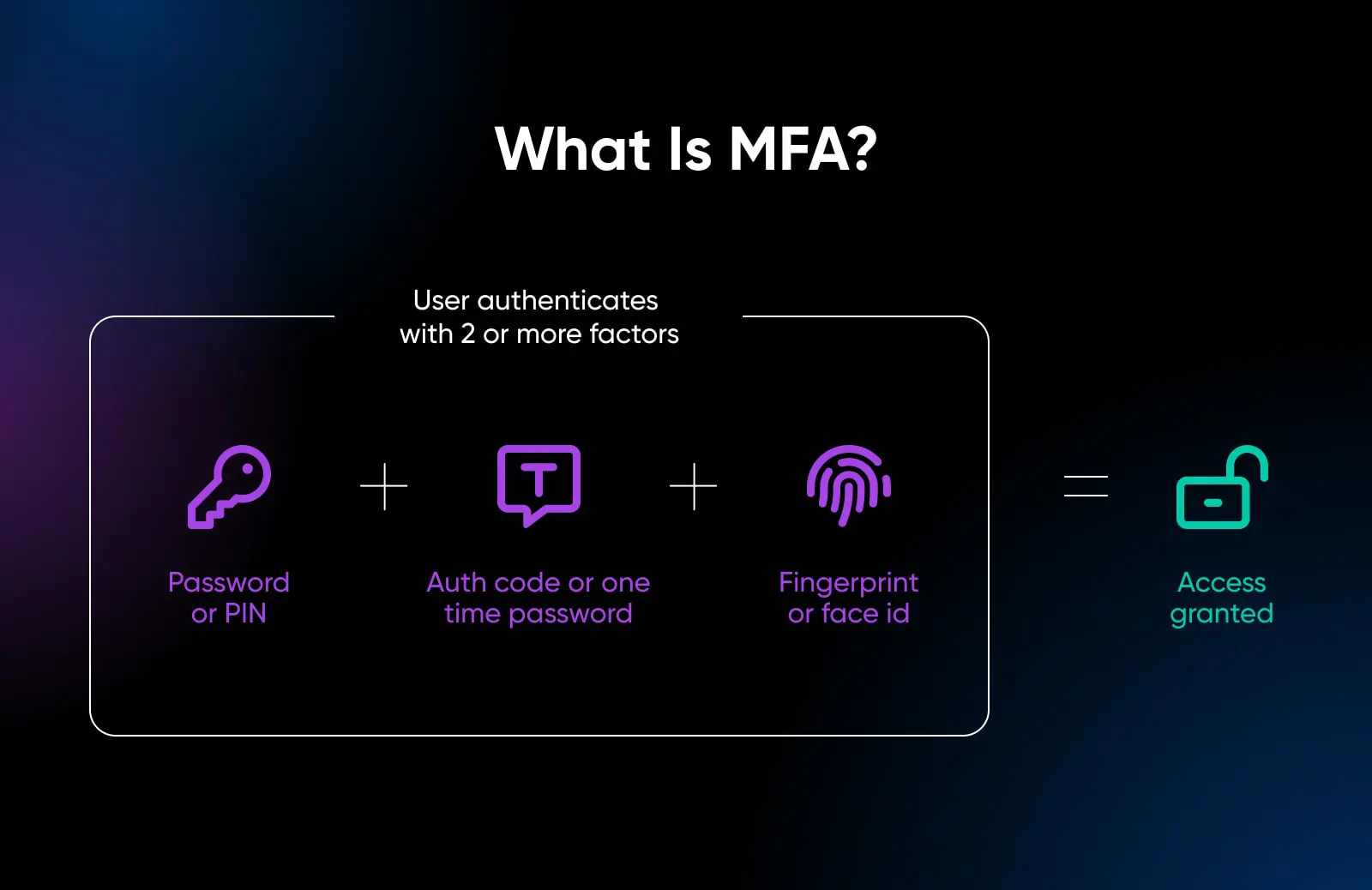

9. Exiger l’Authentification Multifacteur (MFA)

En développant davantage les contrôles d’accès, un mécanisme incroyablement utile à intégrer est l’authentification multi-facteurs (MFA) qui impose plusieurs méthodes de vérification de l’identité.

Là où l’authentification à un seul facteur repose sur un seul justificatif, comme les mots de passe, l’authentification multifacteur (MFA) tire parti du fait que les utilisateurs disposent de plusieurs méthodes de validation en leur possession en exigeant deux ou plus pour authentifier complètement les sessions. Cela réduit considérablement les risques d’usurpation d’identité, même si un facteur est compromis.

Des exemples courants incluent :

- Demande d’un code de vérification unique envoyé par SMS/email en complément de l’entrée du nom d’utilisateur et du mot de passe.

- Utilisation d’un token matériel ou d’une application d’authentification pour générer des codes rotatifs.

- Exploitation de la biométrie comme les scans d’empreintes digitales ou la reconnaissance faciale sur mobile.

- Réponse à des questions de sécurité préétablies par l’utilisateur.

Même si un mot de passe de console cloud est deviné correctement par force brute, sans intercepter le téléphone de l’utilisateur pour les jetons SMS, la session ne peut pas progresser. C’est pourquoi les comptes DreamHost peuvent être sécurisés avec MFA— Cette barrière supplémentaire peut décourager les attaques automatisées, les poussant à chercher une cible plus facile.

10. Sécuriser Les Points D’accès Qui Accèdent Au Cloud

Jusqu’à présent, nos techniques de protection des données se sont concentrées sur la sécurisation de l’infrastructure cloud elle-même ainsi que sur les canaux d’accès à celle-ci. Cependant, nous devons considérer les menaces qui proviennent de points d’extrémité compromis, qui se connectent ensuite aux environnements cloud.

Si les ordinateurs portables et les postes de travail manquent de protections antivirus par exemple, les malwares pourraient se transférer vers des serveurs cloud autrement bien sécurisés. C’est pourquoi les mesures de sécurité pour les points d’accès s’intègrent étroitement avec les politiques d’accès au cloud comme une autre couche critique de défense en profondeur.

Les techniques courantes de durcissement de point de terminaison comprennent :

- Installer des outils antivirus/antimalware réputés.

- Utiliser la détection et la réponse aux incidents sur les points de terminaison (EDR) pour une surveillance supplémentaire.

- Activer les pare-feux basés sur l’hôte et les systèmes de détection d’intrusion.

- Effectuer les mises à jour de sécurité et les correctifs sans tarder.

- Suivre les inventaires d’actifs avec des logiciels d’agent.

- Interdire les privilèges administratifs sur les appareils des utilisateurs finaux.

- Appliquer le chiffrement des disques via Bitlocker.

- Bloquer les périphériques périphériques non autorisés comme les stockages USB.

- Configurer de manière sécurisée les serveurs proxy web et le filtrage DNS.

11. Prioriser La Sensibilisation Et La Formation En Sécurité

Après avoir discuté des diverses protections techniques et procédurales pour sécuriser les données dans le cloud, nous abordons maintenant ce qui est souvent la plus grande vulnérabilité : l’élément humain.

Aussi loin que nous concevons des défenses multicouches comme des pare-feu, IAM, le chiffrement et le renforcement pour protéger l’infrastructure cloud, rien de cela n’a d’importance si les utilisateurs eux-mêmes s’engagent dans des pratiques risquées, intentionnellement ou accidentellement.

Quelques exemples courants incluent :

- Réutiliser les mots de passe entre les comptes personnels et professionnels.

- Ouvrir des emails de phishing et des pièces jointes malveillantes.

- Ne pas vérifier les liens avant de cliquer dessus.

- Stocker les mots de passe dans des fichiers ou des notes non sécurisés.

- Discuter des données confidentielles sur des canaux non sécurisés.

- Ne pas se déconnecter des comptes de services cloud après les avoir utilisés.

- Sauvegarder des fichiers contenant des données sensibles dans des Bucket de stockage cloud publics.

La liste est longue. Aucun contrôle technique ne peut totalement compenser le manque de sensibilisation à la sécurité parmi les équipes qui opèrent des plateformes cloud au quotidien. Cela fait de l’éducation continue le bouclier le plus fort en cultivant une culture de sécurité qui se renforce elle-même.

Les programmes de formation à la sensibilisation à la sécurité formelle devraient se concentrer sur :

- Phishing simulé : Forme le personnel à identifier et éviter les leurres de phishing réels ciblant les identifiants et les données dans le cloud. Améliore la littératie en matière de menaces.

- Pratiques sécurisées : Fournit des orientations sur l’hygiène des mots de passe, les signaux d’alerte de l’ingénierie sociale, la gestion des données sensibles, l’utilisation appropriée du cloud et plus encore. Établit les attentes d’utilisation.

- Risques liés au cloud : Met en lumière les vulnérabilités spécifiques au cloud comme les mauvaises configurations, l’accumulation d’accès et les fuites de données pour que le personnel comprenne mieux les implications de leurs responsabilités.

- Exigences de conformité : Définit les politiques de gestion des accès, la manipulation des données par des tiers et les réglementations d’utilisation. Maintient la conformité.

- Rapport d’incidents : Encourage le signalement confidentiel des violations ou des failles suspectées observées. Améliore la visibilité.

“Aucun mot de passe, clé d’accès, gestionnaire de mots de passe ou authentification à deux facteurs *seul* ne peut te protéger contre l’ingénierie sociale. Les ingénieurs sociaux nous ciblent d’abord en tant qu’humains et ensuite la technologie que nous utilisons. Nous devons comprendre que les solutions techniques seules ne vont pas fournir une protection parfaite.”

— Dr. Martin Kraemer, Défenseur de la sensibilisation à la sécurité, KnowBe4

Une formation de recyclage annuelle ou biannuelle combinée à un coaching continu favorise une culture organisationnelle axée sur la sécurité, où les utilisateurs du cloud comprennent mieux la gestion sécurisée des données.

12. Surveiller La Posture De Sécurité Du Fournisseur De Services

En dernier lieu, mais certainement pas des moindres, une dimension de la sécurité du Cloud souvent négligée est la gestion de la sécurité fournie par le fournisseur de services Cloud lui-même.

“La surveillance est importante car les outils ne fonctionnent pas à 100% seuls. Avoir un tiers ou une équipe pour analyser les alertes et répondre aux incidents. C’est la meilleure [manière] pour améliorer ta sécurité et protéger tes actifs d’information.”

— Felipe Mafra, CISO Amérique du Nord chez Thales GTS

Bien que les discussions autour du cryptage, de la gestion des accès et autres se concentrent sur les contrôles directement gérés par nous, le fournisseur de cloud met également en place des protections fondamentales pour les centres de données, les réseaux et l’infrastructure matérielle qui sous-tendent nos environnements informatiques.

Exemples de mesures de sécurité mises en œuvre par les fournisseurs :

- Protections physiques des centres de données comme les clôtures, la surveillance vidéo et les gardes.

- Authentification biométrique pour l’accès aux centres de données.

- Alimentation redondante et sauvegardes pour sécuriser l’infrastructure.

- Hyperviseurs renforcés séparant les instances des clients.

- Atténuation des DDoS pour les réseaux.

- Audits réguliers par des tiers.

Donc, alors que nous gérons la sécurité des charges de travail cloud déployées, nous devons également examiner périodiquement la posture de sécurité maintenue par le fournisseur de services, notamment en ce qui concerne les domaines de responsabilité partagée.

Tu peux commencer par :

- Examiner les certifications d’audit des fournisseurs.

- Surveiller les avis de conseil pour les menaces émergentes impactant les services.

- Examiner les politiques de contrôle des employés des fournisseurs et de gestion des données.

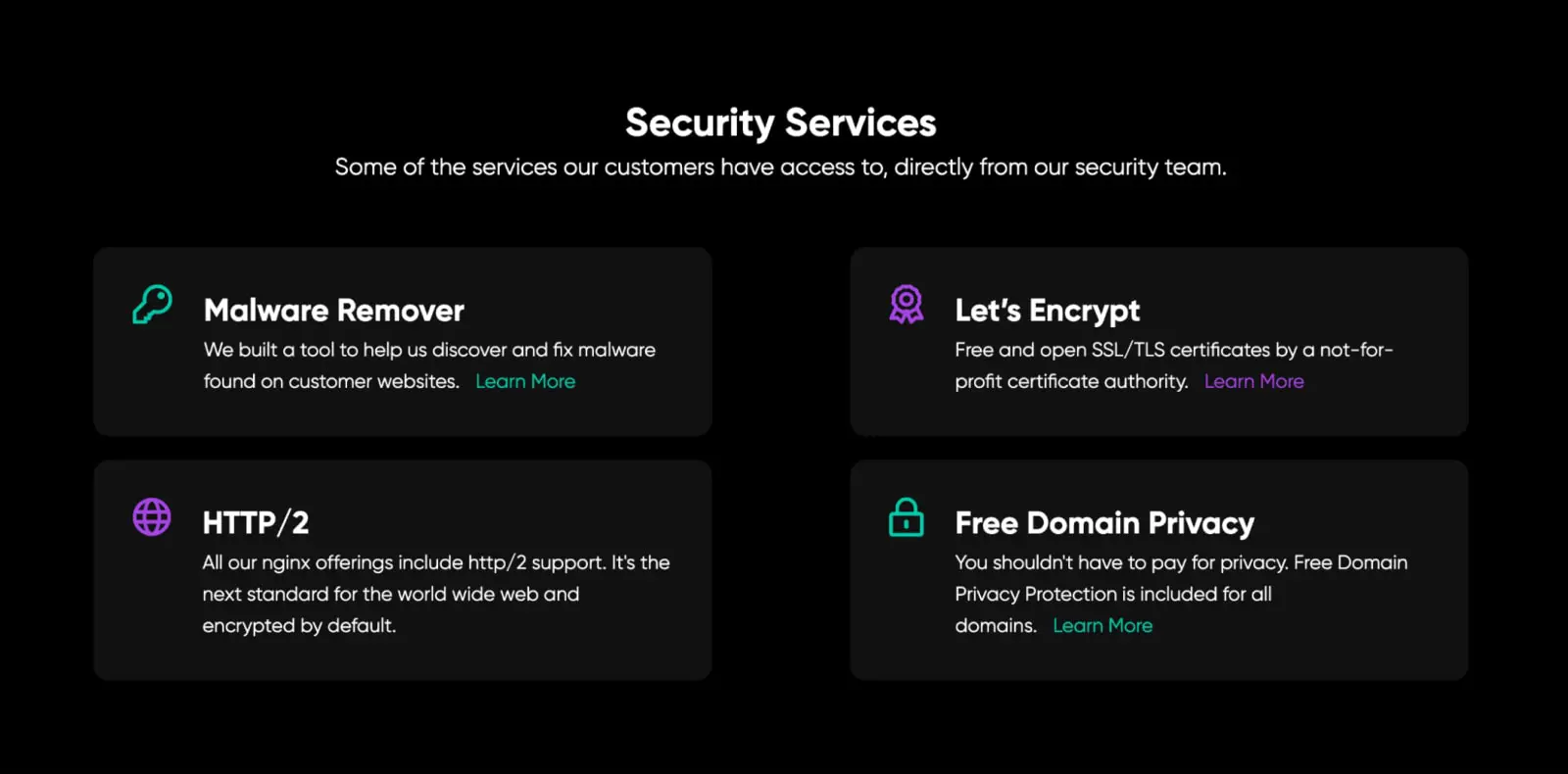

Passe Au Cloud Sans Crainte, Avec DreamHost

Tes données, c’est ton entreprise. C’est le travail que tu as construit pendant des années. C’est pourquoi il est si important de sécuriser tes données, surtout lorsqu’elles sont stockées dans le cloud. Les idées que nous avons abordées dans cet article constituent un excellent point de départ pour la sécurité de tes données basées dans le cloud.

Mais voici le truc : sécuriser tes données ne se résume pas à suivre une liste de règles. Cela consiste à être vigilant, à prendre conscience des risques et à prendre des mesures pour te protéger.

La vérité est que les données sont aussi précieuses que le pétrole, et les pirates veulent en voler autant qu’ils le peuvent. Et ils deviennent de plus en plus compétents dans ce qu’ils font. C’est pourquoi tu as également besoin d’un fournisseur de services qui aide à mettre en œuvre les meilleures pratiques de sécurité pendant que tu fais ce que tu sais faire de mieux — développer ton entreprise.

DreamHost se concentre sur la sécurité et les sauvegardes, pour que tu puisses être tranquille, sachant que ton travail précieux n’est pas vain en cas d’incident de sécurité. Si tu envisages un fournisseur de services cloud pour ton projet, essaie DreamHost aujourd’hui.

Hébergement de Stockage Cloud Sécurisé

DreamObjects est un service de stockage d’objets peu coûteux idéal pour héberger des fichiers, stocker des sauvegardes et développer des applications web.

Essaye-le Gratuitement Pendant 30 Jours