De term “cloudcomputing” wordt tegenwoordig veel gebruikt. Maar wat betekent het echt? Achter de modeterm gaan echte technologieën schuil, zoals infrastructure-as-a-service (IaaS), die schaalbare on-demand computing, opslag en netwerken bieden.

Echter, migreren naar de cloud is als het verhuizen van je organisatie naar een oneindig schaalbare, maar onzichtbare kantoortoren. 75% van de bedrijven geeft aan dat meer dan 40% van hun in de cloud opgeslagen data gevoelig is. Het verwaarlozen van beveiliging hier laat veel bedrijfsinformatie kwetsbaar voor bedreigingen, zoals onbevoegde toegang, exploits en niet-naleving.

Het goede nieuws is dat hoewel “de cloud” vergankelijk lijkt, je met de juiste fundamenten en beste praktijken IaaS-omgevingen effectief kunt beveiligen.

In deze gids delen we 12 essentiële tips om de beveiliging op je onbeheerde cloudservers, VM’s, containers, opslag en diensten te versterken, profiterend van de snelle groei die cloudomgevingen bieden. Laten we beginnen.

1. Sta Root Wachtwoord Logins Niet Toe

Een van de meest voorkomende methoden die aanvallers gebruiken om ongeautoriseerde toegang tot servers te krijgen, is door het krachtig raden van zwakke wachtwoorden voor zeer geprivilegieerde accounts zoals root of beheerder.

Om te begrijpen waarom, stel jezelf voor als een kwaadaardige hacker. Als je doel is om toegang te krijgen tot een systeem en gevoelige gegevens te bemachtigen, zou je waarschijnlijk beginnen met het proberen te kraken van het root-wachtwoord (herhaaldelijk verschillende wachtwoorden proberen tot het juiste gevonden is). Als de poging succesvol is, krijg je toegang tot het root-account, dat het hoogste niveau van systeemrechten heeft, waardoor je volledige controle over de server hebt.

Het ding met brute krachtaanvallen is dit: zwakke wachtwoorden kunnen gemakkelijk worden gekraakt met de juiste tools— en zelfs sterke wachtwoorden kunnen worden gekraakt door een geduldige, vastberaden hacker.

Wat als je volledig wachtwoord-gebaseerde root login uitschakelt en in plaats daarvan vertrouwt op SSH-sleutel-gebaseerde authenticatie als alternatief?

SSH

Secure Shell Protocol (SSH) is een cryptografisch netwerkprotocol voor het veilig uitvoeren van diensten via een onbeveiligd netwerk.

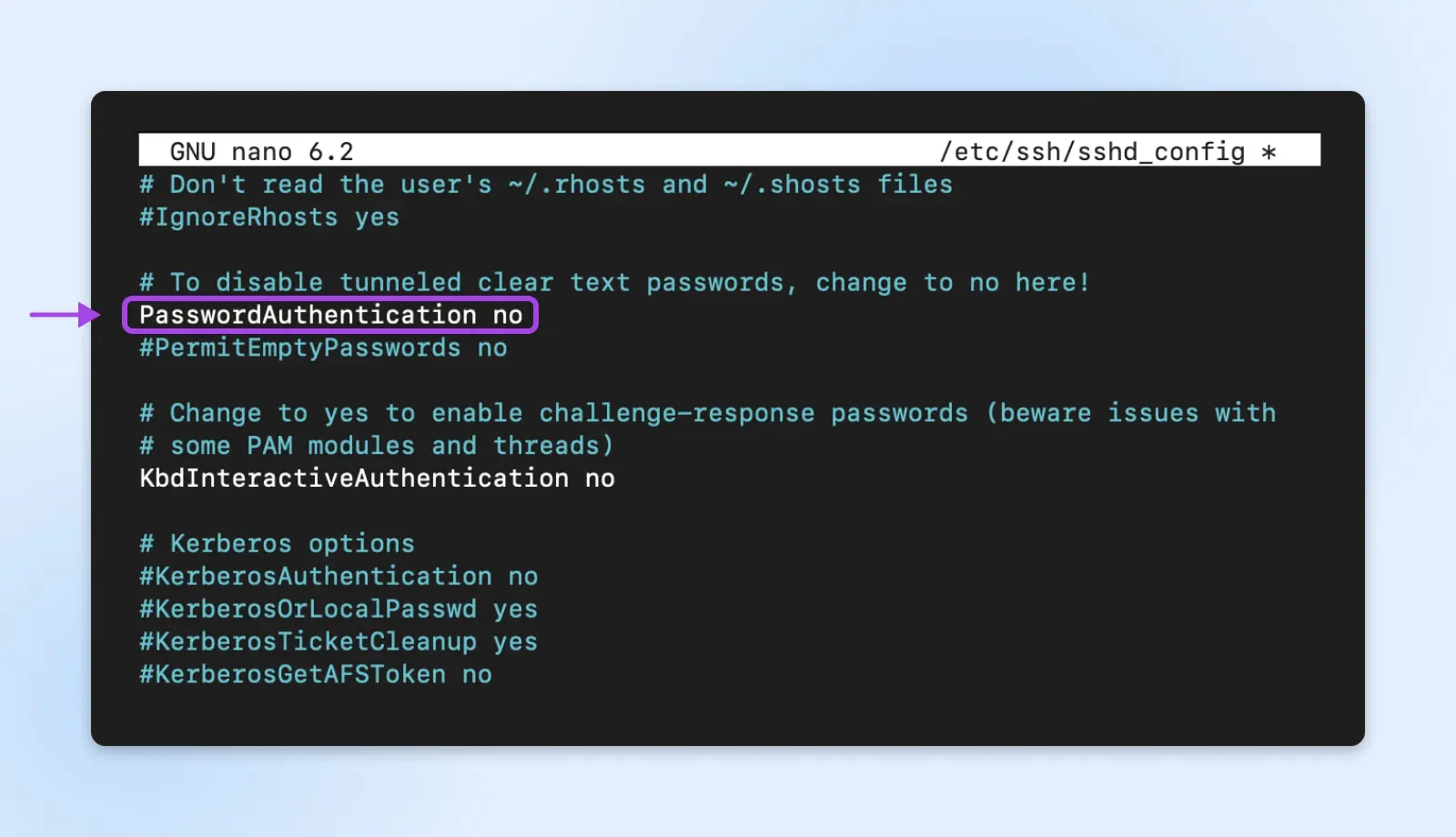

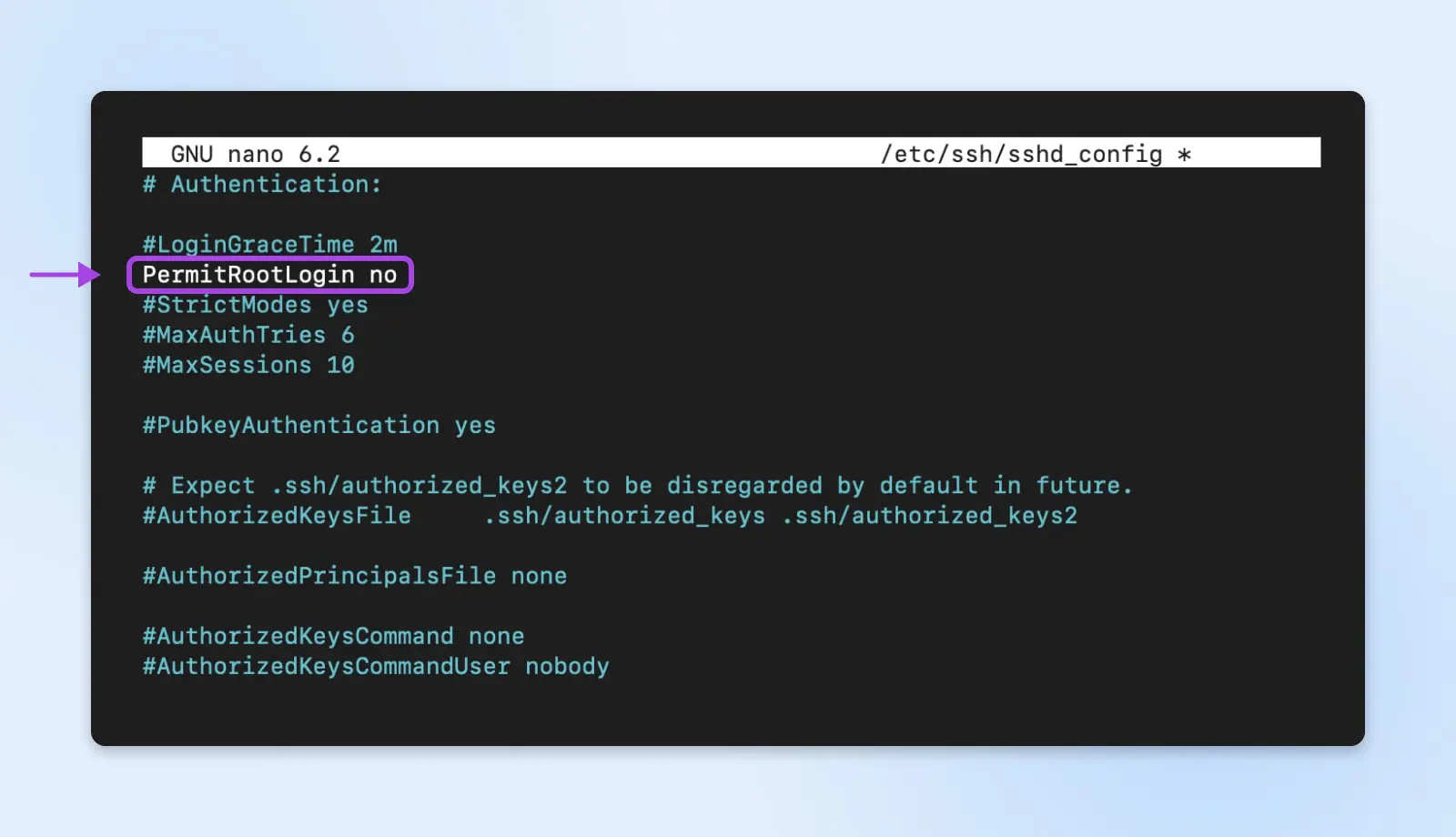

Lees MeerDeze configuratie is te vinden in het /etc/ssh/sshd_config bestand op je Linux-server.

Dit is een uitstekende stap in de juiste richting. SSH keys gebruiken asymmetrische encryptie, wat betekent dat een privé- en publiek sleutelpaar – in plaats van een wachtwoord – wordt gebruikt om inlogpogingen te authenticeren.

Je kunt een stap verder gaan en root-aanmelding via SSH uitschakelen om te voorkomen dat mensen brute-force aanvallen op root proberen. Dit kan gedaan worden door PermitRootLogin te wijzigen naar nee in hetzelfde bestand.

De privésleutel, zoals de naam al doet vermoeden, wordt privé bewaard door de geautoriseerde gebruiker en opgeslagen op hun computer. De bijbehorende openbare sleutel wordt vervolgens opgeslagen op de server die gekoppeld is aan de account van die gebruiker.

Tijdens het inlogproces gebruiken de sleutels cryptografische methoden om de geautoriseerde verbinding te valideren zonder de daadwerkelijke privésleutel te onthullen. Deze methode beschermt effectief tegen brute force-aanvallen, aangezien het inloggen niet kan worden gecompromitteerd door alleen wachtwoordraadwerk.

2. Automatische Beveiligingsupgrades Inschakelen

Alle software bevat kwetsbaarheden: sommige bekend en sommige nog te ontdekken.

Aanvallers zijn voortdurend op zoek naar nieuwe bugs in programma’s die hen toegang en controle kunnen geven. Wanneer kwetsbaarheden worden gevonden en opgelost door de softwareleveranciers, publiceren zij beveiligingsupdates.

Als je systemen handmatig bijwerkt, kunnen hackers de kans gebruiken waarbij je systemen nog kwetsbaar zijn en toegang krijgen. Maar met automatische upgrades kun je die stress achter je laten.

Bijvoorbeeld, als er een kwetsbaarheid wordt ontdekt in een programmeerbibliotheek die gebruikt wordt door jouw cloud database software (bijv. SQLite), kunnen hackers daar snel van op de hoogte raken en aanvallen lanceren. Maar als jouw databaseservers zijn ingesteld om automatisch beveiligingsupdates te installeren zodra ze worden gepubliceerd, zullen ze de patch downloaden en toepassen om het probleem op te lossen voordat er enige compromittering plaatsvindt.

Ook kan het proces van automatische upgrades worden aangepast om beveiligingspatches volgens een vast schema toe te passen, maar pas nadat ze adequaat zijn getest. Voor systemen die cruciaal zijn voor de missie, kun je ervoor kiezen om updates te faseren en te testen voordat ze breed worden uitgerold. Automatisering neemt de last van handmatige interventie weg, terwijl je cloudtoegang veilig blijft.

3. Installeer En Configureer Fail2ban

Brute force aanvallen komen in veel vormen voor en richten zich op verschillende netwerkdiensten. Naast het misbruik van inloggegevens zoals SSH, moeten we ook webapplicaties, e-mailservers, databases en meer overwegen, die kwetsbaar kunnen zijn voor pogingen om wachtwoorden te raden.

Hier komen inbraakbeveiligingstools zoals Fail2ban erg goed van pas.

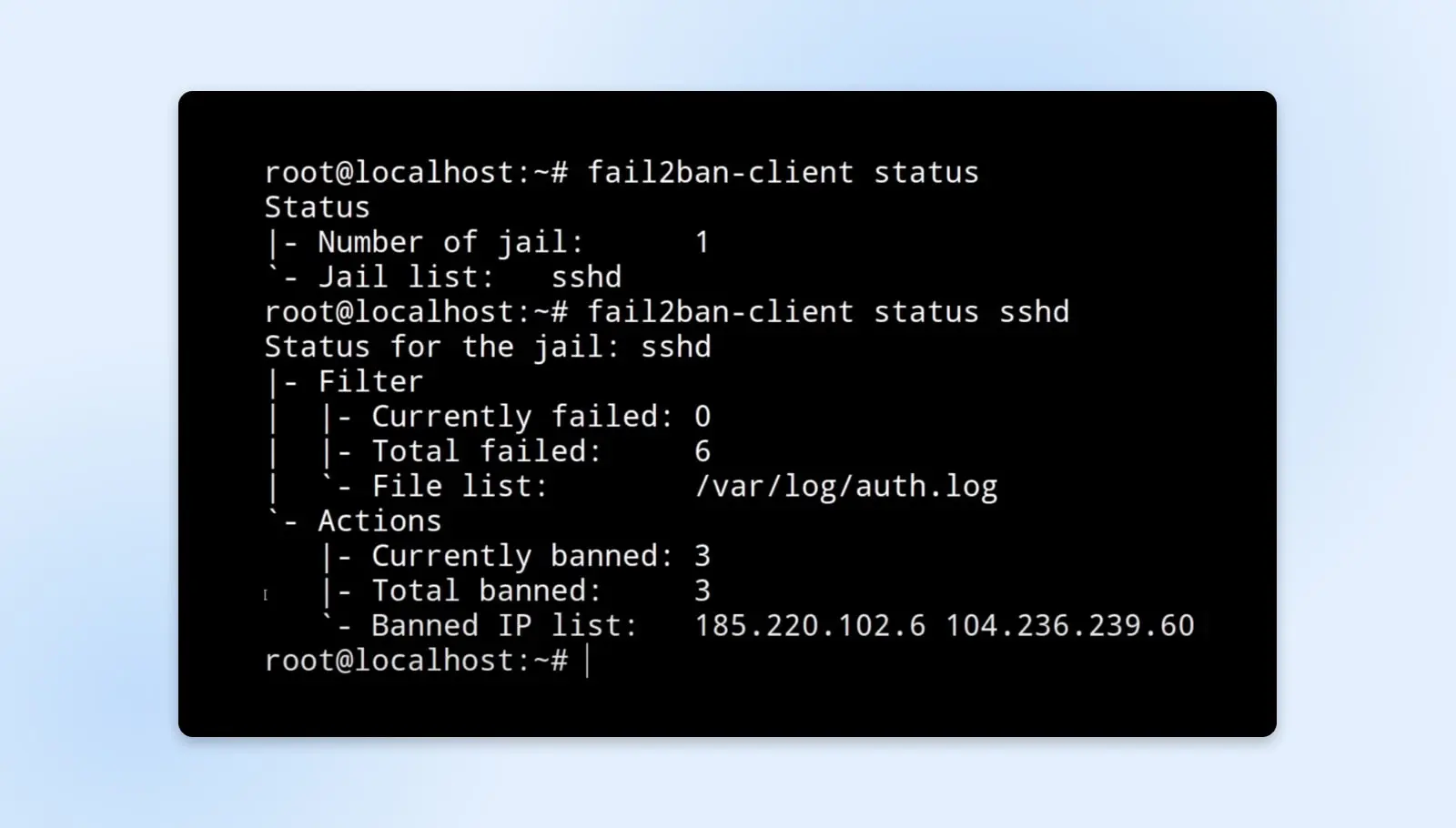

Fail2ban werkt door continu logboeken te monitoren die gegenereerd worden door netwerkservices en deze te analyseren op tekenen van herhaalde mislukte toegangspogingen die duiden op geautomatiseerde brute force-aanvallen. Wanneer het aantal mislukte pogingen een configureerbare drempel overschrijdt, zal Fail2ban automatisch de systeemfirewallregels bijwerken om het verantwoordelijke IP-adres te blokkeren, waardoor verder misbruik van die service wordt voorkomen.

Om dit in perspectief te plaatsen, overweeg het volgende:

Alice configureert Fail2ban op haar webserver om authenticatiefoutenlogs te monitoren. Als een IP vijf mislukte inlogpogingen doet op de admin-console binnen twee minuten, wat wijst op een mogelijke aanval, zal Fail2ban dat IP automatisch blokkeren van toegang tot de webapplicatie voor 10 minuten. Dit beschermt de beschikbaarheid van de app voor legitieme gebruikers terwijl het kwaadwillende actoren afschrikt.

De tijdelijke IP-verboden kunnen helpen om aanvallers die actief proberen inloggegevens te raden of exploits te vinden, te vertragen. Fail2ban is ook zeer aanpasbaar — je kunt de gemonitorde diensten, drempels voor verbanning, duur van verbanningen, logparameters en meer nauwkeurig instellen. Deze flexibiliteit maakt het mogelijk om het uitgebreid te benutten om te beschermen tegen brute-kracht risico’s voor de meeste cloudwerklasten.

4. Configureer Cloud Beveiligingsgroepen Als Firewalls

Hoewel tools zoals Fail2ban op het niveau van de individuele server werken om bescherming te bieden tegen aanvallen, moeten we ook de beveiliging van cloudbronnen op netwerkniveau overwegen. Cloudplatforms bij DreamHost zijn vooraf geconfigureerd om veilig te zijn.

Daarnaast biedt DreamHost je een configureerbare virtuele firewall, zodat je zelf kunt beslissen welk verkeer wordt geaccepteerd of geweigerd, naast de standaardinstellingen.

Bijvoorbeeld, web servers hebben doorgaans alleen inkomende HTTP- en HTTPS-verbindingen nodig over poorten 80 en 443. Dus, de beveiligingsgroep toegewezen aan deze hosts zou geconfigureerd zijn om alle andere protocollen en poortcombinaties te blokkeren via regels die standaard alles ontkennen. Op dezelfde manier zou uitgaand verkeer worden beperkt tot alleen wat absoluut essentieel is voor die functie.

Zorgvuldige configuratie van beveiligingsgroepen fungeert als de eerste verdedigingslinie, en laat alleen geautoriseerd inkomend en uitgaand verkeer toe om je cloudservers en -diensten te bereiken volgens de beste praktijken van minimale bevoegdheden.

5. Overweeg Het Implementeren Van Een Indringerdetectiesysteem

Hoewel we maatregelen hebben besproken om proactief ongeautoriseerde toegangspogingen te blokkeren en de uitbuiting van bekende kwetsbaarheden te voorkomen, kunnen bekwame aanvallers nog steeds manieren vinden om verdedigingen te doorbreken via nog onbekende fouten.

In deze gevallen is detectie zo vroeg mogelijk van cruciaal belang.

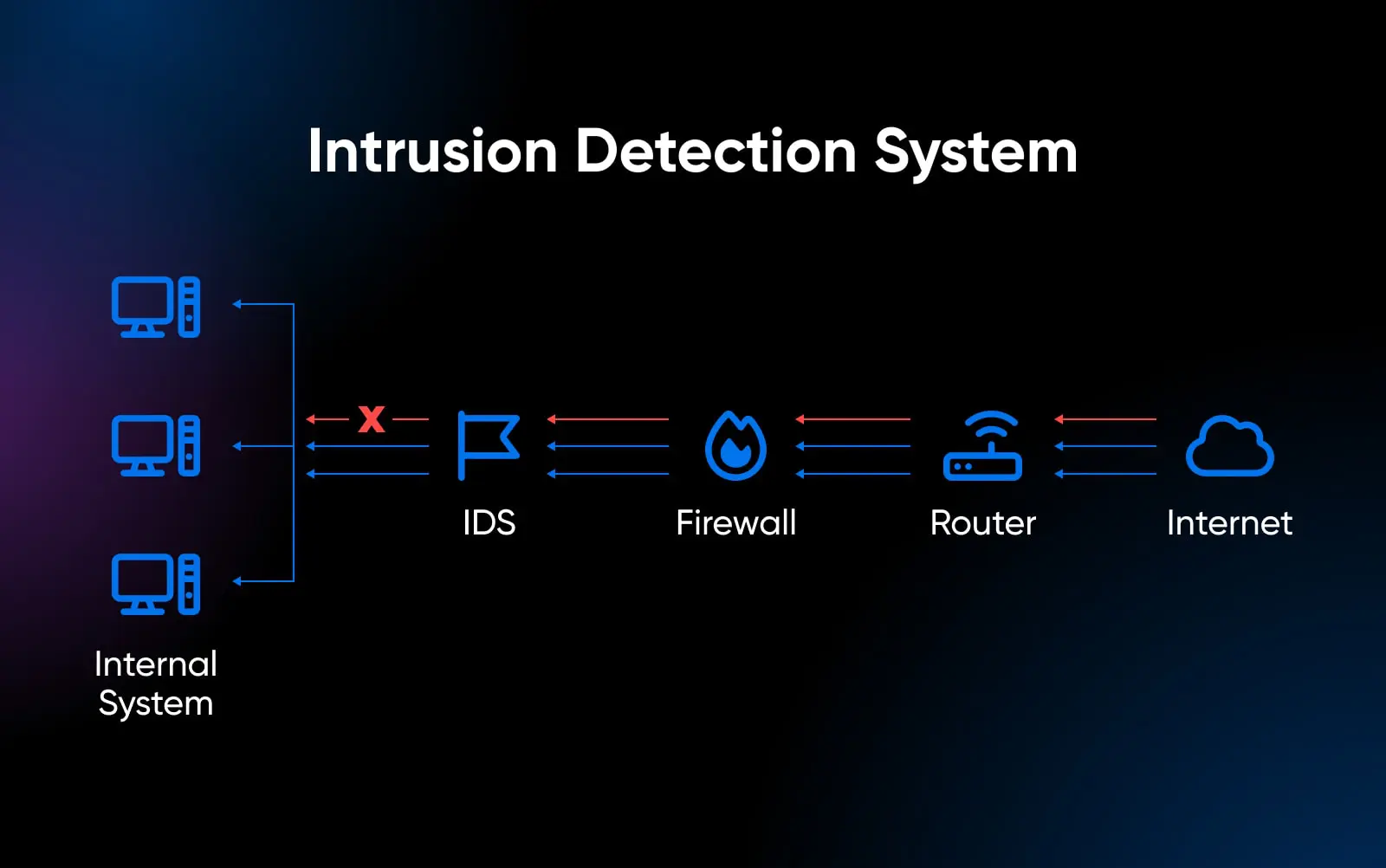

Hier kan een Intrusion Detection System (IDS) enorme waarde bieden — continu systemen monitoren op verdachte activiteiten die duiden op een inbreuk. IDS-oplossingen komen in twee hoofdvormen:

- Netwerk IDS (NIDS): Analyseert netwerkpakketten die worden geïnspecteerd op kwaadaardige inhoud zoals virussen of bekende aanvalspatronen. Wordt vaak gebruikt om de verspreiding van malware en op het netwerk gerichte hackpogingen te detecteren.

- Host IDS (HIDS): Monitort activiteiten, configuraties en logboeken op een individuele server. Controleert op tekenen van sabotage, ongeautoriseerde wijzigingen of schendingen van integriteit.

“Om brute-force-aanvallen te voorkomen, moeten multifactorauthenticatie, veilige sessiebeleid, snelheidslimieten, automatische time-outs en een uitgebreid inbraakdetectiesysteem (IDS) geïmplementeerd worden. Ook het gebruik van veilige en willekeurige sessie-identificatoren, het opslaan van sessiegegevens op veilige locaties zoals HttpOnly en Secure cookies, en het implementeren van mechanismen om ongeautoriseerde sessietoegang te detecteren en te voorkomen moet inbegrepen worden.”

— Jesse Befus, Managing Director, Enterprise Identity & Access Management bij ATB Financial

Een populair voorbeeld dat gebruikt wordt voor Linux-omgevingen is Tripwire. Het onderhoudt een uitgebreide basislijndatabase van bestandsattributen zoals permissies, hashes, metadata, registervermeldingen en meer voor de host. Op periodieke momenten vergelijkt het de huidige staat met deze basislijn om te controleren op ongeautoriseerde wijzigingen die op onregelmatigheden kunnen duiden.

Bijvoorbeeld, een aanvaller maakt misbruik van een kwetsbaarheid om Shell-toegang te krijgen op een van de webservers. Hij probeert websitebestanden te vervangen door een kwaadaardige versie die betaalgegevens van klanten steelt. Zodra deze wijziging is aangebracht, detecteert Tripwire de verandering tijdens de volgende geplande integriteitscontrole. Het waarschuwt de beheerder over de onverwachte wijziging in de webroot, waardoor ze het lek kunnen onderzoeken voordat er grote schade optreedt.

Zonder Tripwire had zo’n aanval onopgemerkt kunnen blijven, waardoor de aanvaller stiekem klantgegevens had kunnen verzamelen over een langere periode. Snel gedetecteerde inbreuk is snel ingeperkte inbreuk!

Zoals ze zeggen, “preventie is ideaal maar detectie is een must,” en dat is waar cloud IDS aanbiedingen enorme waarde leveren om jouw gegevens veilig te houden.

6. Maak Uitgebreid Gebruik Van Gegevensversleuteling

Tot nu toe hebben we verschillende lagen beveiligingscontroles besproken met als doel het voorkomen van ongeautoriseerde toegang tot je cloudservers. Echter, een fundamenteel principe van gegevensbeveiliging is dat preventie kan falen, maar encryptie dient als laatste verdedigingslinie.

Zelfs als alle andere beveiligingsmaatregelen worden omzeild en cloudservers succesvol worden gehackt, zorgt encryptie ervoor dat opgeslagen gegevens zoals SQLite-databases, archieven en bestandsdelingen beschermd blijven en onbruikbaar voor aanvallers. Dit geldt ook voor data-onderweg, die tijdens overdrachten over netwerken versleuteld moet zijn.

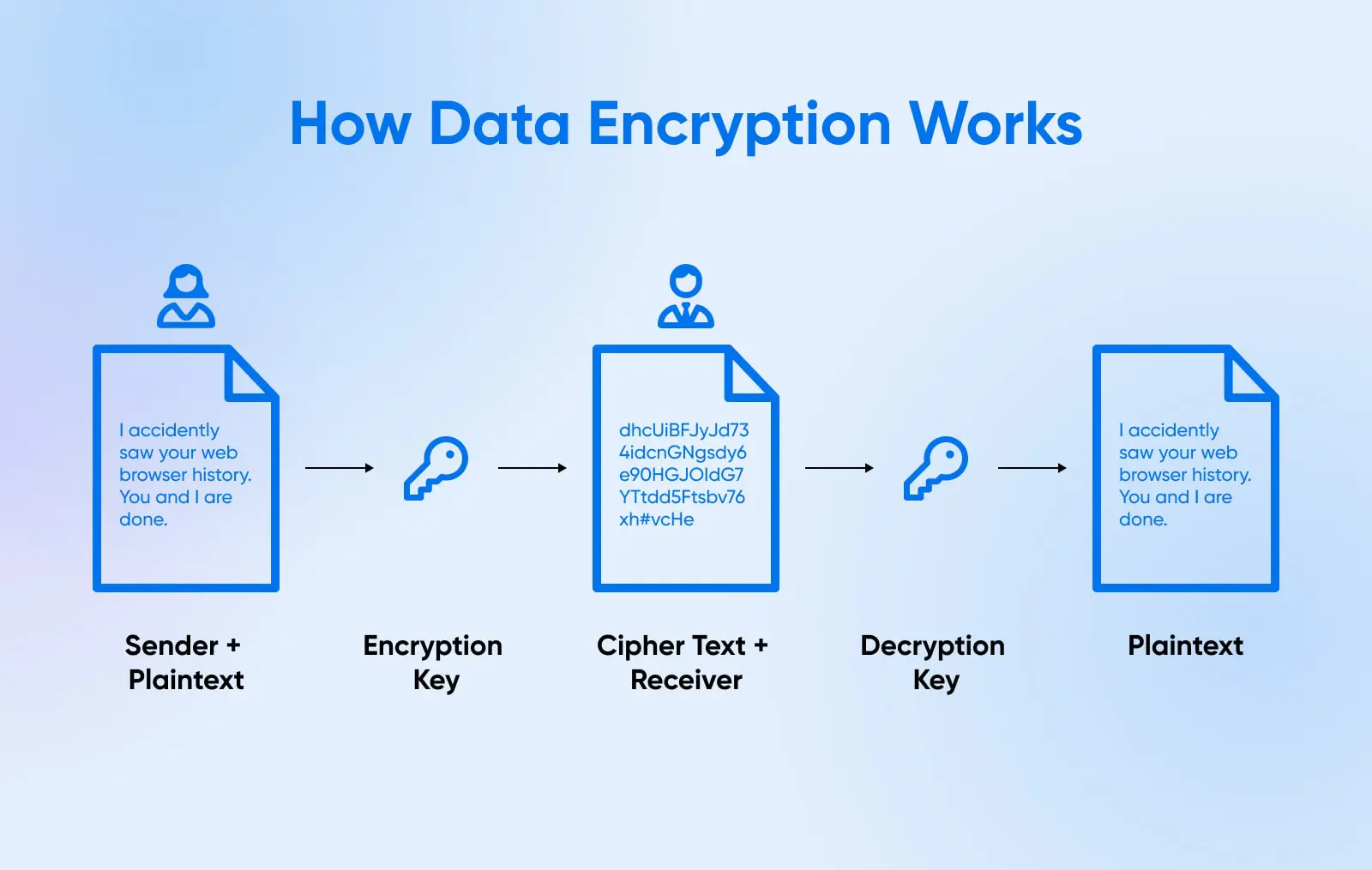

Encryptie valt grofweg in twee categorieën:

- Asymmetrisch: Gebruikt een sleutelpaar van publieke en private sleutels waarbij alles wat met de publieke sleutel is versleuteld alleen toegankelijk is met de bijbehorende private sleutel en vice versa. Over het algemeen gebruikt voor veilige verbindingen.

- Symmetrisch: Een gedeelde geheime sleutel wordt gebruikt om gegevens te versleutelen en te ontsleutelen. Gebruikt voor efficiënte bulkversleuteling van gegevens die in rust zijn, aangezien dezelfde sleutel versleutelt/ontsleutelt.

Als alle andere verdedigingen falen, verijdelt versleutelde data de doelen van de aanvaller. Wat heeft het voor zin om een cloud-databaseserver te hacken als alle gegevens onzin zijn zonder de decryptiesleutel?

7. Plan Regelmatig Beveiligingsaudits

We hebben nu verschillende preventieve en detectieve controles behandeld om cloudinfrastructuur en data in rust te beveiligen. Een overkoepelende praktijk die de punten met elkaar verbindt, is echter routinematige beveiligingsaudits.

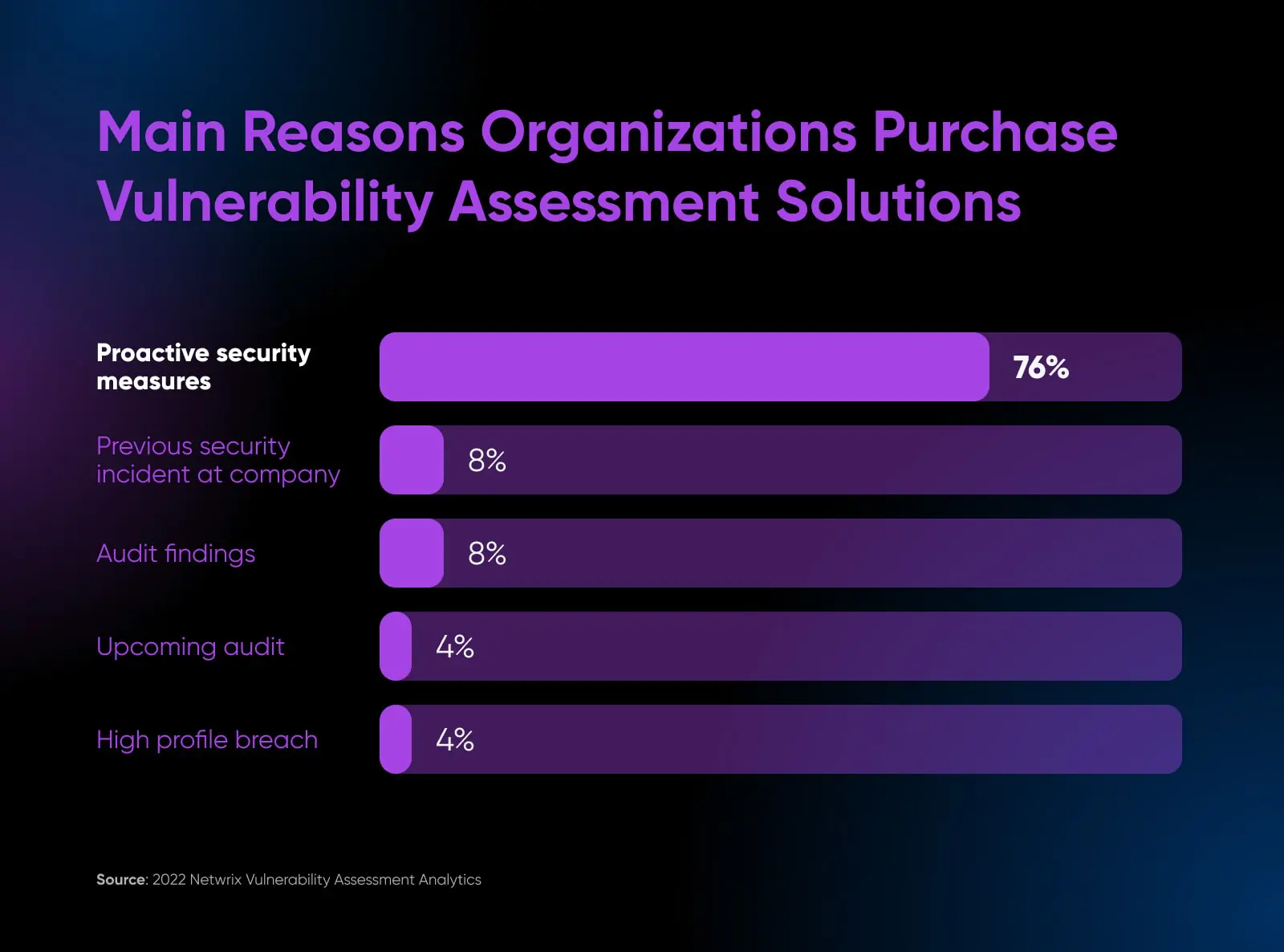

76% van de ondervraagde bedrijven volgt een regelmatig beveiligingsauditprotocol om proactief te zijn over beveiligingsproblemen.

Audits dienen meerdere onschatbare doeleinden:

- Controleer of de controles correct zijn geïmplementeerd zoals bedoeld.

- Identificeer of er tekortkomingen of lacunes zijn die verbetering behoeven.

- Kwantificeer en prioriteer resterende risico-exposities.

- Ontdek onbekende kwetsbaarheden die anders niet zichtbaar zouden zijn.

- Bied een bijgewerkt overzicht van de huidige beveiligingsstatus.

In feite vertellen audits of je gedocumenteerde cloudpraktijken de werkelijkheid nauwkeurig weerspiegelen.

Je kunt informele zelfevaluaties implementeren als onderdeel van de dagelijkse administratie of uitgebreide formele beoordelingen jaarlijks plannen, afhankelijk van de rijpheid van het programma.

Denk aan deze routine cloudbeveiligingsaudits als noodzakelijke “gezondheidsonderzoeken” die risicogebieden vinden en succesvolle praktijken valideren, zodat corrigerende maatregelen kunnen worden genomen voordat er iets misgaat.

8. Implementeer Identiteits- En Toegangsbeheer

Nu we de beveiligingsmaatregelen hebben besproken die rechtstreeks binnen de cloudinfrastructuur zelf zijn geïmplementeerd, is de volgende logische laag die we aanpakken het beheren van administratieve toegang.

Zonder identiteits- en toegangsbeheer (IAM) als poortwachters van de cloud, zouden aanvallers simpelweg gebruikersgegevens als doelwit kiezen om via legitieme toegangskanalen infrastructuurverdedigingen te omzeilen.

Daarom wordt een robuust IAM-programma de basis voor wie toegang kan krijgen tot cloudomgevingen en gegevens binnen voorgeschreven permissies — waarbij alleen essentiële privileges worden verleend.

Enkele van de belangrijkste onderdelen van een IAM zijn:

- Centrale Directorydiensten: Beheer gebruikersaccounts en rollen in een centrale directory zoals Active Directory met enkele aanmelding versus lokaal op individuele servers. Handhaaft intrekking van toegang, wachtwoordbeleid en consolidatie.

- Beginsel van Minimale Bevoegdheid: Gebruikers worden gekoppeld aan rollen en groepen die overeenkomen met de kleinst mogelijke subset van systemen en machtigingen die nodig zijn voor de functie versus algemene toegang. Minimaliseert de blootstellingsstraal als accounts worden gecompromitteerd.

- Sterke authenticatie: Wachtwoorden versterkt met multifactorauthenticatie om toegang te krijgen tot cloudbeheerconsoles en infrastructuur. Vermindert de gevoeligheid voor brute kracht aanvallen door extra factoren zoals tokens of biometrie te vereisen bij het authenticeren van sessies.

- Beheer van Rechten: Toegangstoewijzingen en -verhogingen worden bijgehouden, wat zichtbaarheid biedt in machtigingen. Automatische toegangsbeoordelingen gecombineerd met routinematige rapportage van rechten om onnodige toewijzingen in de loop van de tijd te snoeien.

- Auditlogboeken: Activiteitenregistratie met tools zoals CloudTrail die beheeracties over de cloudomgeving vastlegt. Cruciaal voor incidentonderzoek, naleving en het blootleggen van risicovolle interne acties.

- API/tokens: Op code gebaseerde cloudtoegang via API en hulpmiddelen die vertrouwen op kortstondig gegenereerde tokens. Voegt beschermingen toe vergeleken met alleen op gebruikers gebaseerde interactieve logins.

Een robuuste IAM is cruciaal voor de beveiliging van cloussystemen omdat het bepaalt wie de cloudomgevingen kan binnendringen, ongeacht de beveiligingsverdedigingen van de infrastructuur. Als je IAM niet goed krijgt, kunnen al je beveiligingsmaatregelen kwetsbaar worden. Maar als je geprivilegieerde toegang, back-ups en versleuteling implementeert, worden de rest exponentieel effectiever omdat IAM ongeautoriseerde toegang bij de wortel afsnijdt.

9. Vereis Multi-factor Authenticatie (MFA)

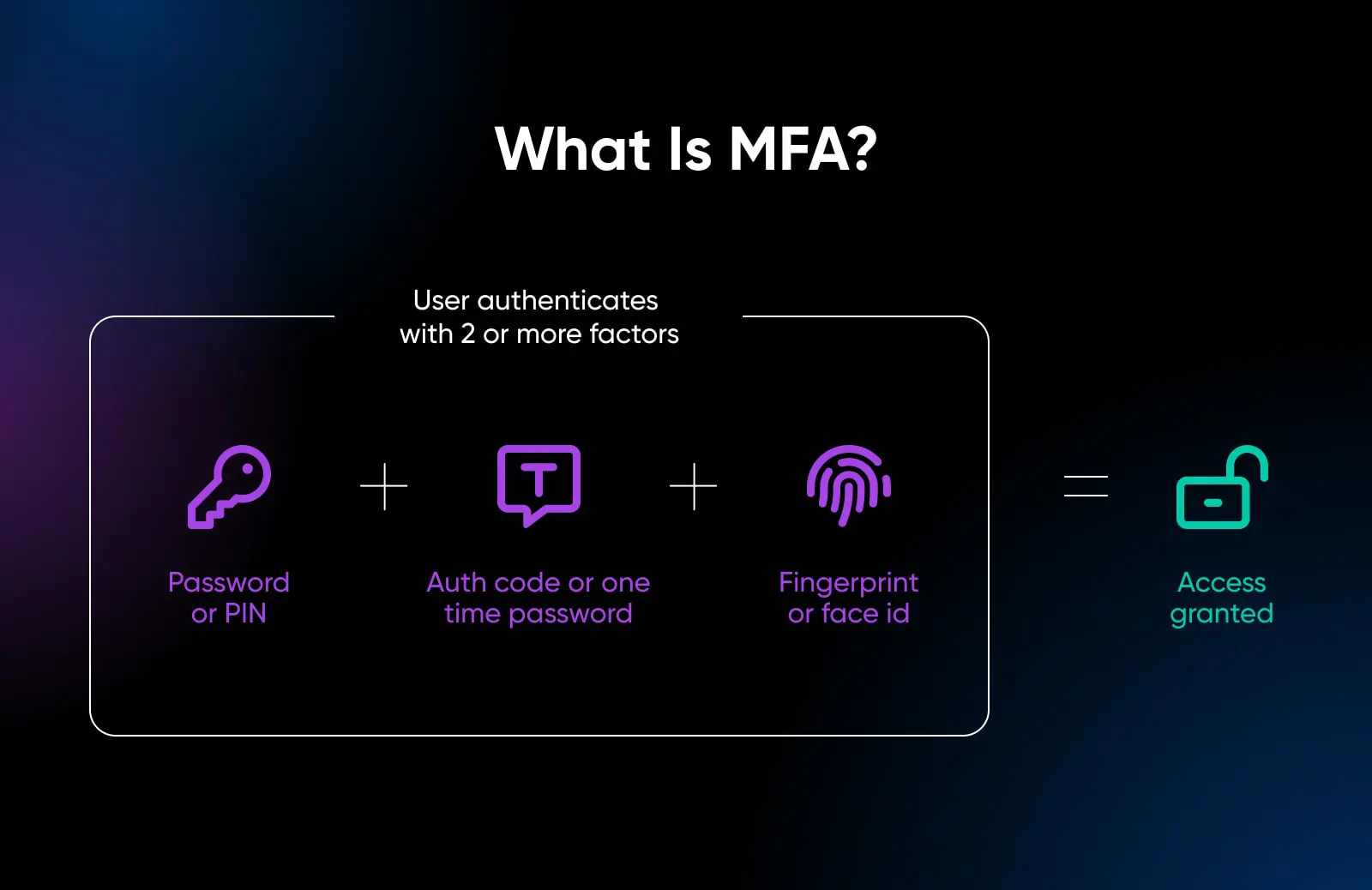

Verder uitbreidend op toegangscontroles, is een ongelooflijk nuttig mechanisme om te incorporeren de multi-factor authenticatie (MFA) die meerdere methoden van identiteitsverificatie afdwingt.

Waar enkelvoudige authenticatie slechts op één bewijsmiddel vertrouwt, zoals wachtwoorden, maakt MFA gebruik van het feit dat gebruikers meerdere validatiemethoden in hun bezit hebben door te vereisen dat twee of meer gebruikt worden om sessies volledig te authenticeren. Dit vermindert de risico’s van identiteitsfraude aanzienlijk, zelfs als één factor gecompromitteerd is.

Veelvoorkomende voorbeelden zijn:

- Verificatiecode voor eenmalig gebruik vereist, verzonden via SMS/e-mail samen met gebruikersnaam/wachtwoord.

- Gebruik van een hardwaretoken of authenticator-app om roterende codes te genereren.

- Gebruikmaken van biometrie zoals vingerafdrukscans of gezichtsherkenning op mobiel.

- Beantwoorden van beveiligingsvragen die door de gebruiker zijn ingesteld.

Zelfs als een wachtwoord van de cloudconsole correct wordt geraden via brute force, zonder de telefoon van de gebruiker te onderscheppen voor SMS-tokens, kan de sessie niet doorgaan. Dit is waarom DreamHost-accounts beveiligd kunnen worden met MFA— Deze extra barrière kan geautomatiseerde aanvallen afschrikken, waardoor ze op zoek gaan naar een makkelijker doelwit.

10. Beveilig Eindpunten Die Toegang Hebben Tot De Cloud

Tot nu toe hebben onze gegevensbeschermingstechnieken zich gericht op het beveiligen van de cloudinfrastructuur zelf en de toegangskanalen daarnaartoe. Echter, we moeten ook dreigingen overwegen die ontstaan vanuit gecompromitteerde eindpunten, die vervolgens verbinding maken met cloudomgevingen.

Als laptops en werkstations bijvoorbeeld geen antivirusbescherming hebben, kan malware zich van daaruit verspreiden naar anderszins goed beveiligde cloudservers. Daarom integreren beveiligingsmaatregelen voor eindpunten nauw met beleid voor cloudtoegang als een andere cruciale laag van diepgaande verdediging.

Gemeenschappelijke technieken voor het verharden van eindpunten omvatten:

- Installeren van betrouwbare antivirus-/anti-malwaretools.

- Implementeren van endpoint detection & response (EDR) voor aanvullende monitoring.

- Inschakelen van host-gebaseerde firewalls en inbraakdetectiesystemen.

- Onderhouden van patching en beveiligingsupdates prompt.

- Volgen van activa-inventarisaties met agent software.

- Verbieden van admin-rechten op apparaten van eindgebruikers.

- Afdwingen van schijfencryptie via Bitlocker.

- Blokkeren van ongeautoriseerde randapparatuur zoals USB-opslag.

- Veilig geconfigureerde webproxies en DNS-filtering.

11. Geef Voorrang Aan Bewustwording En Training Van Beveiliging

Na het bespreken van de verschillende technische en procedurele beveiligingen om cloudgegevens te beveiligen, richten we ons nu op wat vaak de grootste kwetsbaarheid is: de menselijke factor.

Zo veel als wij gelaagde verdedigingen zoals firewalls, IAM, encryptie en hardening ontwerpen om cloudinfrastructuur te beschermen, geen van deze zaken doet ertoe als gebruikers zelf risicovolle praktijken uitvoeren, of dat nu opzettelijk of per ongeluk is.

Enkele gangbare voorbeelden zijn:

- Wachtwoorden hergebruiken voor persoonlijke en werkaccounts.

- Phishing-e-mails openen en kwaadaardige bijlagen.

- Links niet controleren voordat je erop klikt.

- Wachtwoorden opslaan in onveilige bestanden of notities.

- Vertrouwelijke gegevens bespreken via onbeveiligde kanalen.

- Niet uitloggen van cloudservice-accounts na gebruik.

- Bestanden met gevoelige gegevens opslaan in publieke cloudopslag Buckets.

De lijst gaat verder. Geen technische controles kunnen volledig compenseren voor een gebrek aan beveiligingsbewustzijn onder teams die dagelijks cloudplatforms bedienen. Daarom is voortdurende educatie het sterkste schild door het kweken van een zelfversterkende cultuur van beveiliging.

Implementeer formele trainingsprogramma’s voor bewustwording van beveiliging die zich moeten richten op:

- Nagebootste Phishing: Traint personeel om phishing-lokkers die gericht zijn op cloudgegevens en -referenties in de echte wereld te identificeren en te vermijden. Verbetert de kennis van bedreigingen.

- Veilige Praktijken: Biedt richtlijnen over wachtwoordhygiëne, rode vlaggen bij sociale engineering, omgang met gevoelige gegevens, correct gebruik van de cloud en meer. Stelt verwachtingen voor gebruik.

- Cloudrisico’s: Benadrukt veelvoorkomende cloudspecifieke kwetsbaarheden zoals misconfiguraties, toenemende toegang en datalekken zodat personeel de implicaties van hun verantwoordelijkheden beter begrijpt.

- Nalevingsvereisten: Schetst beleid voor toegangsbeheer, omgang van derden met gegevens en gebruiksregelgeving. Handhaaft naleving.

- Incident Rapportage: Stimuleert vertrouwelijke melding van vermoedelijke overtredingen of waargenomen inbreuken. Vergroot de zichtbaarheid.

“Geen enkel wachtwoord, pascode, wachtwoordbeheerder of tweefactorauthenticatie *alleen* kan je beschermen tegen sociale manipulatie. Sociale manipulators richten zich eerst op ons als mensen en pas daarna op de technologie die we gebruiken. We moeten begrijpen dat technische oplossingen alleen niet voor perfecte bescherming kunnen zorgen.”

— Dr. Martin Kraemer, Security Awareness Advocate, KnowBe4

Jaarlijkse of tweejaarlijkse opfristraining in combinatie met continue coaching bevordert een op beveiliging gerichte organisatiecultuur waar cloudgebruikers veilige gegevensverwerking beter waarderen.

12. Beveiligingshouding Van De Serviceprovider Controleren

Als laatste, maar zeker niet onbelangrijk, een aspect van cloudbeveiliging dat vaak over het hoofd wordt gezien, is het beheer van de beveiliging geboden door de cloudserviceprovider zelf.

“Monitoring is belangrijk omdat tools niet 100% zelfstandig werken. Zorg voor een derde partij of een team om meldingen te analyseren en te reageren op incidenten. Dit is de beste [manier] om je beveiliging te verbeteren en je informatiemiddelen te beschermen.”

— Felipe Mafra, CISO Noord-Amerika bij Thales GTS

Hoewel discussies over encryptie, toegangsbeheer en dergelijke zich richten op controles die rechtstreeks door ons worden beheerd, implementeert de cloudprovider ook fundamentele beveiligingen voor de datacenters, netwerken en hardware-infrastructuur die onze computeromgevingen ondersteunen.

Voorbeelden van beveiligingsmaatregelen geïmplementeerd door aanbieders zijn:

- Fysieke beveiligingsmaatregelen van datacenters zoals hekken, videobewaking en bewakers.

- Biometrische authenticatie voor toegang tot het datacenter.

- Redundante stroomvoorziening en back-ups om de infrastructuur te beveiligen.

- Geharde hypervisors die klantinstanties scheiden.

- DDoS-mitigatie voor netwerken.

- Regelmatige audits door derden.

Terwijl we de beveiliging van de cloudworkloads die zijn ingezet beheren, moeten we ook periodiek de beveiligingshouding die door de dienstverlener wordt gehandhaafd, beoordelen, met name met betrekking tot eventuele gedeelde verantwoordelijkheidsgebieden.

Je kunt beginnen met:

- Het beoordelen van auditcertificeringen van providers.

- Het monitoren van adviesmeldingen voor opkomende bedreigingen die diensten beïnvloeden.

- Het onderzoeken van beleid voor medewerkersscreening en gegevensverwerking van providers.

Verhuis Onbevreesd Naar De Cloud, Met DreamHost

Jouw gegevens zijn jouw bedrijf. Het is het werk waar je jaren aan hebt gebouwd. Daarom is het zo belangrijk om je gegevens te beveiligen, vooral wanneer ze in de cloud zijn opgeslagen. De ideeën die we in dit artikel hebben besproken, zijn een uitstekend startpunt voor jouw beveiliging van gegevens in de cloud.

Maar hier is het ding: het beveiligen van je gegevens gaat niet alleen over het volgen van een lijst met regels. Het gaat om waakzaam zijn, bewust zijn van de risico’s en stappen ondernemen om jezelf te beschermen.

De waarheid is dat gegevens net zo waardevol zijn als olie, en hackers willen zoveel mogelijk stelen. En ze worden alleen maar beter in wat ze doen. Daarom heb je ook een serviceprovider nodig die helpt bij het implementeren van de beste beveiligingspraktijken terwijl jij doet waar je goed in bent — je bedrijf laten groeien.

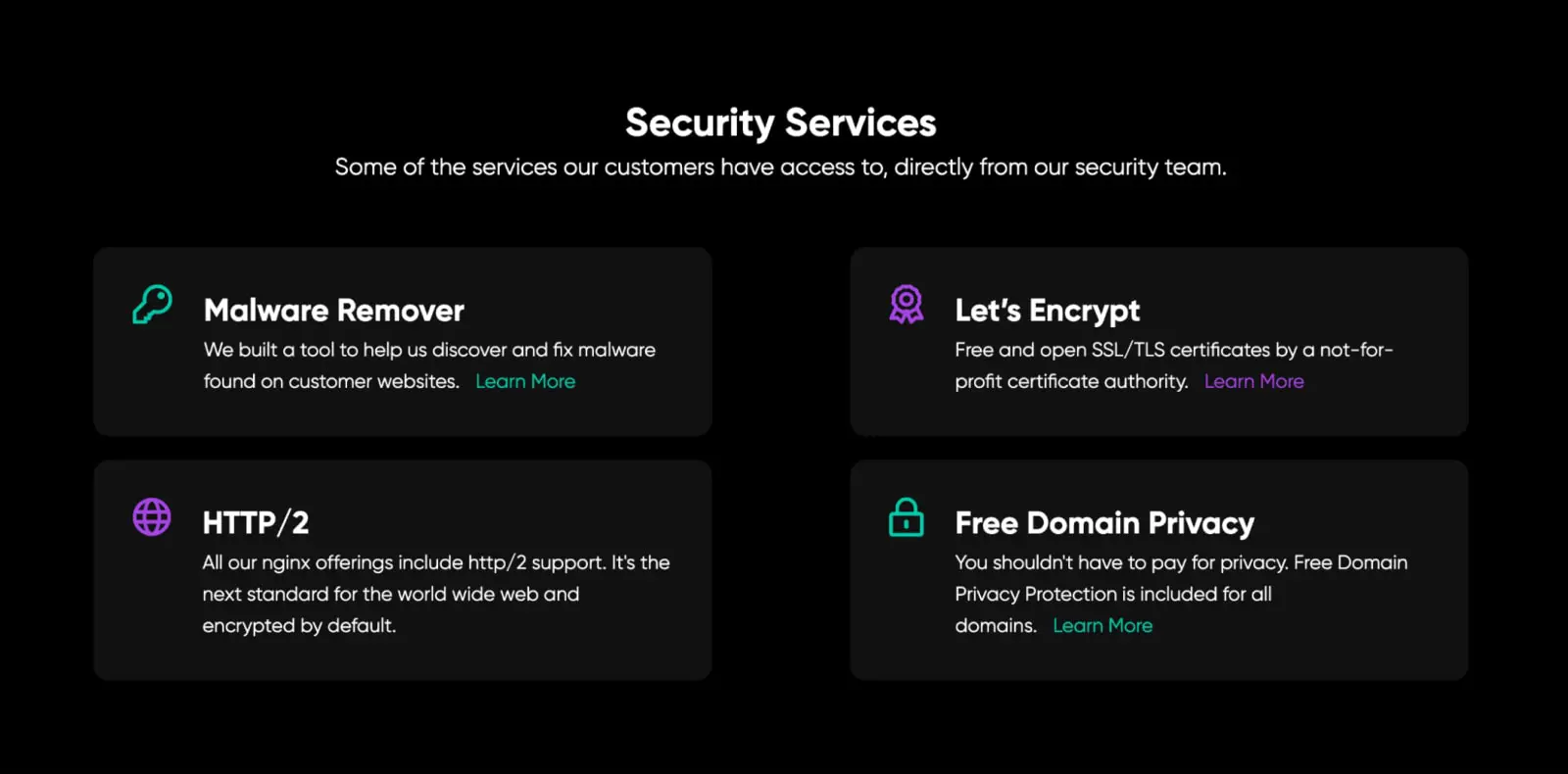

DreamHost richt zich op beveiliging en back-ups, zodat je gerust kunt zijn dat je waardevolle werk niet voor niets is als er een beveiligingsincident plaatsvindt. Als je een cloudserviceprovider overweegt voor je project, probeer DreamHost vandaag nog.

Veilige Cloudopslag Hosting

DreamObjects is een betaalbare objectopslagservice die geweldig is voor het hosten van bestanden, het opslaan van back-ups en de ontwikkeling van web-apps.

Probeer Het 30 Dagen Gratis