Il termine “cloud computing” viene usato molto di frequente oggi giorno. Ma cosa significa veramente? Dietro a questo termine di moda si celano tecnologie reali, come infrastruttura come servizio (IaaS), che forniscono elaborazione, archiviazione e networking scalabili e su richiesta.

Tuttavia, migrare verso il cloud è come trasferire la tua organizzazione in un grattacielo invisibile e infinitamente scalabile. Il 75% delle aziende afferma che oltre il 40% dei loro dati memorizzati nel cloud è sensibile. Trascurare la sicurezza in questo contesto lascia molte informazioni aziendali vulnerabili a minacce, come accessi non autorizzati, exploit e non conformità.

La buona notizia è che, anche se “il cloud” sembra effimero, con le giuste fondamenta e le migliori pratiche, puoi proteggere efficacemente gli ambienti IaaS.

In questa guida, condivideremo 12 consigli essenziali per rafforzare la sicurezza sui tuoi server cloud, VM, container, archiviazioni e servizi non gestiti, beneficiando della rapida crescita che gli ambienti cloud offrono. Iniziamo.

1. Disabilita I Login Con Password Di Root

Uno dei metodi più comuni che gli aggressori usano per ottenere accesso non autorizzato ai server è il brute forcing di password deboli per account con elevati privilegi come root o amministratore.

Per capire perché, immaginati nei panni di un hacker malintenzionato. Se il tuo obiettivo è entrare in un sistema e accedere a dati sensibili, probabilmente inizieresti tentando di forzare la password di Root (provando ripetutamente diverse password fino a trovare quella corretta). Se il tentativo ha successo, otterrai l’accesso all’account di Root, che ha il livello più alto di permessi di sistema disponibili, permettendo il controllo completo del server.

La questione degli attacchi brute force è questa: le password deboli possono essere violate facilmente con gli strumenti giusti— e anche le password forti possono essere violate da un hacker paziente e determinato.

Cosa succede se disabiliti completamente l’accesso root basato su password e invece ti affidi all’autenticazione basata su chiave SSH come alternativa?

SSH

Il protocollo Secure Shell (SSH) è un protocollo di rete crittografico utilizzato per eseguire servizi in modo sicuro attraverso una rete non sicura.

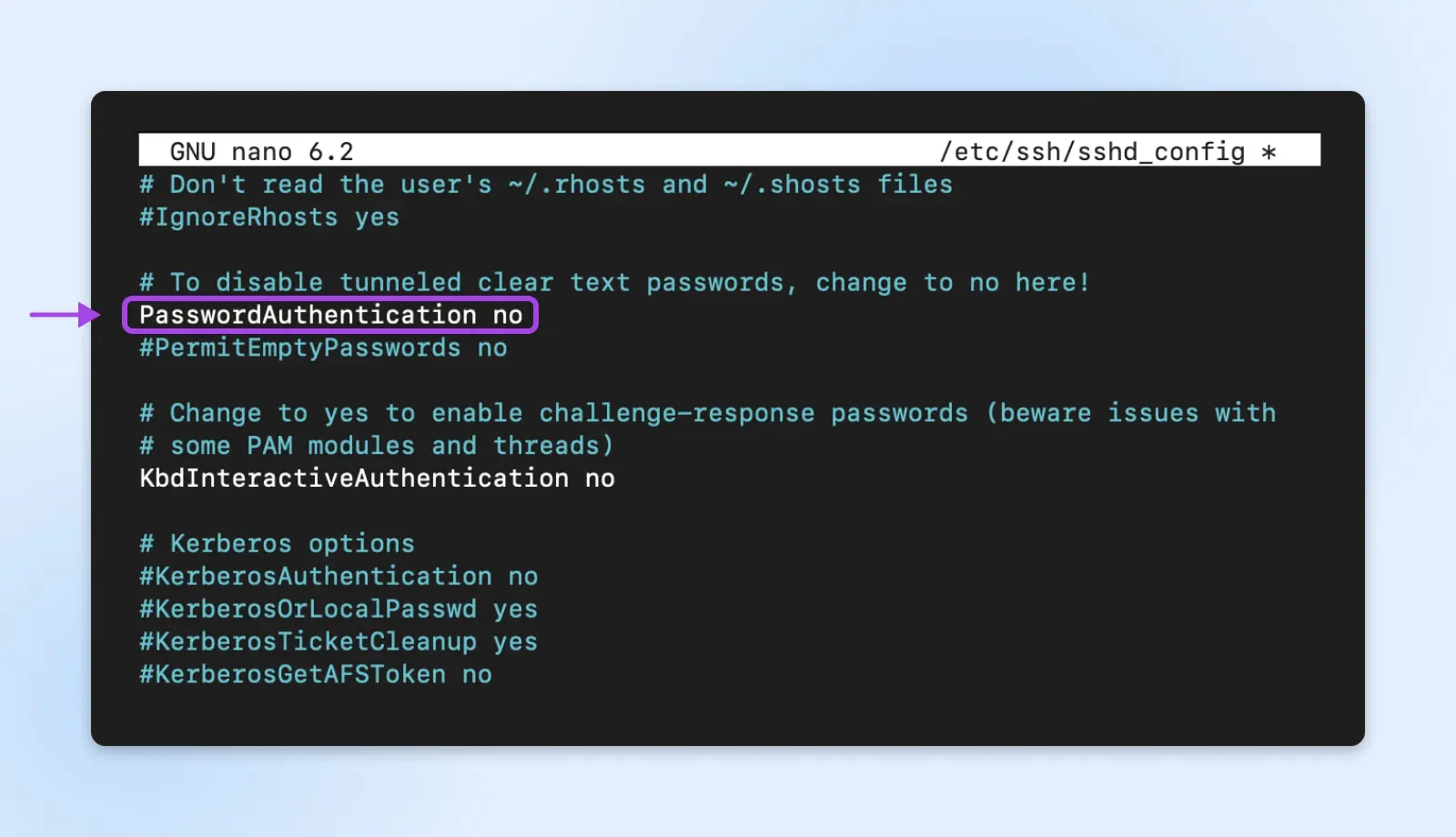

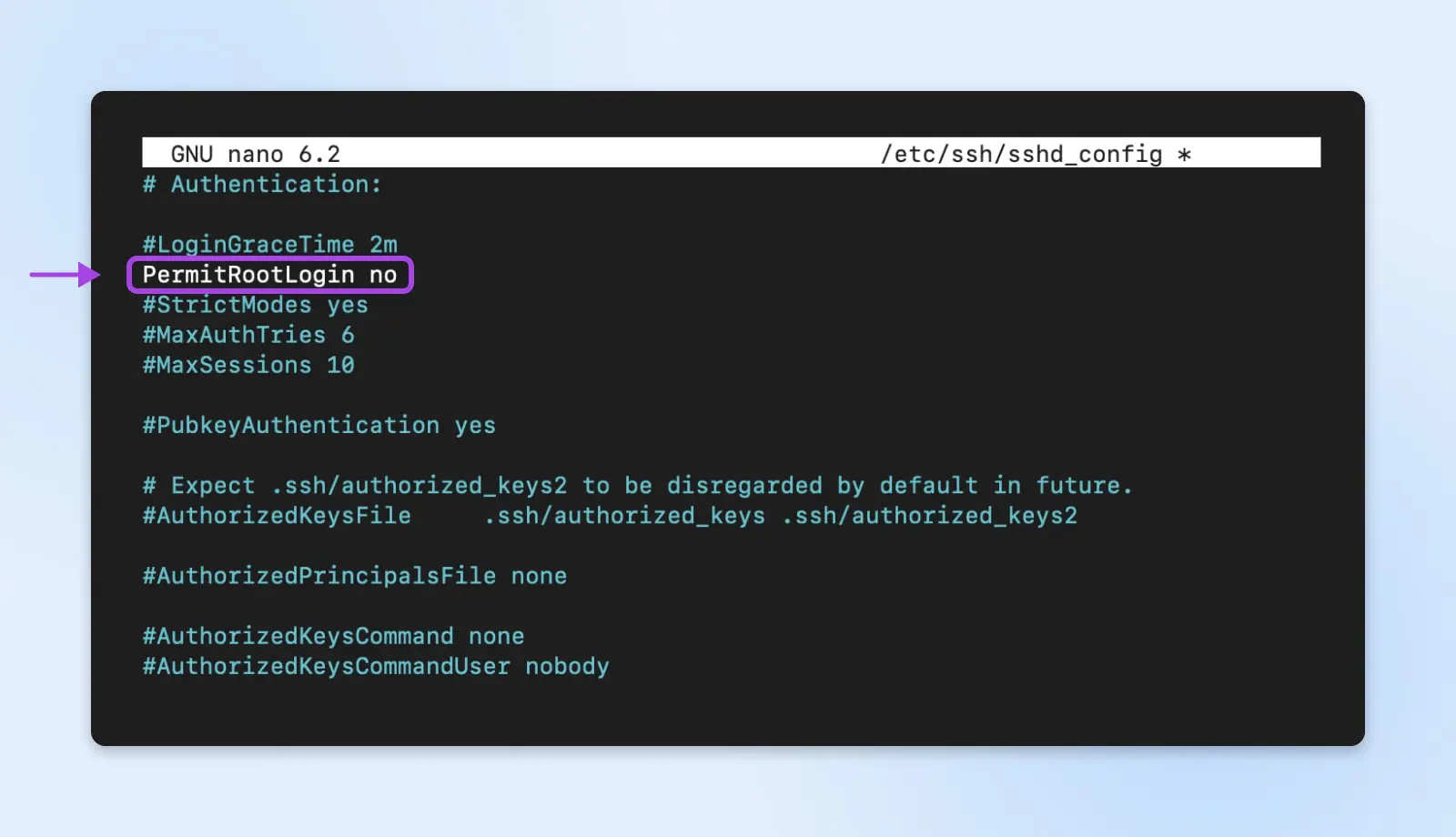

Leggi di piùQuesta configurazione può essere trovata nel file /etc/ssh/sshd_config sul tuo server Linux.

Questo è un ottimo passo nella direzione giusta. Le chiavi SSH utilizzano la crittografia asimmetrica, il che significa che per autenticare i tentativi di accesso si usa una coppia di chiavi privata e pubblica, anziché una password.

Puoi fare un ulteriore passo avanti e disabilitare il login come root tramite SSH per impedire che vengano tentati attacchi brute-force al root. Questo può essere fatto modificando il PermitRootLogin in no nello stesso file.

La chiave privata, come suggerisce il nome, viene mantenuta privatamente dall’utente autorizzato e salvata sul suo computer. La corrispondente chiave pubblica è poi memorizzata sul server associato all’account di quell’utente.

Durante il processo di accesso, le chiavi utilizzano metodi crittografici per validare la connessione autorizzata senza rivelare la chiave privata effettiva. Questo metodo protegge efficacemente dagli attacchi di forza bruta poiché l’accesso non può essere compromesso attraverso il semplice tentativo di indovinare la password.

2. Abilita Gli Aggiornamenti Automatici Di Sicurezza

Tutti i software contengono vulnerabilità: alcune note e altre ancora da scoprire.

Gli aggressori stanno costantemente esaminando i programmi alla ricerca di nuovi bug che permettano loro di ottenere accesso e controllo. Quando le vulnerabilità vengono scoperte e corrette dai fornitori di software, pubblicano aggiornamenti di sicurezza.

Se stai aggiornando manualmente i sistemi, gli hacker potrebbero approfittare del momento in cui i tuoi sistemi sono ancora vulnerabili e ottenere accesso. Ma con gli aggiornamenti automatici, puoi lasciare quello stress alle spalle.

Ad esempio, se viene scoperta una vulnerabilità in una libreria di programmazione utilizzata dal tuo software di database cloud (es., SQLite), gli hacker potrebbero venire a conoscenza e lanciare attacchi. Ma se i tuoi server di database sono configurati per installare automaticamente gli aggiornamenti di sicurezza non appena vengono pubblicati, scaricheranno e applicheranno la patch per risolvere il problema prima che si verifichi qualsiasi compromissione.

Inoltre, il processo di aggiornamenti automatici può essere personalizzato per applicare le patch di sicurezza secondo un calendario prestabilito solo dopo che sono state adeguatamente testate. Per i sistemi critici, potresti scegliere di mettere in scena e testare gli aggiornamenti prima di un’implementazione ampia. L’automazione elimina l’onere dell’intervento manuale pur mantenendo sicuro l’accesso al cloud.

3. Installa E Configura Fail2ban

Gli attacchi brute force si presentano in molte forme, prendendo di mira vari servizi di rete. Oltre all’abuso di accessi come SSH, dobbiamo anche considerare le applicazioni web, i server email, i database e altro ancora, che possono essere vulnerabili a tentativi di indovinare le password.

Qui è dove strumenti di protezione dalle intrusioni come Fail2ban risultano molto utili.

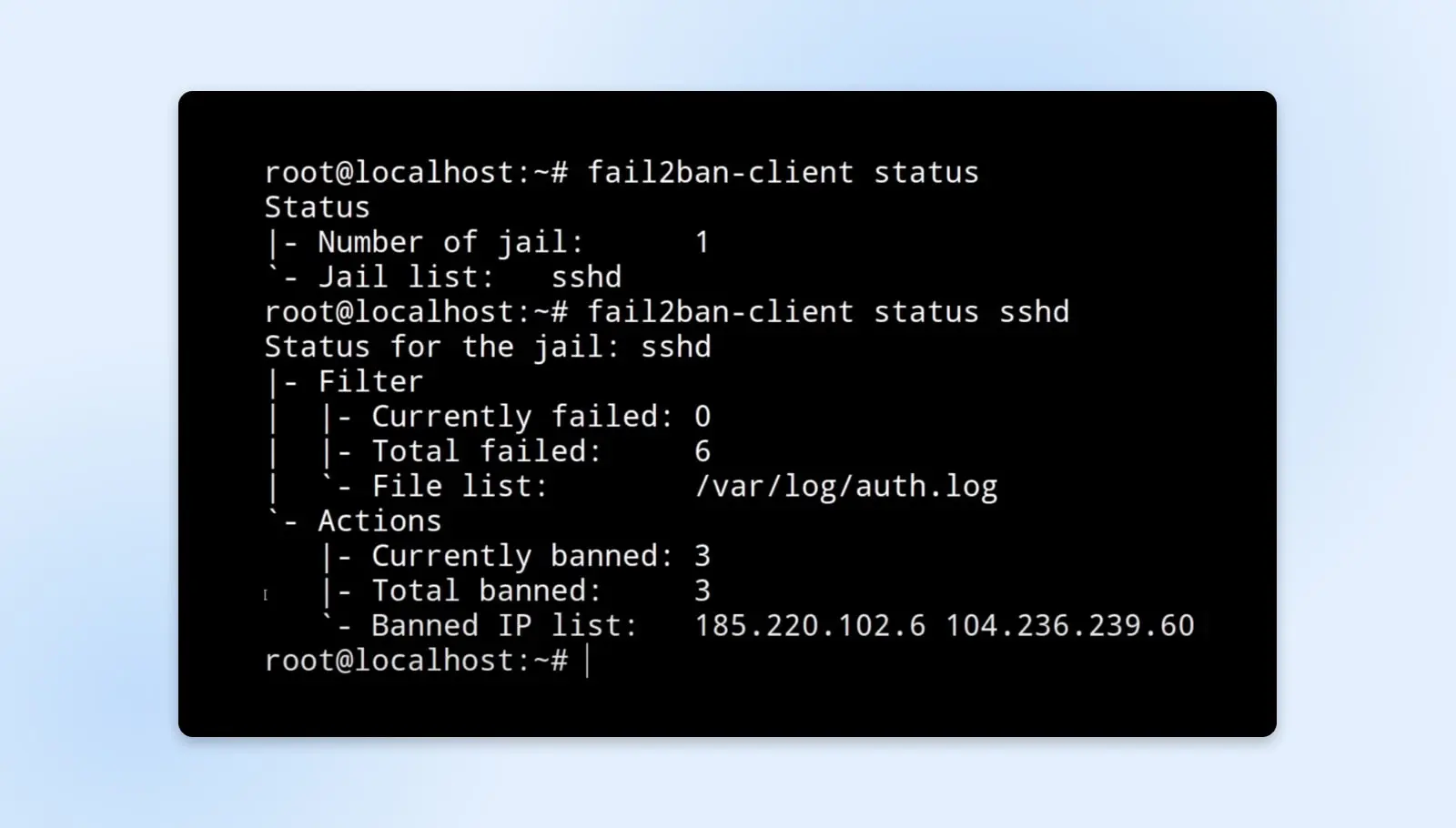

Fail2ban funziona monitorando continuamente i file di log generati dai servizi di rete e analizzandoli alla ricerca di segni di ripetuti tentativi di accesso falliti che indicano attacchi automatizzati di forza bruta. Quando i tentativi falliti superano una soglia configurabile, Fail2ban aggiornerà automaticamente le regole del firewall di sistema per bloccare l’indirizzo IP responsabile, impedendo ulteriori abusi di quel servizio.

Per mettere le cose in prospettiva, considera questo:

Alice configura Fail2ban sul suo server web per monitorare i log dei fallimenti di autenticazione. Se un IP effettua cinque tentativi di accesso falliti alla console di amministrazione in meno di due minuti, indicando un potenziale attacco, Fail2ban bloccherà automaticamente quell’IP dall’accesso all’applicazione web per 10 minuti. Questo protegge la disponibilità dell’app per gli utenti legittimi mentre scoraggia gli attori malevoli.

Le restrizioni temporanee di IP possono aiutare a rallentare gli attaccanti che tentano attivamente di indovinare le credenziali o di trovare exploit. Fail2ban è altamente personalizzabile inoltre — puoi regolare finemente i servizi monitorati, le soglie prima del blocco, la durata dei blocchi, i parametri di registrazione e altro ancora. Questa flessibilità permette di sfruttarlo ampiamente per proteggere contro i rischi di attacchi brute-force su gran parte dei carichi di lavoro nel cloud.

4. Configura I Gruppi Di Sicurezza Cloud Come Firewall

Mentre strumenti come Fail2ban operano a livello di singolo server per proteggere dagli attacchi, dobbiamo anche considerare la protezione delle risorse cloud a livello di rete. Le piattaforme cloud su DreamHost sono pre-configurate per essere sicure.

Oltre a ciò, DreamHost ti fornisce un firewall virtuale configurabile così puoi decidere quale traffico accettare o rifiutare oltre alle impostazioni predefinite.

Ad esempio, i server web di solito devono solo accettare connessioni in entrata HTTP e HTTPS tramite le porte 80 e 443. Pertanto, il gruppo di sicurezza assegnato a questi host sarebbe configurato per bloccare tutte le altre combinazioni di protocolli e porte tramite regole di negazione predefinite. Analogamente, il traffico in uscita sarebbe ridotto solo a ciò che è assolutamente essenziale per quella funzione.

Una configurazione attenta dei gruppi di sicurezza agisce come prima linea di difesa, consentendo solo al traffico di ingresso e uscita autorizzato di raggiungere i tuoi server cloud e servizi secondo le migliori pratiche di accesso di minimo privilegio.

5. Valuta L’Implementazione Di Un Sistema Di Rilevazione Delle Intrusioni

Anche se abbiamo discusso delle misure per bloccare proattivamente i tentativi di accesso non autorizzati e prevenire lo sfruttamento delle vulnerabilità note, gli attaccanti esperti potrebbero ancora trovare modi per penetrare le difese attraverso difetti ancora sconosciuti.

In questi casi, la rilevazione il più presto possibile diventa fondamentale.

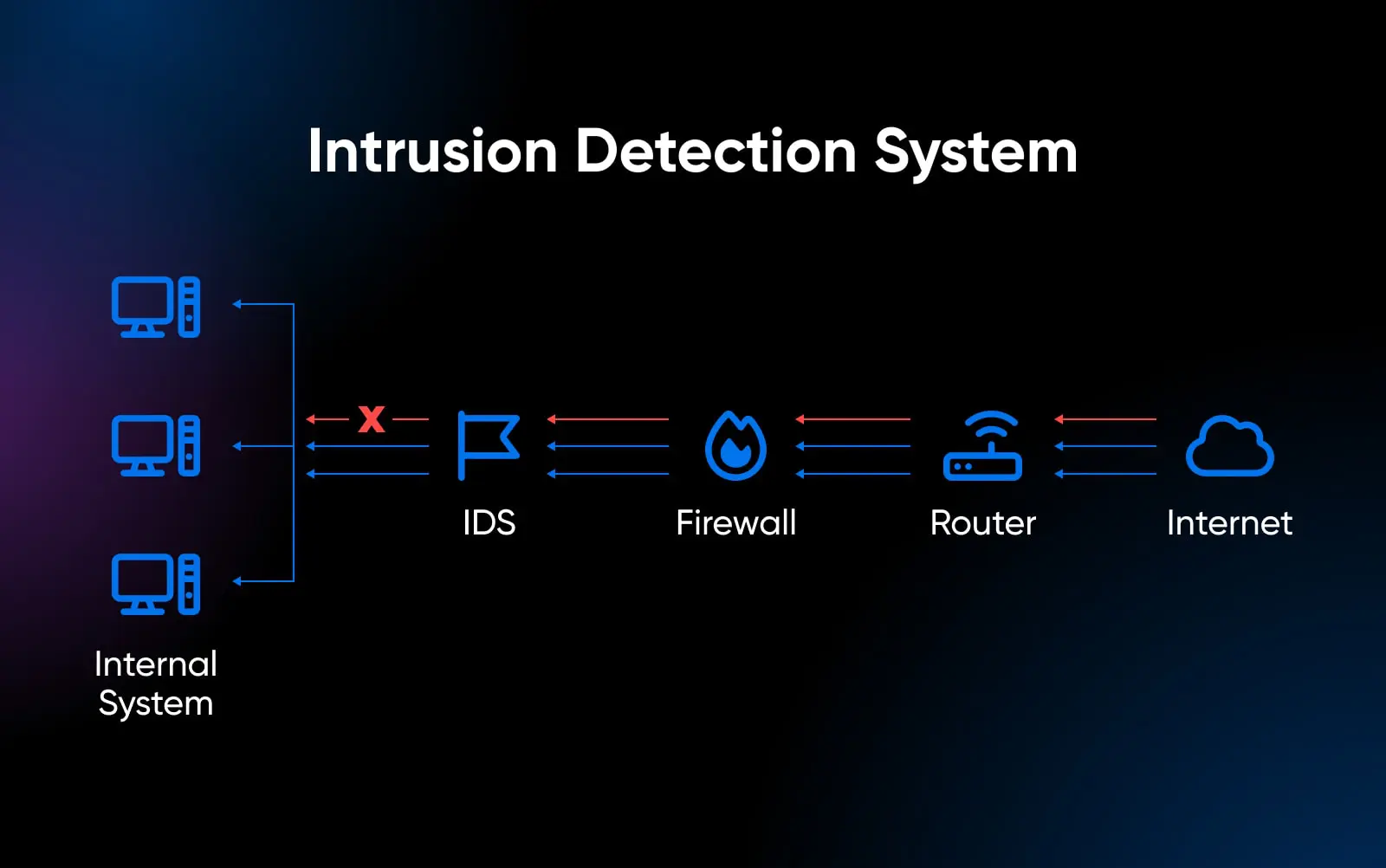

Qui è dove un Sistema di Rilevamento delle Intrusioni (IDS) può fornire un valore immenso — monitorando continuamente i sistemi per attività sospette che indicano una violazione. Le soluzioni IDS si presentano in due forme principali:

- Network IDS (NIDS): Analizza i pacchetti di rete ispezionando i payload per la ricerca di contenuti dannosi come virus o schemi di attacco noti. Spesso utilizzato per rilevare la propagazione di malware e tentativi di hacking focalizzati sulla rete.

- Host IDS (HIDS): Monitora le attività, le configurazioni e i log su un singolo server. Controlla i segni di manomissione, modifiche non autorizzate o violazioni dell’integrità.

“Per prevenire gli attacchi brute-force, dovrebbero essere implementati l’autenticazione a più fattori, politiche di sessione sicure, limitazione di frequenza, timeout automatici e un sistema di rilevazione delle intrusioni (IDS) ben strutturato. Includi anche l’uso di identificatori di sessione sicuri e casuali, il salvataggio dei dati di sessione in luoghi sicuri come i cookie HttpOnly e Secure, e l’implementazione di meccanismi per rilevare e prevenire l’accesso non autorizzato alla sessione.”

— Jesse Befus, Direttore Generale, Gestione Identità e Accessi Aziendali presso ATB Financial

Un esempio popolare utilizzato per gli ambienti Linux è Tripwire. Mantiene un’estesa base di dati di riferimento di attributi dei file come permessi, hash, metadati, voci del registro e altro per l’host. A intervalli periodici, confronta lo stato attuale con questa base di riferimento per verificare eventuali modifiche non autorizzate che potrebbero indicare un’intromissione.

Ad esempio, un attaccante sfrutta una vulnerabilità per ottenere l’accesso alla Shell su uno dei server web. Tenta di sostituire i file del sito web con una versione dannosa che ruba i dati di pagamento dei clienti. Non appena viene effettuata questa modifica, Tripwire rileva il cambiamento durante il successivo controllo programmato di integrità. Avvisa l’amministratore della modifica imprevista alla radice web, permettendo loro di indagare sulla violazione prima che si verifichino danni maggiori.

Senza Tripwire, un simile attacco avrebbe potuto passare inosservato permettendo all’attaccante di raccogliere furtivamente i record dei clienti per un periodo prolungato. Un’intrusione rilevata rapidamente è un’intrusione rapidamente contenuta!

Come si suol dire, “la prevenzione è ideale ma il rilevamento è indispensabile,” ed è qui che le offerte di IDS cloud offrono un valore immenso per mantenere i tuoi dati al sicuro.

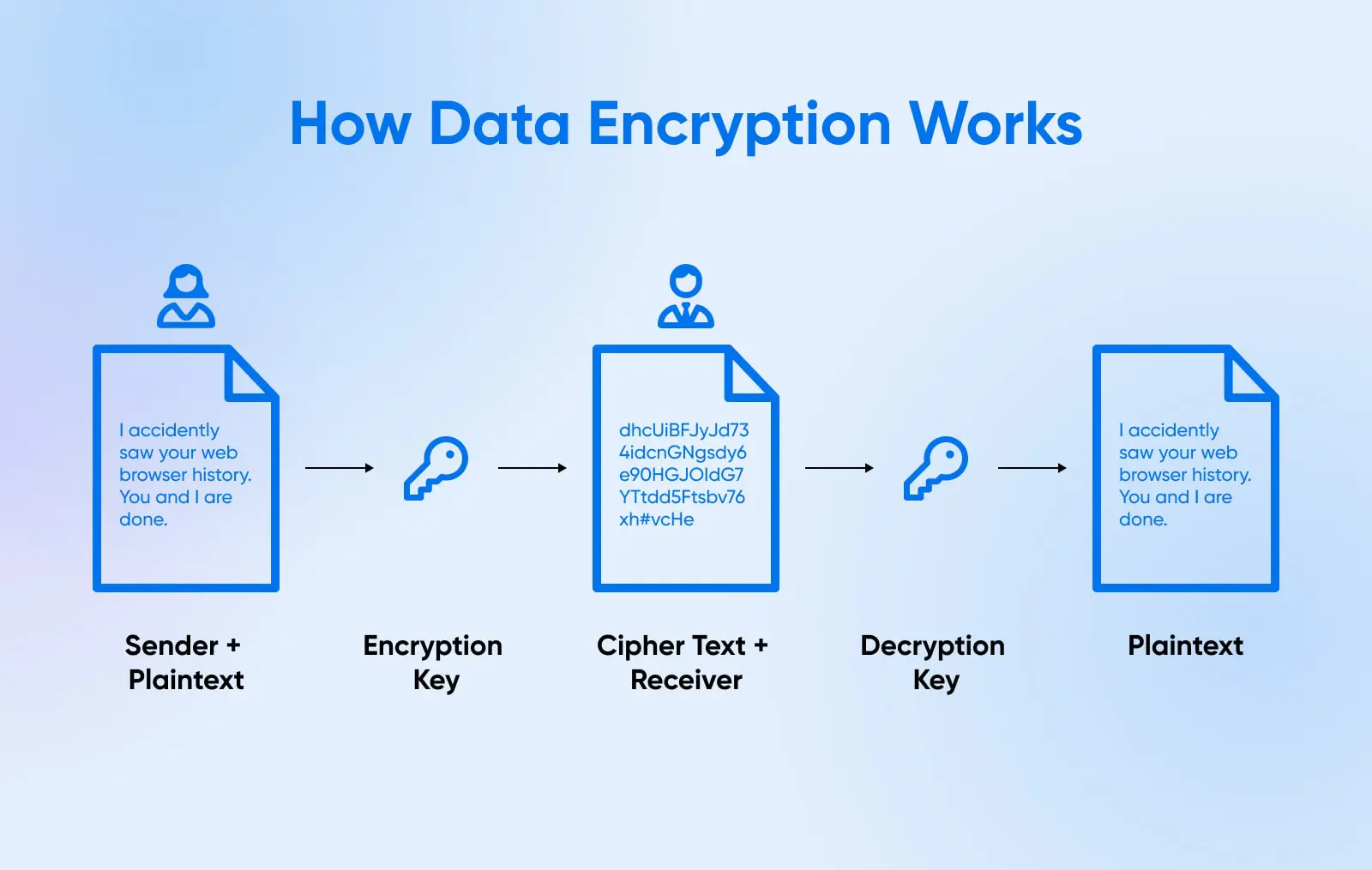

6. Utilizza Estensivamente la Crittografia dei Dati

Fino ad ora abbiamo discusso di più livelli di controlli di sicurezza con l’obiettivo di prevenire l’accesso non autorizzato ai tuoi server cloud. Tuttavia, un principio fondamentale della sicurezza dei dati è che la prevenzione può fallire, ma la crittografia funge da ultima linea di difesa.

Anche se tutte le altre protezioni vengono eluse e i server cloud vengono violati con successo, la crittografia garantisce che i dati memorizzati, come database SQLite, archivi e condivisioni di file, rimangano protetti e inutilizzabili per gli attaccanti. Questo vale anche per i dati in transito, che dovrebbero essere criptati durante il flusso attraverso le reti.

La crittografia si divide principalmente in due categorie:

- Asimmetrico: Utilizza una coppia di chiavi pubblica/privata dove tutto ciò che è criptato con la chiave pubblica può essere accessibile solo tramite la corrispondente chiave privata e viceversa. Generalmente utilizzato per connessioni sicure.

- Simmetrico: Si utilizza una chiave segreta condivisa per criptare e decriptare i dati. Usato per la criptazione efficiente di dati in blocco a riposo poiché la stessa chiave cripta/decripta.

Se tutte le altre difese falliscono, i dati crittografati mandano all’aria gli obiettivi dell’attaccante. A cosa serve violare un server di database cloud se tutti i record sono incomprensibili senza la chiave di decrittazione?

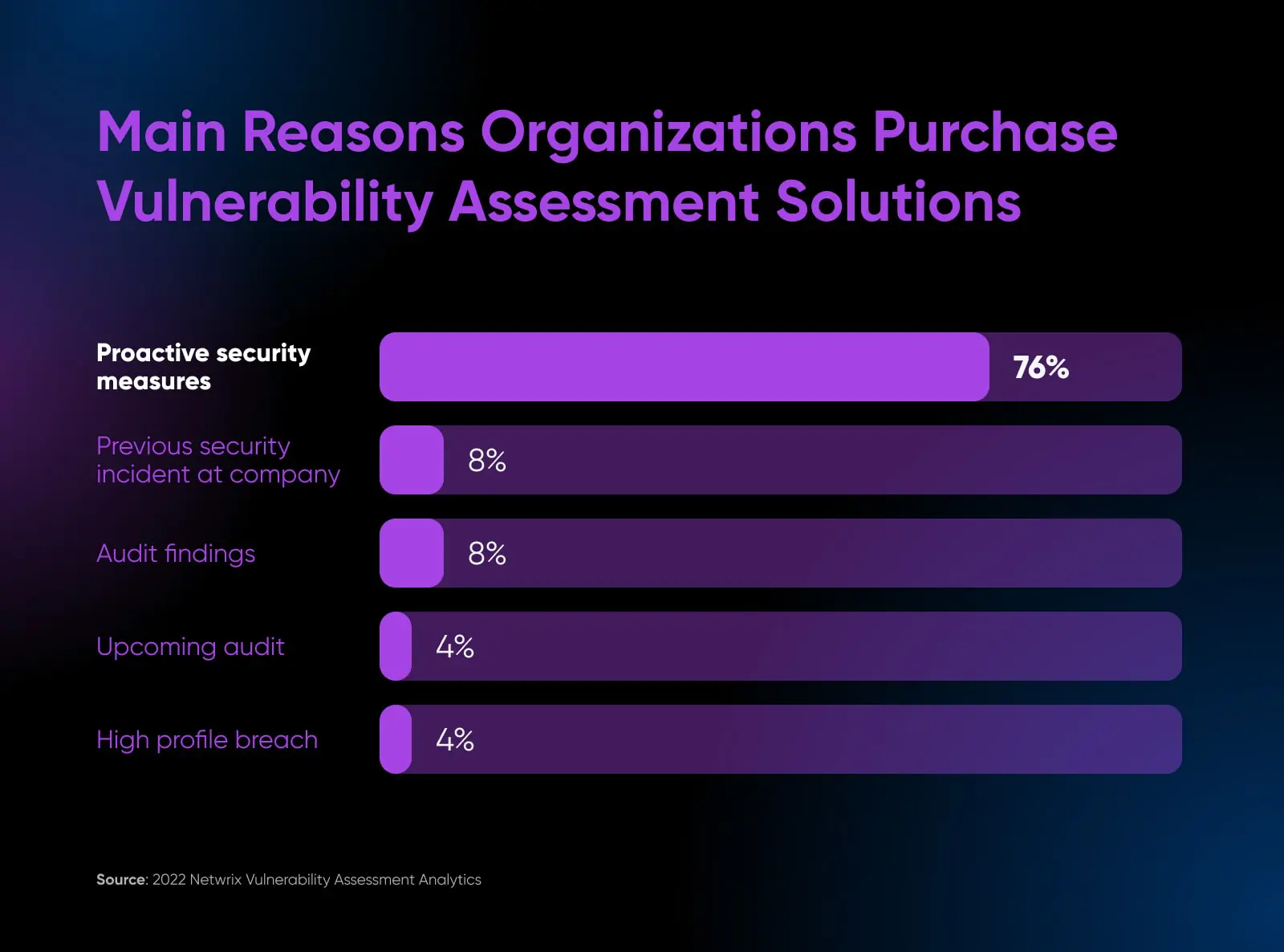

7. Programma Audit di Sicurezza Regolari

Abbiamo ora trattato vari controlli preventivi e di rilevazione per proteggere l’infrastruttura cloud e i dati inattivi. Tuttavia, una pratica sovrapposta che collega tutti questi aspetti è l’esecuzione di audit di sicurezza di routine.

Il 76% delle aziende intervistate segue un protocollo regolare di audit di sicurezza per essere proattivi riguardo alle questioni di sicurezza.

Gli audit servono a diversi scopi inestimabili:

- Verifica che i controlli siano implementati correttamente come previsto.

- Identifica se ci sono carenze o lacune che necessitano miglioramenti.

- Quantifica e dai priorità alle esposizioni al rischio residuo.

- Scopri vulnerabilità sconosciute non altrimenti visibili.

- Fornisci un’istantanea aggiornata della situazione attuale della sicurezza.

Fondamentalmente, le verifiche indicano se le tue pratiche documentate sul cloud riflettono accuratamente la realtà.

Puoi implementare audit informali autonomi come parte dell’amministrazione quotidiana o pianificare valutazioni formali esaustive annualmente a seconda della maturità del programma.

Pensa a queste verifiche di sicurezza cloud di routine come a degli “esami di salute” necessari che individuano le aree di rischio e convalidano le pratiche di successo affinché si possano prendere misure correttive prima che qualcosa vada storto.

8. Implementa La Gestione Di Identità E Accesso

Ora che abbiamo discusso le misure di sicurezza implementate direttamente all’interno dell’infrastruttura cloud stessa, il prossimo strato logico a cui passiamo è la gestione dell’accesso amministrativo.

Senza la gestione dell’identità e degli accessi (IAM) che agisce come portieri del cloud, gli attaccanti si concentrerebbero semplicemente sulle credenziali degli utenti per aggirare le difese dell’infrastruttura attraverso canali di accesso legittimi.

Ecco perché un solido programma IAM diventa la base per chi può accedere agli ambienti cloud e ai dati con permessi prescritti, concedendo solo i privilegi essenziali.

Alcuni dei componenti più importanti di un IAM includono:

- Servizi di directory centralizzata: Mantieni gli account utente e i ruoli in una directory centralizzata come Active Directory con autenticazione unica rispetto alla gestione locale sui singoli server. Garantisce la revoca dell’accesso, le politiche per le password e la consolidazione.

- Principio del minimo privilegio: Gli utenti sono abbinati a ruoli e gruppi che corrispondono al sottoinsieme più piccolo di sistemi e permessi necessari per la funzione, rispetto all’accesso globale. Riduce il raggio di esposizione in caso di compromissione degli account.

- Autenticazione forte: Le password sono potenziate con l’autenticazione multi-fattore per accedere alle console di amministrazione del cloud e all’infrastruttura. Riduce la suscettibilità agli attacchi di forza bruta richiedendo fattori aggiuntivi come token o biometria durante l’autenticazione delle sessioni.

- Gestione delle autorizzazioni: Le assegnazioni e le elevazioni di accesso sono tracciate, fornendo visibilità sui permessi. Le revisioni dell’accesso automatizzate combinate con la segnalazione periodica delle autorizzazioni permettono di eliminare le assegnazioni superflue nel tempo.

- Registro di audit: Registrazione delle attività con strumenti come CloudTrail che registrano le azioni degli amministratori su tutto il patrimonio cloud. Fondamentale per le indagini sugli incidenti, la conformità e la rivelazione delle azioni interne rischiose.

- API/token: Accesso al cloud basato su codice tramite API e strumenti che si basano su token generati a breve termine. Aggiunge protezioni rispetto ai soli accessi interattivi basati su utente.

Un IAM robusto è fondamentale per la sicurezza dei sistemi cloud perché determina chi può penetrare negli ambienti cloud indipendentemente dalle difese di sicurezza dell’infrastruttura. Se gestisci male l’IAM, tutte le tue misure di sicurezza potrebbero diventare vulnerabili. Ma se implementi l’accesso ai privilegi, i backup e la crittografia, il resto diventa esponenzialmente più efficace poiché l’IAM blocca l’accesso non autorizzato alle radici.

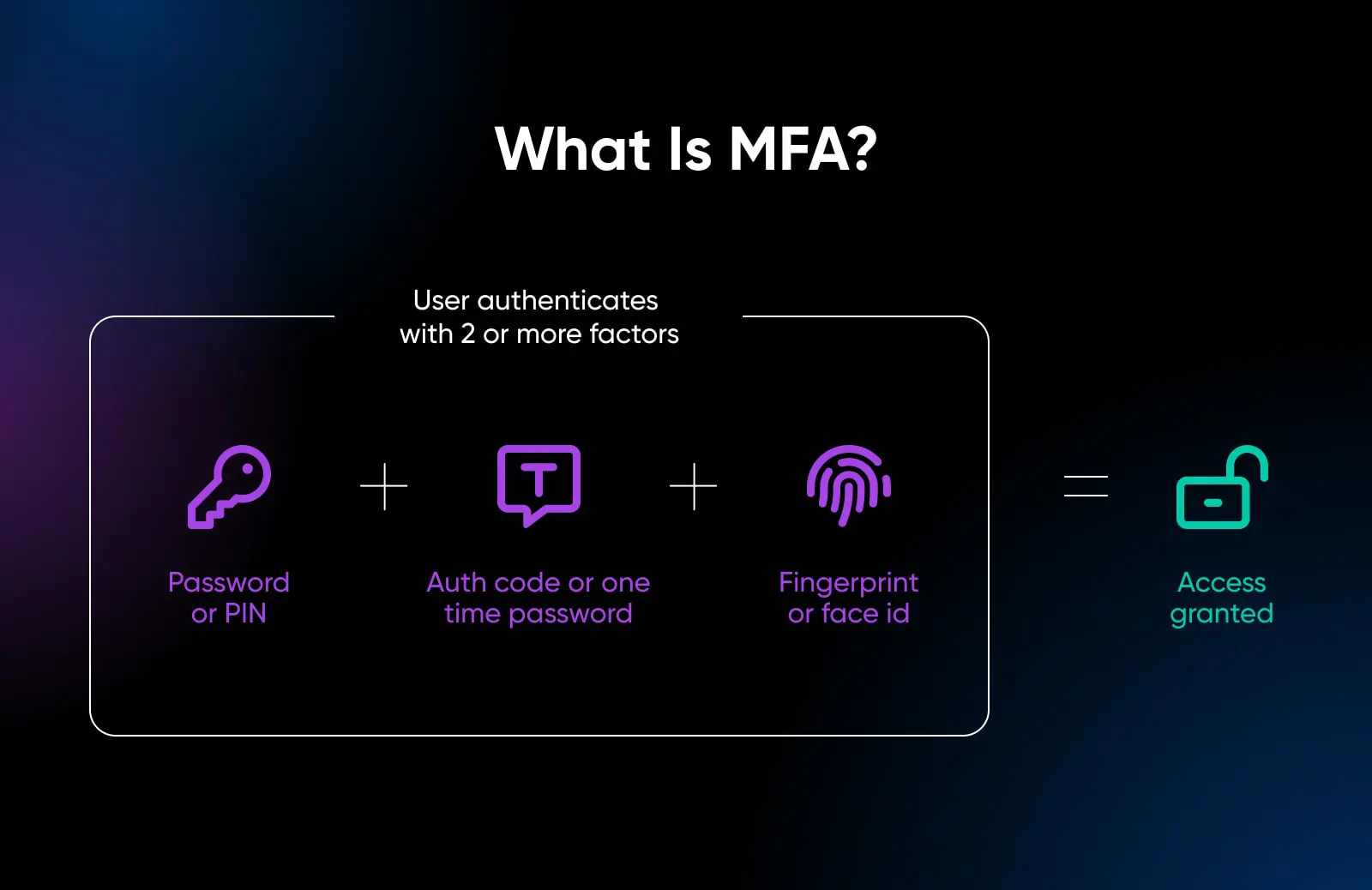

9. Richiedi l’Autenticazione Multi-fattore (MFA)

Approfondendo i controlli di accesso, un meccanismo incredibilmente utile da incorporare è l’autenticazione a più fattori (MFA) che impone più metodi di verifica dell’identità.

Dove l’autenticazione a singolo fattore si affida a un solo credenziale, come le password, l’MFA sfrutta il possesso da parte degli utenti di più metodi di validazione richiedendo almeno due o più per autenticare completamente le sessioni. Ciò riduce sostanzialmente i rischi di impersonificazione, anche se un fattore viene compromesso.

Esempi comuni includono:

- Richiesta di un codice di verifica unico inviato tramite SMS/email insieme all’ingresso di username e password.

- Utilizzo di un token hardware o di un’app autenticatrice per generare codici rotanti.

- Sfruttamento della biometria come la scansione delle impronte digitali o il riconoscimento facciale su mobile.

- Risposta a domande di sicurezza preimpostate dall’utente.

Anche se la password della console cloud viene indovinata correttamente tramite forza bruta, senza intercettare il telefono dell’utente per i token SMS, la sessione non può progredire. Ecco perché gli account DreamHost possono essere protetti con MFA— Questa barriera aggiuntiva può scoraggiare gli attacchi automatizzati, facendoli cercare un bersaglio più facile.

10. Proteggi I Punti Di Accesso Che Si Collegano Al Cloud

Fino ad ora le nostre tecniche di protezione dei dati si sono concentrate sulla sicurezza dell’infrastruttura cloud stessa e sui canali di accesso ad essa. Tuttavia, dobbiamo considerare le minacce che provengono da endpoint compromessi, che poi si connettono agli ambienti cloud.

Se laptop e workstation non dispongono di protezioni antivirus, ad esempio, il malware potrebbe passare da questi a server cloud altrimenti ben protetti. Ecco perché le misure di sicurezza per i dispositivi finali si integrano strettamente con le politiche di accesso al cloud come un altro strato critico di difesa a più livelli.

Le tecniche comuni di rafforzamento degli endpoint includono:

- Installazione di strumenti antivirus/anti-malware affidabili.

- Implementazione di rilevamento e risposta agli endpoint (EDR) per un monitoraggio aggiuntivo.

- Abilitazione di firewall basati sull’host e sistemi di rilevazione delle intrusioni.

- Mantenimento della patch e degli aggiornamenti di sicurezza in modo tempestivo.

- Tracciamento degli inventari degli asset con software agente.

- Divieto di privilegi di amministratore sui dispositivi degli utenti finali.

- Applicazione della crittografia del disco tramite Bitlocker.

- Blocco di dispositivi periferici non autorizzati come memorie USB.

- Configurazione sicura di proxy web e filtraggio DNS.

11. Dai Priorità Alla Consapevolezza E Alla Formazione Sulla Sicurezza

Dopo aver discusso le varie salvaguardie tecniche e procedurali per proteggere i dati nel cloud, ora affrontiamo quello che spesso rappresenta la maggiore vulnerabilità: l’elemento umano.

Per quanto possiamo progettare difese stratificate come firewall, IAM, crittografia e rafforzamento per proteggere l’infrastruttura cloud, nessuna di queste ha importanza se gli utenti stessi adottano pratiche rischiose, sia intenzionalmente che accidentalmente.

Alcuni esempi comuni includono:

- Riutilizzo delle password tra account personali e lavorativi.

- Apertura di email di phishing e allegati dannosi.

- Non verificare i link prima di cliccarli.

- Memorizzazione delle password in file o note non sicuri.

- Discussione di dati confidenziali su canali non sicuri.

- Mancato logout dai conti dei servizi cloud dopo l’uso.

- Salvataggio di file contenenti dati sensibili in Bucket di archiviazione cloud pubblici.

La lista continua. Nessun controllo tecnico può compensare completamente la mancanza di consapevolezza sulla sicurezza tra i team che operano piattaforme cloud quotidianamente. Questo rende l’educazione continua lo scudo più forte, coltivando una cultura della sicurezza che si auto-rinforza.

I programmi di formazione alla consapevolezza della sicurezza formale dovrebbero concentrarsi su:

- Simulazione di Phishing: Addestra il personale a identificare ed evitare esche di phishing reali che mirano alle credenziali e ai dati del cloud. Migliora la letteratura sulle minacce.

- Pratiche Sicure: Fornisce indicazioni sull’igiene delle password, sui segnali di allarme dell’ingegneria sociale, sulla gestione dei dati sensibili, sull’uso corretto del cloud e altro ancora. Stabilisce le aspettative di utilizzo.

- Rischi del Cloud: Evidenzia vulnerabilità specifiche del cloud comuni come configurazioni errate, incremento degli accessi e perdite di dati, affinché il personale comprenda meglio le implicazioni delle proprie responsabilità.

- Requisiti di Conformità: Delinea le politiche per la gestione degli accessi, la gestione dei dati da parte di terzi e le normative di utilizzo. Mantiene la conformità.

- Segnalazione di Incidenti: Incoraggia la segnalazione confidenziale di violazioni o violazioni sospette individuate. Migliora la visibilità.

“Nessuna password, chiave d’accesso, gestore di password o autenticazione a due fattori *da sola* può proteggerti dall’ingegneria sociale. Gli ingegneri sociali ci prendono di mira come esseri umani prima e la tecnologia che utilizziamo in secondo luogo. Dobbiamo capire che le soluzioni tecniche da sole non forniranno una protezione perfetta.”

— Dr. Martin Kraemer, sostenitore della consapevolezza della sicurezza, KnowBe4

Un addestramento di aggiornamento annuale o biennale, combinato con un coaching continuo, favorisce una cultura organizzativa focalizzata sulla sicurezza in cui gli utenti del cloud comprendono meglio la gestione sicura dei dati.

12. Monitora La Postura Di Sicurezza Del Fornitore Di Servizi

Ultimo, ma certamente non meno importante, una dimensione della sicurezza nel cloud che spesso viene trascurata è la gestione della sicurezza fornita dal provider di servizi cloud stesso.

“Il monitoraggio è importante poiché gli strumenti non funzionano al 100% da soli. Avere una terza parte o un team per analizzare gli avvisi e rispondere agli incidenti. Questo è il modo migliore per migliorare la tua sicurezza e proteggere i tuoi asset informativi.”

— Felipe Mafra, CISO North America presso Thales GTS

Mentre le discussioni su crittografia, gestione degli accessi e simili si concentrano sui controlli gestiti direttamente da noi, il fornitore di cloud implementa anche protezioni fondamentali per i data center, le reti e l’infrastruttura hardware che sono alla base dei nostri ambienti informatici.

Esempi di misure di sicurezza implementate dai fornitori includono:

- Protezioni fisiche dei data center come recinzioni, videosorveglianza e guardie.

- Autenticazione biometrica per l’accesso ai data center.

- Alimentazione ridondante e backup per proteggere l’infrastruttura.

- Ipotizzatori rinforzati che separano le istanze dei clienti.

- Mitigazione DDoS per le reti.

- Controlli periodici da parte di terzi.

Quindi, mentre governiamo la sicurezza dei carichi di lavoro nel cloud implementati, dobbiamo anche rivedere periodicamente la postura di sicurezza mantenuta dal fornitore di servizi, in particolare per quanto riguarda eventuali aree di responsabilità condivise.

Puoi iniziare con:

- Esame delle certificazioni di audit del fornitore.

- Monitoraggio degli avvisi consultivi per minacce emergenti che impattano sui servizi.

- Analisi delle politiche di selezione del personale del fornitore e della gestione dei dati.

Sposta Nel Cloud Senza Paura, Con DreamHost

I tuoi dati sono il tuo business. Sono il lavoro che hai costruito nel corso degli anni. Ecco perché è così importante mantenere i tuoi dati sicuri, specialmente quando sono memorizzati nel cloud. Le idee che abbiamo trattato in questo articolo sono un ottimo punto di partenza per la sicurezza dei tuoi dati basata sul cloud.

Ma ecco la cosa: mantenere i tuoi dati sicuri non è solo una questione di seguire una lista di regole. È questione di essere vigili, di essere consapevoli dei rischi e di prendere provvedimenti per proteggersi.

La verità è che i dati sono preziosi quanto il petrolio, e i hacker vogliono rubarne il più possibile. E stanno diventando sempre più bravi in quello che fanno. Ecco perché hai bisogno anche di un fornitore di servizi che aiuti a implementare le migliori pratiche di sicurezza mentre tu fai quello che sai fare meglio — far crescere la tua azienda.

DreamHost si concentra su sicurezza e backup, quindi puoi stare tranquillo che il tuo prezioso lavoro non sia vano in caso di incidente di sicurezza. Se stai considerando un fornitore di servizi cloud per il tuo progetto, prova DreamHost oggi.

Hosting Sicuro di Cloud Storage

DreamObjects è un servizio di Object Storage economico ottimo per l’hosting di file, lo stoccaggio di backup e lo sviluppo di applicazioni web.

Provalo Gratis per 30 Giorni