Omgevingsvariabelen maken het mogelijk om applicaties te configureren zonder code te wijzigen. Ze scheiden externe gegevens van app-logica, wat behoorlijk mysterieus kan blijven voor beginnende ontwikkelaars (en zelfs sommige ervaren ontwikkelaars).

Met deze praktische gids zullen we het mysterie rondom omgevingsvariabelen onthullen, zodat je begrijpt wat ze inhouden, waarom ze belangrijk zijn en hoe je omgevingsvariabelen met vertrouwen kunt gebruiken.

Pak je favoriete drankje (en misschien wat koekjes) want we gaan erin duiken. Laten we de concepten van omgevingsvariabelen vanaf de basis uitpakken.

Wat Zijn Omgevingsvariabelen?

Omgevingsvariabelen zijn dynamische benoemde waarden die van invloed kunnen zijn op hoe lopende processen zich gedragen op een computer. Enkele belangrijke eigenschappen van omgevingsvariabelen zijn:

- Benaming: Gebruik beschrijvende variabelnamen zoals APP_MODE en DB_URL.

- Extern: Waarden worden ingesteld buiten de app-code via bestanden, commandoregels en systemen.

- Dynamisch: Kan variabelen bijwerken zonder apps te herstarten.

- Geconfigureerd: Code is afhankelijk van variabelen maar definieert ze niet.

- Ontkoppeld: Geen noodzaak om codeconfiguraties te wijzigen zodra variabelen zijn ingesteld.

Hier is een analogie. Stel je voor dat je een recept voor chocolate chip cookies volgt. Het recept zou kunnen zeggen:

- Voeg 1 kopje suiker toe

- Voeg 1 stuk zachte boter toe

- Voeg 2 eieren toe

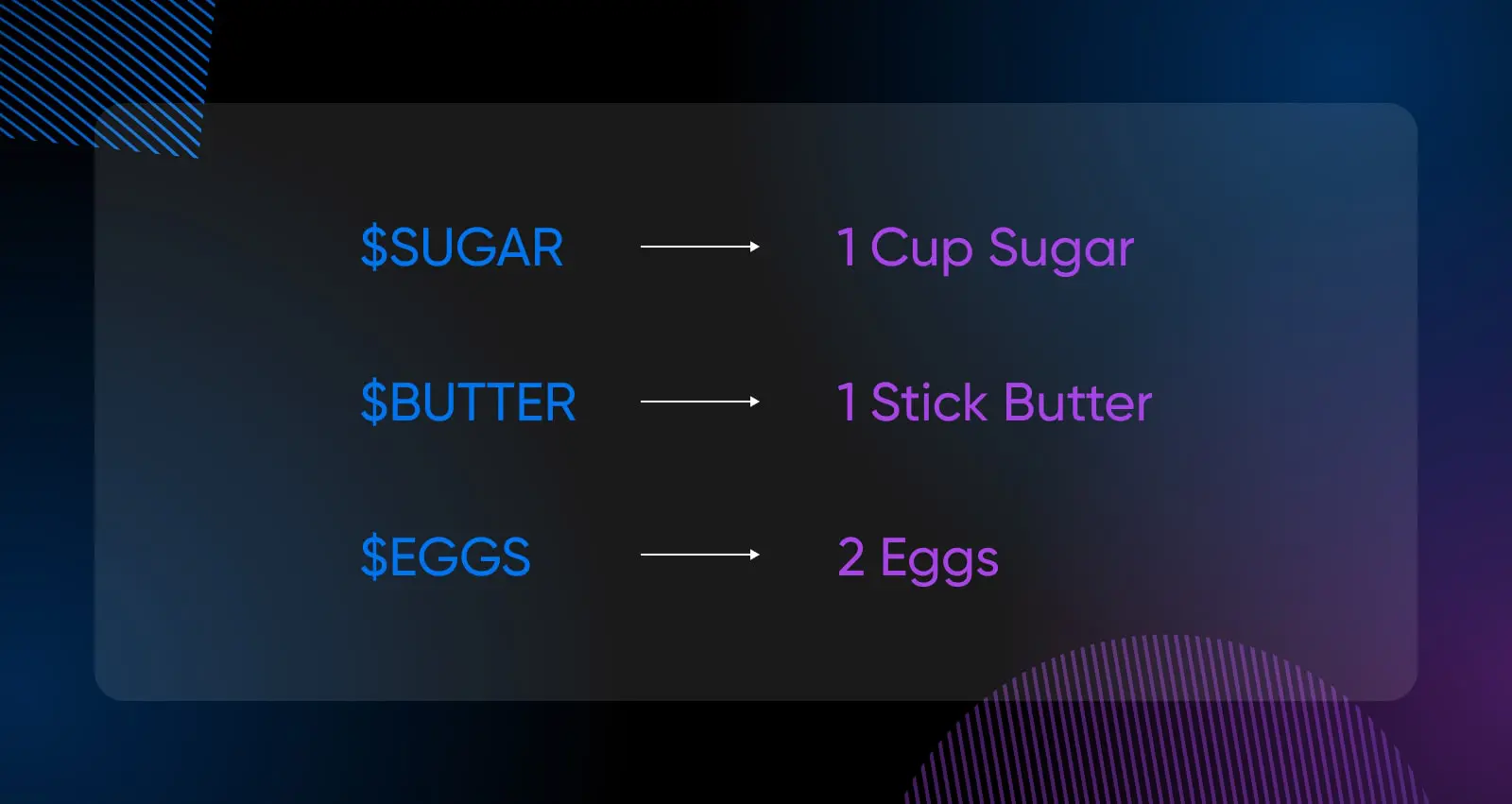

In plaats van die hard-gecodeerde waarden, zou je in plaats daarvan omgevingsvariabelen kunnen gebruiken:

- Voeg $SUGAR kopje suiker toe

- Voeg $BUTTER stokjes zachte boter toe

- Voeg $EGGS eieren toe

Voordat je de koekjes maakt, stel je die omgevingsvariabelenamen in op waarden naar keuze:

SUGAR=1

BUTTER=1

EGGS=2Dus, als je het recept volgt, zullen je ingrediënten zijn:

- Voeg 1 kopje suiker toe

- Voeg 1 staafje verzachte boter toe

- Voeg 2 eieren toe

Hiermee kun je het cookie-recept configureren zonder de receptcode te wijzigen.

Hetzelfde concept is van toepassing op rekenen en ontwikkeling. Omgevingsvariabelen stellen je in staat om de omgeving waarin een proces draait te wijzigen zonder de onderliggende code te veranderen. Hier zijn een paar veelvoorkomende voorbeelden:

- De omgeving instellen op “development” of “production”

- API-sleutels configureren voor externe diensten

- Geheime sleutels of inloggegevens doorgeven

- Bepaalde functies in- en uitschakelen

Omgevingsvariabelen bieden veel flexibiliteit. Je kunt dezelfde code naar meerdere omgevingen implementeren zonder de code zelf te wijzigen. Maar laten we verder begrijpen waarom ze waardevol zijn.

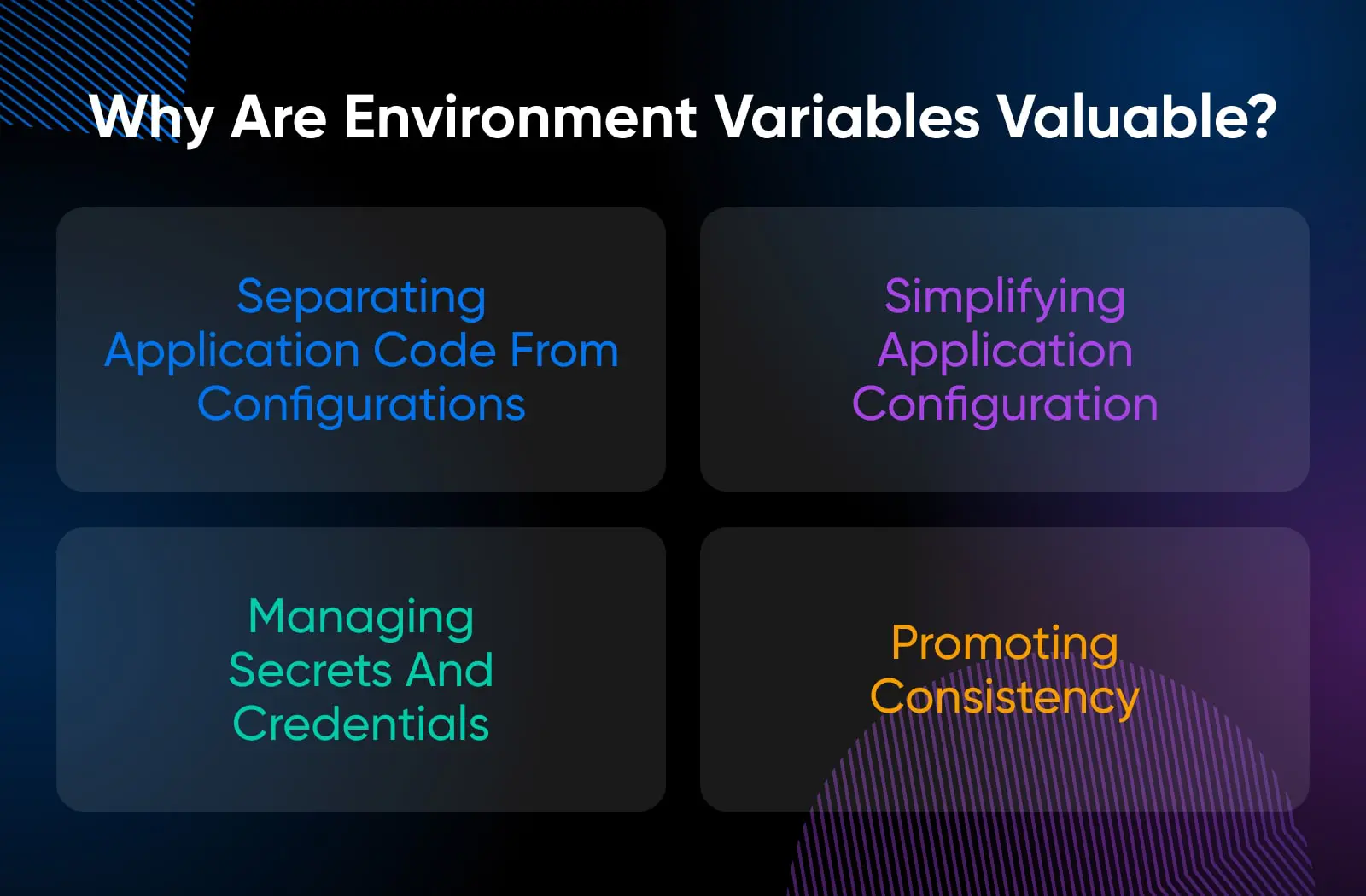

Waarom Zijn Omgevingsvariabelen Waardevol?

Beschouw omgevingsvariabelen als toepassingsknoppen die gebruikt worden om voorkeuren af te stemmen. We zullen binnenkort uitstekende gebruiksscenario’s verkennen.

Laten we ons inzicht in waarom omgevingsvariabelen belangrijk zijn verstevigen!

Reden #1: Ze Scheiden Applicatiecode Van Configuraties

Het rechtstreeks in je code hardcoderen van configuraties en inloggegevens kan allerlei problemen veroorzaken:

- Per ongeluk commits naar broncontrole

- Code herbouwen en opnieuw implementeren alleen om een waarde te wijzigen

- Configuratieproblemen bij het promoten over omgevingen heen

Het leidt ook tot rommelige code:

import os

# Hard-coded configuration

DB_USER = 'appuser'

DB_PASS = 'password123'

DB_HOST = 'localhost'

DB_NAME = 'myappdb'

def connect_to_db():

print(f"Connecting to {DB_USER}:{DB_PASS}@{DB_HOST}/{DB_NAME}")

connect_to_db()Dit verstrengelt bedrijfslogica met configuratiedetails. Strakke koppeling maakt onderhoud op den duur moeizaam:

- Wijzigingen vereisen het aanpassen van de broncode

- Risico op het lekken van geheimen in bronbeheer

Het gebruik van omgevingsvariabelen vermindert deze problemen. Je kunt bijvoorbeeld de omgevingsvariabelen DB_USER en DB_NAME instellen.

# .env-bestand

DB_USER=appgebruiker

DB_PASS=wachtwoord123

DB_HOST=localhost

DB_NAME=mijnappdbDe applicatiecode kan toegang krijgen tot de omgevingsvariabelen wanneer nodig, waardoor de code schoon en eenvoudig blijft.

import os

# Laad configuratie uit omgeving

DB_USER = os.environ['DB_USER']

DB_PASS = os.environ['DB_PASS']

DB_HOST = os.environ['DB_HOST']

DB_NAME = os.environ['DB_NAME']

def connect_to_db():

print(f"Verbinden met {DB_USER}:{DB_PASS}@{DB_HOST}/{DB_NAME}")

connect_to_db()Omgevingsvariabelen scheiden configuratie netjes van code, waarbij gevoelige waarden geabstraheerd worden naar de omgeving.

Je kunt dezelfde code van ontwikkeling naar productie overzetten zonder ook maar iets te wijzigen. De omgevingsvariabelen kunnen verschillen tussen omgevingen zonder de code te beïnvloeden.

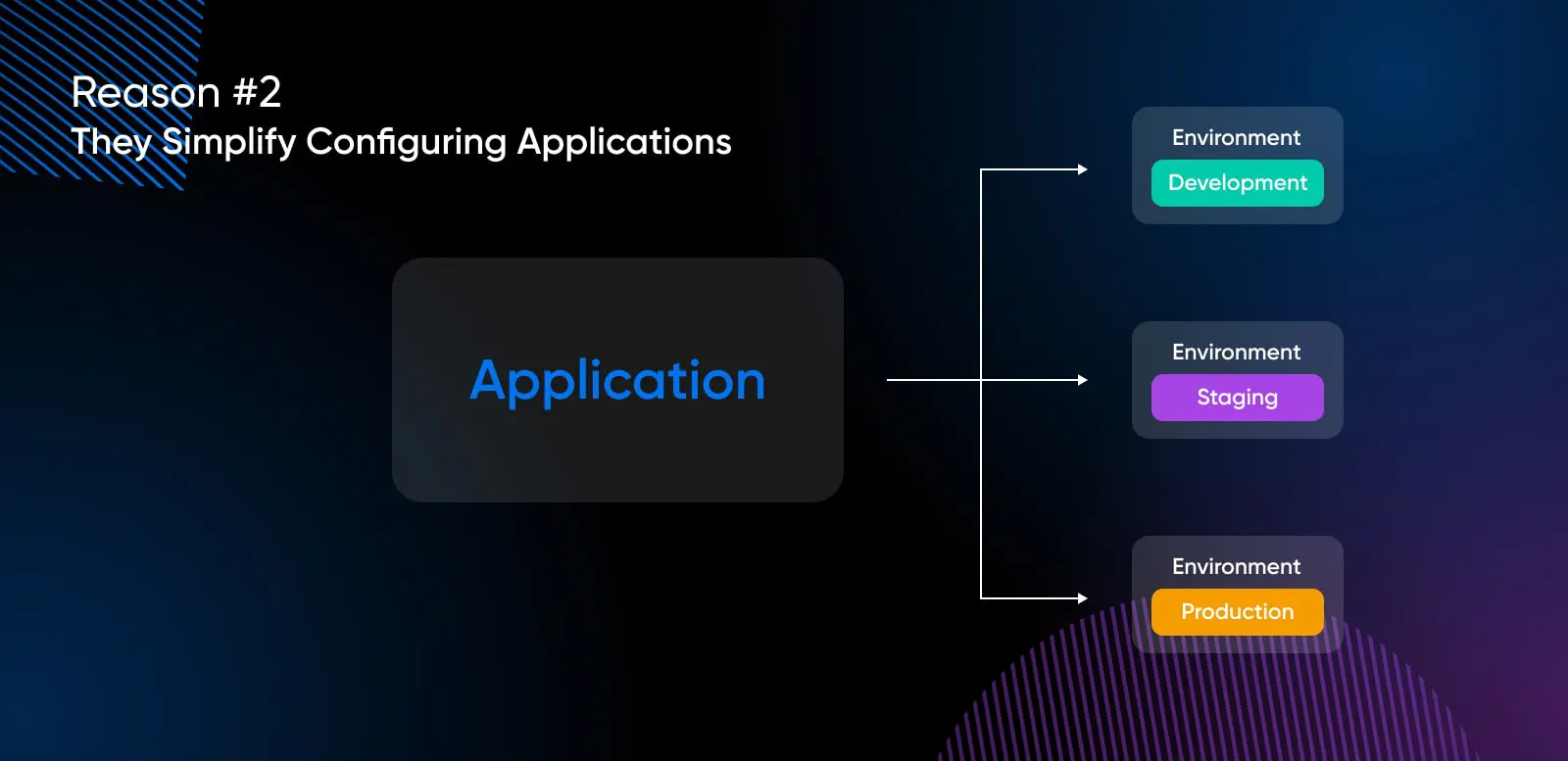

Reden #2: Ze Vereenvoudigen Het Configureren Van Applicaties

Omgevingsvariabelen vereenvoudigen het aanpassen van configuraties zonder code aan te raken:

# .env bestand:

DEBUG=trueHier is hoe we het binnen het scriptbestand kunnen gebruiken:

# Scriptinhoud:

import os

DEBUG = os.environ.get('DEBUG') == 'true'

if DEBUG:

print("In DEBUG-modus")Het in- en uitschakelen van de debugmodus vereist alleen een update van het .env-bestand—er zijn geen code wijzigingen, heropbouw of herimplementaties nodig. “Env vars” voor kort, helpen ook naadloos te implementeren over verschillende omgevingen:

import os

# Haal omgevingsvariabele op om de huidige omgeving te bepalen (productie of staging)

current_env = os.getenv('APP_ENV', 'staging') # Standaard naar 'staging' als deze niet is ingesteld

# Productie API sleutel

PROD_API_KEY = os.environ['PROD_API_KEY']

# Staging API sleutel

STG_API_KEY = os.environ['STG_API_KEY']

# Logica die api_key instelt op basis van de huidige omgeving

if current_env == 'production':

api_key = PROD_API_KEY

else:

api_key = STG_API_KEY

# Initialiseer API-client met de juiste API-sleutel

api = ApiClient(api_key)Dezelfde code kan aparte API keys gebruiken voor productie vs staging zonder enige wijzigingen.

En tot slot, ze stellen functieschakelaars in zonder nieuwe implementaties:

NEW_FEATURE = os.environ['NEW_FEATURE'] == 'true'

if NEW_FEATURE:

enableNewFeature()Het wijzigen van de NEW_FEATURE var activeert functionaliteit onmiddellijk binnen onze code. De interface voor het bijwerken van configuraties is afhankelijk van de systemen:

- Cloud platformen zoals Heroku gebruiken webdashboards

- Servers gebruiken OS-commandotools

- Lokale ontwikkeling kan .env-bestanden gebruiken

Omgevingsvariabelen zijn nuttig bij het creëren van applicaties, omdat ze gebruikers in staat stellen elementen naar hun behoeften te configureren.

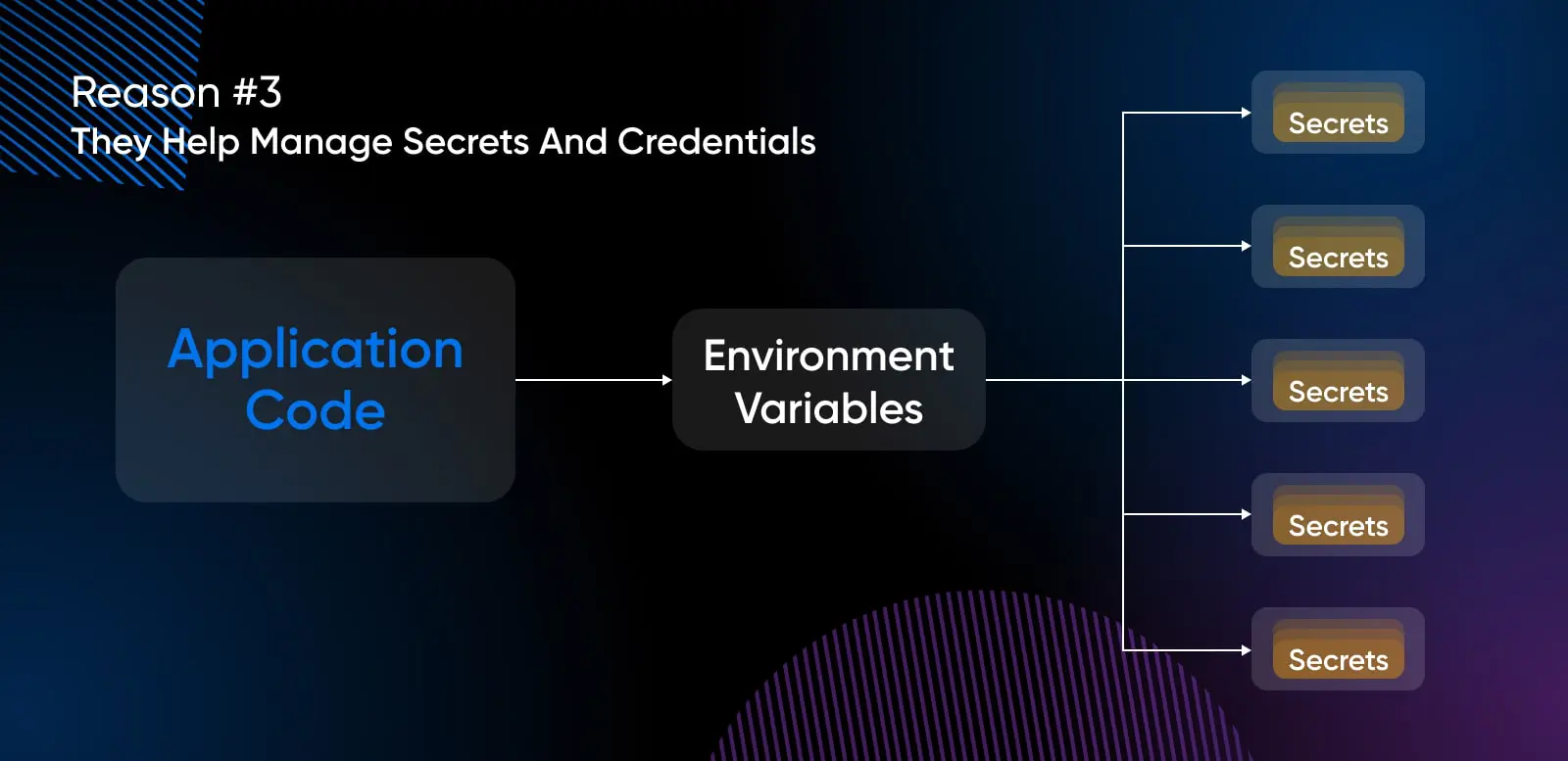

Reden #3: Ze Helpen Bij Het Beheren Van Geheimen En Referenties

Het direct in de broncode opnemen van geheimen zoals API-sleutels, wachtwoorden en privésleutels brengt aanzienlijke beveiligingsrisico’s met zich mee:

# Vermijd het blootstellen van geheimen in code!

STRIPE_KEY = 'sk_live_1234abc'

DB_PASSWORD = 'password123'

stripe.api_key = STRIPE_KEY

db.connect(DB_PASSWORD)Die inloggegevens zijn nu blootgesteld als deze code wordt gecommit naar een openbare GitHub repository!

Omgevingsvariabelen voorkomen lekkage door geheimen te externaliseren:

import os

STRIPE_KEY = os.environ.get('STRIPE_KEY')

DB_PASS = os.environ.get('DB_PASS')

stripe.api_key = STRIPE_KEY

db.connect(DB_PASS)De daadwerkelijke geheime waarden worden ingesteld in een lokaal .env-bestand.

# .env bestand

STRIPE_KEY=sk_live_1234abc

DB_PASS=password123Vergeten niet om het .env bestand in .gitignore te plaatsen om geheimen buiten versiebeheer te houden. Dit betekent dat het .env bestand in een .gitignore bestand in elke repo root moet worden gedefinieerd, wat git vertelt om het bestand te negeren tijdens het maken van commits.

Dit scheidt geheime definities van applicatiecode, door ze veilig te laden uit beschermde omgevingen tijdens runtime. Het risico op het per ongeluk blootstellen van inloggegevens vermindert aanzienlijk.

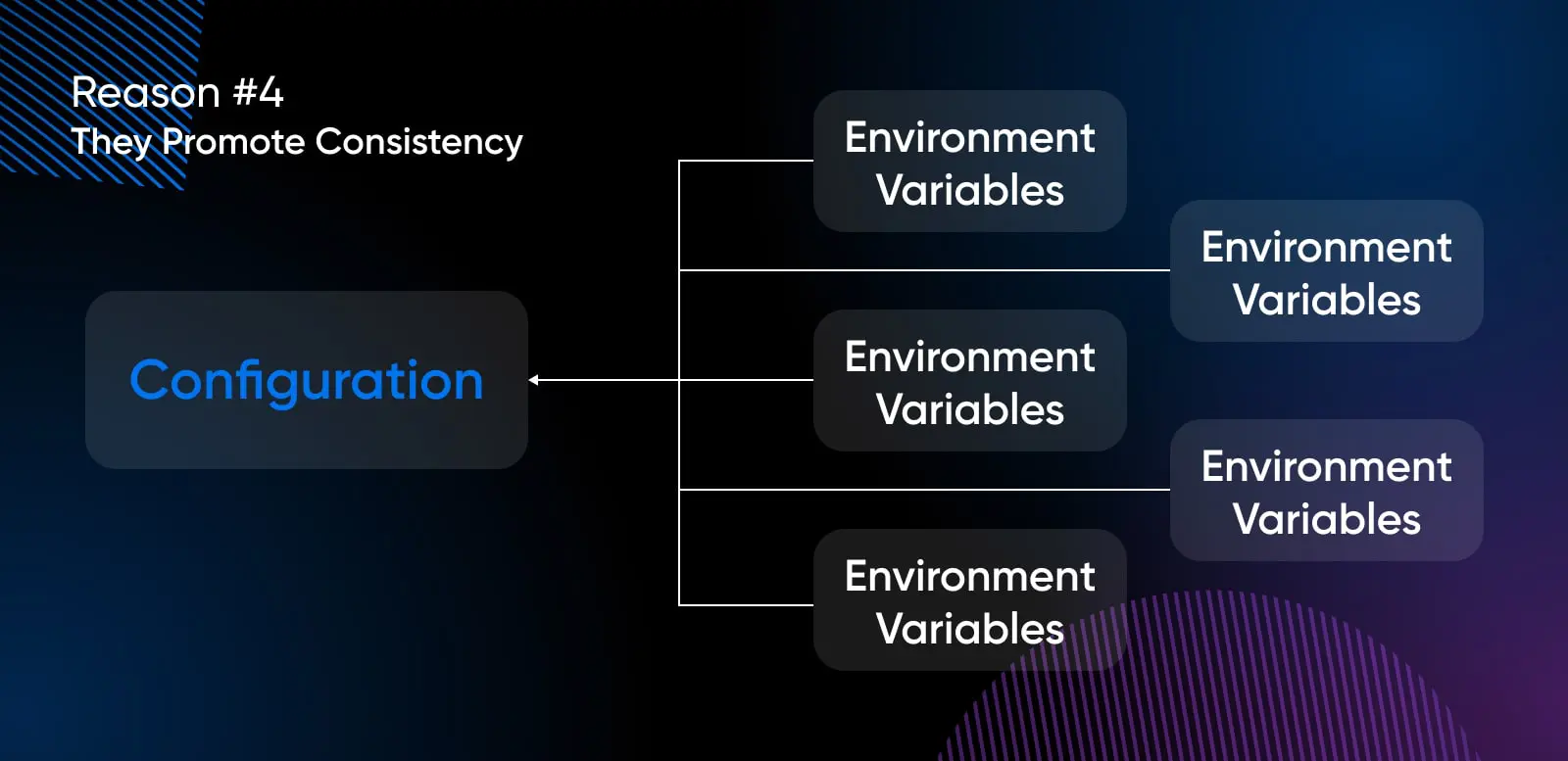

Reden #4: Ze Bevorderen Consistentie

Stel je voor dat je verschillende configuratiebestanden hebt voor ontwikkeling, QA en productieomgevingen:

# Ontwikkeling

DB_HOST = 'localhost'

DB_NAME = 'appdb_dev'

# Productie

DB_HOST = 'db.myapp.com'

DB_NAME = 'appdb_prod'Deze afwijking introduceert subtiele bugs die moeilijk te vangen zijn. Code die feilloos werkt in ontwikkeling kan opeens productie breken door niet overeenkomende configuraties.

Omgevingsvariabelen lossen dit op door configuratie op één plek te centraliseren:

DB_HOST=db.myapp.com

DB_NAME=appdb_prodNu worden dezelfde variabelen consistent gebruikt in alle omgevingen. Je hoeft je niet langer zorgen te maken over willekeurige of onjuiste instellingen die in werking treden.

De applicatiecode verwijst eenvoudigweg naar de variabelen:

import os

db_host = os.environ['DB_HOST']

db_name = os.environ['DB_NAME']

db.connect(db_host, db_name)Of de app nu lokaal draait of op een productieserver, hij gebruikt altijd de juiste databasehost en -naam.

Deze uniformiteit vermindert bugs, verbetert de voorspelbaarheid en maakt de app over het algemeen robuuster. Ontwikkelaars kunnen erop vertrouwen dat de code zich identiek zal gedragen in elke omgeving.

Hoe Kun Je Omgevingsvariabelen Definiëren

Omgevingsvariabelen kunnen op verschillende plaatsen worden gedefinieerd, wat flexibiliteit biedt bij het instellen en toegang krijgen tot deze variabelen over processen en systemen heen.

1. Omgevingsvariabelen van het Besturingssysteem

De meeste besturingssystemen bieden ingebouwde mechanismen voor het definiëren van globale variabelen. Hierdoor zijn de variabelen systeembreed toegankelijk voor alle gebruikers, applicaties, enz.

Op Linux/Unix-systemen kunnen variabelen worden gedefinieerd in opstartscripts van de shell.

Bijvoorbeeld, ~/.bashrc kan worden gebruikt om gebruikersniveau variabelen in te stellen, terwijl /etc/environment voor systeembrede variabelen is die alle gebruikers kunnen benaderen.

Variabelen kunnen ook inline worden ingesteld voor het uitvoeren van commando’s met behulp van het export commando of rechtstreeks via het env commando in bash:

# In ~/.bashrc

exporteer DB_URL=localhost

exporteer APP_POORT=3000# In /etc/environment

DB_HOST=localhost

DB_NAME=mydatabaseVariabelen kunnen ook inline worden ingesteld voordat commando’s worden uitgevoerd:

export TOKEN=abcdef

python app.pyVariabelen definiëren op het OS-niveau maakt ze wereldwijd beschikbaar, wat erg handig is wanneer je de app wilt uitvoeren zonder afhankelijk te zijn van interne waarden.

Je kunt ook gedefinieerde variabelen in scripts of opdrachtregelargumenten aanroepen.

python app.py --db-name $DB_NAME --db-host $DB_HOST --batch-size $BATCH_SIZE2. Omgevingsvariabelen Definiëren In Applicatiecode

Naast OS-niveau variabelen kunnen omgevingsvariabelen worden gedefinieerd en rechtstreeks in de applicatiecode worden geopend terwijl deze wordt uitgevoerd.

Het os.environ woordenboek in Python bevat alle momenteel gedefinieerde omgevingsvariabelen. We kunnen nieuwe instellen door simpelweg sleutel-waarde paren toe te voegen:

Omgevingsvariabelen kunnen ook direct binnen de applicatiecode worden gedefinieerd en benaderd. In Python bevat de os.environ dictionary alle gedefinieerde omgevingsvariabelen:

import os

os.environ["API_KEY"] = "123456"

api_key = os.environ.get("API_KEY")Dus, de os.environ dictionary maakt het dynamisch instellen en ophalen van omgevingsvariabelen mogelijk vanuit Python-code.

De meeste talen worden geleverd met hun bibliotheken, waardoor je tijdens de runtime toegang hebt tot omgevingsvariabelen.

Je kunt ook frameworks zoals Express, Django en Laravel gebruiken voor diepere integraties, zoals het automatisch laden van .env-bestanden die omgevingsvariabelen bevatten.

3. Lokale Configuratiebestanden Aanmaken Voor Omgevingsvariabelen

Naast systeemniveau variabelen kunnen omgevingsvariabelen worden geladen uit lokale configuratiebestanden van een applicatie. Dit houdt configuratiedetails gescheiden van code, zelfs voor lokale ontwikkeling en testen.

Enkele populaire methoden:

.env Bestanden

Het .env bestandsformaat, populair gemaakt door Node.js, biedt een handige manier om omgevingsvariabelen in een sleutel-waarde formaat te specificeren:

# .env

DB_URL=localhost

API_KEY=123456Webframeworks zoals Django en Laravel laden automatisch variabelen die gedefinieerd zijn in .env-bestanden in de applicatieomgeving. Voor andere talen zoals Python, zorgen bibliotheken zoals python-dotenv voor het importeren van .env-bestanden:

from dotenv import load_dotenv

load_dotenv() # Laadt .env variabelen

print(os.environ['DB_URL']) # localhostHet voordeel van het gebruik van .env-bestanden is dat ze de configuratie schoon en gescheiden houden zonder wijzigingen aan de code aan te brengen.

JSON Configuratiebestanden

Voor complexere configuratiebehoeften die meerdere omgevingsvariabelen omvatten, helpt het gebruik van JSON- of YAML-bestanden om variabelen samen te organiseren:

// config.json

{

"api_url": "https://api.example.com",

"api_key": "123456",

"port": 3000

}Applicatiecode kan dan snel deze JSON-gegevens laden als een woordenboek om geconfigureerde variabelen te benaderen:

import json

config = json.load('config.json')

api_url = config['api_url']

api_key = config['api_key']

port = config['port'] # 3000Dit voorkomt rommelige dotenv-bestanden bij het omgaan met meerdere app-configuraties.

Hoe Krijg Je Toegang Tot Omgevingsvariabelen In Verschillende Programmeertalen?

Hoe we ook kiezen om omgevingsvariabelen te definiëren, onze applicaties hebben een consistente manier nodig om waarden op te zoeken tijdens runtime.

Hoewel er verschillende manieren bestaan om omgevingsvariabelen te definiëren, heeft applicatiecode een standaard manier nodig om ze tijdens runtime te benaderen, ongeacht de taal. Hier is een overzicht van technieken om omgevingsvariabelen te benaderen in populaire talen:

Python

Python biedt het os.environ woordenboek om toegang te krijgen tot gedefinieerde omgevingsvariabelen:

import os

db = os.environ.get('DB_NAME')

print(db)We kunnen een variabele ophalen met os.environ.get(), wat None retourneert als deze niet gedefinieerd is. Of direct toegang krijgen via os.environ(), wat een KeyError zal opwerpen als het niet aanwezig is.

Aanvullende methoden zoals os.getenv() en os.environ.get() maken het specificeren van standaardwaarden mogelijk als deze niet zijn ingesteld.

JavaScript (Node.js)

In Node.js JavaScript code, omgevingsvariabelen zijn beschikbaar op het globale process.env object:

// Haal env var op

const db = process.env.DB_NAME;

console.log(db);Als niet gedefinieerd, zal process.env undefined bevatten. We kunnen ook standaardwaarden leveren zoals:

const db = process.env.DB_NAME || 'defaultdb';Ruby

Ruby-applicaties krijgen toegang tot omgevingsvariabelen via de ENV-hash:

# Toegang tot variabele

db = ENV['DB_NAME']

puts dbWe kunnen ook een standaardwaarde doorgeven als de gewenste sleutel niet bestaat:

db = ENV.fetch('DB_NAME', 'defaultdb')PHP

PHP biedt globale methoden getenv(), $_ENV en $_SERVER om toegang te krijgen tot omgevingsvariabelen:

// Haal omgevingsvariabele op

$db_name = getenv('DB_NAME');

// Of toegang tot $_ENV of $_SERVER arrays

$db_name = $_ENV['DB_NAME'];Afhankelijk van de variabele bron kunnen ze beschikbaar zijn in verschillende globals.

Java

In Java geeft de methode System.getenv() omgevingsvariabelen terug die kunnen worden benaderd:

String dbName = System.getenv("DB_NAME");Hierdoor heb je toegang tot variabelen die wereldwijd op systeemniveau in Java zijn gedefinieerd.

Voor nu enkele beste praktijken rondom hygiëne van omgevingsvariabelen.

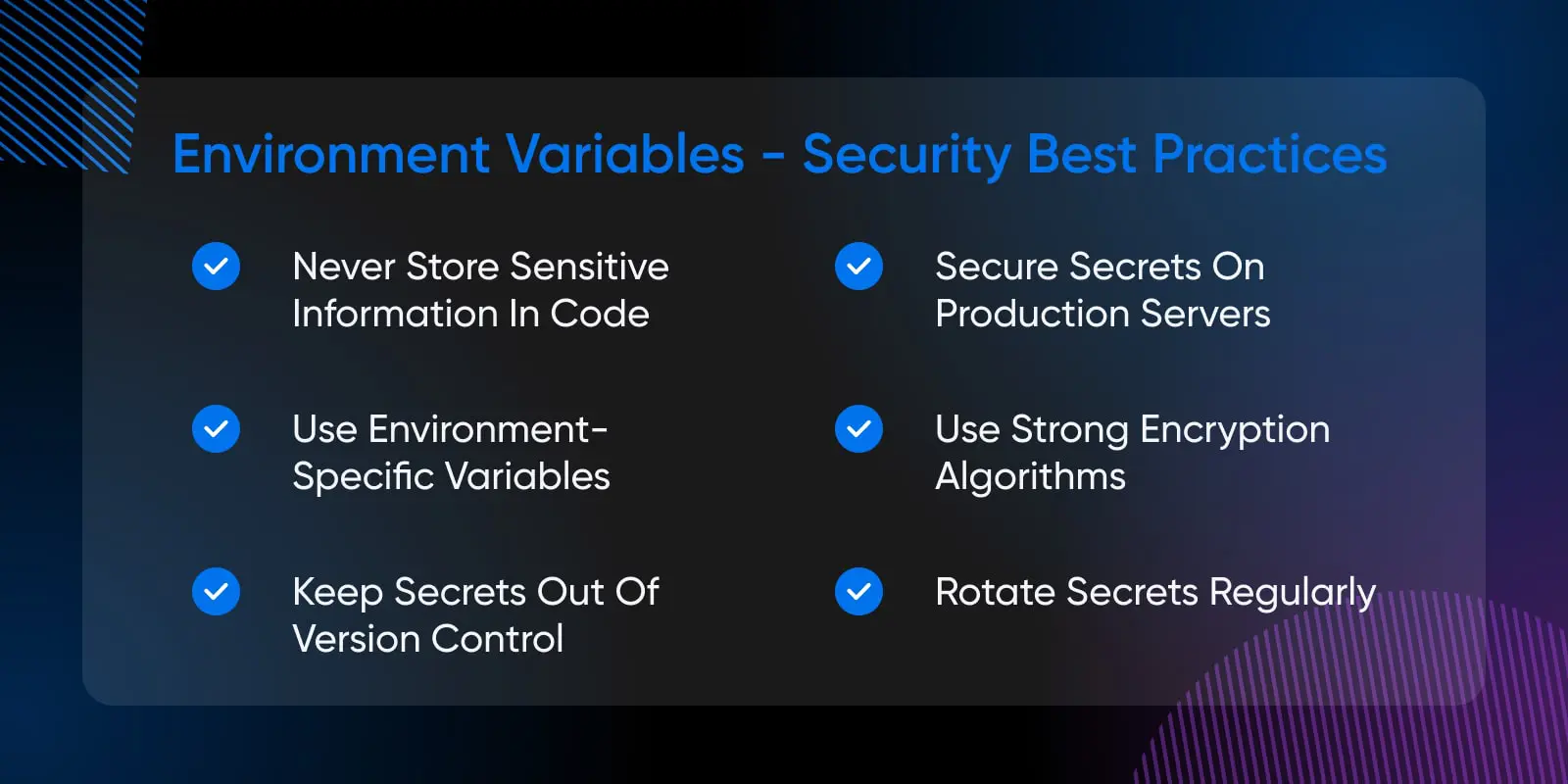

Gids Voor De Beveiliging Van Omgevingsvariabelen

Als het gaat om het veilig beheren van omgevingsvariabelen, moeten we verschillende beste praktijken in gedachten houden.

Bewaar Nooit Gevoelige Informatie In Code

Allereerst, bewaar nooit gevoelige informatie zoals wachtwoorden, API-sleutels of tokens direct in je code.

Het kan verleidelijk zijn om gewoon een databasewachtwoord of een encryptiesleutel in je broncode te hardcoderen voor snelle toegang, maar weersta die drang!

Als je per ongeluk die code naar een openbare repository op GitHub uploadt, zend je in feite je geheimen uit naar de hele wereld. Stel je voor dat een hacker toegang krijgt tot je productiedatabasegegevens alleen omdat ze in platte tekst in je codebase staan. Beangstigend idee, toch?

Gebruik in plaats daarvan altijd omgevingsvariabelen om gevoelige configuraties op te slaan. Bewaar je geheimen op een veilige plek zoals een .env-bestand of een geheimenbeheertool, en verwijs ernaar in je code via omgevingsvariabelen. Bijvoorbeeld, in plaats van zoiets te doen in je Python-code:

db_password = "supers3cr3tpassw0rd"Je zou dat wachtwoord opslaan in een omgevingsvariabele zoals dit:

# .env-bestand

DB_PASSWORD=supers3cr3tpassw0rdEn dan toegang krijgen tot het in je code zoals:

import os

db_password = os.environ.get('DB_PASSWORD')Zo blijven je geheimen veilig, zelfs als je broncode gecompromitteerd wordt. Omgevingsvariabelen fungeren als een veilige abstractielaag.

Gebruik Omgevingsspecifieke Variabelen

Een andere praktijk is het gebruik van verschillende omgevingsvariabelen voor elke applicatieomgeving, zoals ontwikkeling, staging en productie.

Je wilt niet per ongeluk verbinding maken met je productiedatabase tijdens het ontwikkelen op je lokale machine, alleen omdat je vergat een configuratievariabele bij te werken! Gebruik namespaces voor je omgevingsvariabelen voor elke omgeving:

# Ontwikkeling

DEV_API_KEY=abc123

DEV_DB_URL=localhost

# Productie

PROD_API_KEY=xyz789

PROD_DB_URL=proddb.amazonaws.comVerwijs vervolgens naar de juiste variabelen in je code, afhankelijk van de huidige omgeving. Veel frameworks zoals Rails bieden omgevingsspecifieke configuratiebestanden hiervoor.

Houd Geheimen Buiten Versiebeheer

Het is ook cruciaal om je .env en config bestanden met geheimen buiten versiebeheer te houden. Voeg .env toe aan je .gitignore zodat je het niet per ongeluk commit naar je repository.

Je kunt git-secrets gebruiken om te scannen op gevoelige informatie voor elke commit. Voor extra beveiliging, versleutel je geheimenbestand voordat je het opslaat. Hulpmiddelen zoals Ansible Vault en BlackBox kunnen hierbij helpen.

Beveiligde Geheimen Op Productieservers

Wanneer je omgevingsvariabelen beheert op je productieservers, vermijd ze dan in te stellen met behulp van opdrachtregelargumenten, die kunnen worden geïnspecteerd via de processtabel.

Gebruik in plaats daarvan de omgevingsbeheertools van je besturingssysteem of containerorkestratieplatform. Je kunt bijvoorbeeld Kubernetes Secrets gebruiken om geheimen veilig op te slaan en beschikbaar te stellen aan je applicatiepods.

Gebruik Sterke Encryptiealgoritmen

Gebruik robuuste en moderne versleutelingsalgoritmen bij het versleutelen van je geheimen, of ze nu onderweg zijn of worden opgeslagen. Vermijd verouderde algoritmen zoals DES of MD5, die bekende kwetsbaarheden hebben. Kies in plaats daarvan voor industriestandaard algoritmen zoals AES-256 voor symmetrische versleuteling en RSA-2048 of ECDSA voor asymmetrische versleuteling.

Wissel Geheimen Regelmatig

Draai je geheimen regelmatig, vooral als je vermoedt dat ze mogelijk gecompromitteerd zijn. Behandel geheimen zoals je een wachtwoord zou behandelen — vernieuw ze elke paar maanden. Een geheimenbeheertool zoals Hashicorp Vault of AWS Secrets Manager kan helpen dit proces te automatiseren.

Wees Voorzichtig Met Loggen En Foutenrapportage

Wees voorzichtig met loggen en foutenrapportage. Zorg ervoor dat je geen omgevingsvariabelen logt die gevoelige waarden bevatten. Als je een foutopsporingstool van derden gebruikt, configureer deze dan om gevoelige gegevens te zuiveren. Het laatste wat je wilt, is dat je geheimen verschijnen in een stacktrace op een dashboard voor uitzonderingsrapportage!

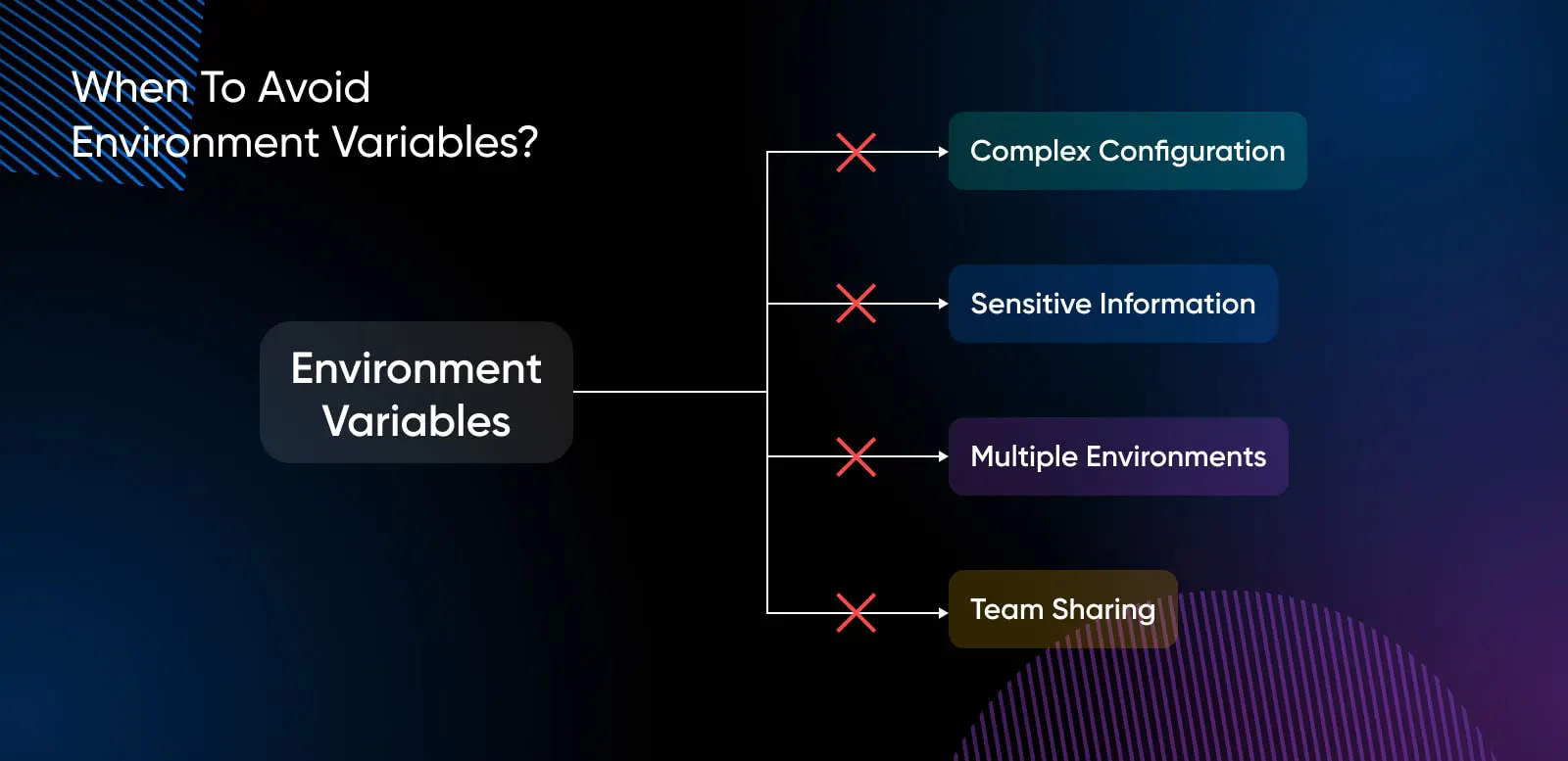

Wanneer Moet Je Omgevingsvariabelen Vermijden?

Er zijn verschillende gevallen waarbij omgevingsvariabelen vermeden moeten worden:

Beheren Van Complexe Configuratie

Het gebruiken van omgevingsvariabelen om de configuratie voor complexe softwaresystemen te beheren kan rommelig en foutgevoelig worden. Naarmate het aantal configuratieparameters groeit, eindig je met lange namen voor omgevingsvariabelen die onbedoeld kunnen botsen. Er is ook geen gemakkelijke manier om gerelateerde configuratiewaarden samen te organiseren.

In plaats van omgevingsvariabelen te gebruiken, overweeg om configuratiebestanden in een formaat zoals JSON of YAML te gebruiken. Deze stellen je in staat om:

- Groepeer gerelateerde configuratieparameters samen in een geneste structuur.

- Vermijd naamconflicten door config te encapsuleren in scopes en namespaces.

- Definieer aangepaste gegevenstypen in plaats van alleen strings.

- Bekijk en wijzig snel configuraties met behulp van een teksteditor.

Gevoelige Informatie Opslaan

Hoewel het eenvoudig lijkt om omgevingsvariabelen te gebruiken voor het invoegen van externe configuraties zoals API-sleutels, databasewachtwoorden, enz., kan dit beveiligingsproblemen veroorzaken.

Het probleem is dat omgevingsvariabelen globaal toegankelijk zijn in een proces. Dus, als er een exploit bestaat in een deel van je applicatie, kan het geheimen die opgeslagen zijn in omgevingsvariabelen in gevaar brengen.

Een veiligere aanpak is het gebruik van een geheimebeheerservice die de codering en toegangscontrole afhandelt. Deze diensten maken het mogelijk om gevoelige gegevens extern op te slaan en bieden SDK’s voor het ophalen van applicatiewaarden.

Dus, overweeg het gebruik van een specifieke geheimenbeheeroplossing in plaats van omgevingsvariabelen voor inloggegevens en privésleutels. Dit vermindert het risico dat gevoelige gegevens per ongeluk worden blootgesteld door exploits of onbedoeld loggen.

Werken Met Meerdere Omgevingen

Het beheren van omgevingsvariabelen kan lastig worden naarmate applicaties groeien en worden geïmplementeerd in meerdere omgevingen (dev, staging, prod). Je kunt gefragmenteerde configuratiegegevens verspreid hebben over verschillende bash-scripts, deploymenttools, enz.

Een configuratiebeheeroplossing helpt om alle omgevingsspecifieke instellingen te consolideren op een centrale plek. Dit kunnen bestanden in een repository zijn, een speciale configuratieserver, of geïntegreerd met je CI/CD-pipelines.

Als het doel is om dubbele omgevingsvariabelen te vermijden, is een enkele bron van waarheid voor configuraties logischer.

Configuratie Delen Over Teams

Omdat omgevingsvariabelen lokaal per proces worden geladen, wordt het delen en synchroniseren van configuratiegegevens tussen verschillende teams die aan dezelfde applicatie of dienstensuite werken erg moeilijk.

Elk team kan zijn eigen kopie van configuratiewaarden in verschillende bash-scripts, deployment-manifesten, enz. bijhouden. Deze gedecentraliseerde configuratie leidt tot het volgende:

- Configuratieverschillen: Zonder een enkele bron van waarheid is het gemakkelijk voor de configuratie om inconsistent te worden over omgevingen heen omdat verschillende teams onafhankelijke wijzigingen maken.

- Gebrek aan zichtbaarheid: Er is geen gecentraliseerde manier om de gehele configuratiestatus over alle diensten te bekijken, te zoeken en te analyseren. Dit maakt het uiterst moeilijk om te begrijpen hoe een dienst is geconfigureerd.

- Audituitdagingen: Wijzigingen aan omgevingsvariabelen worden niet op een standaard manier bijgehouden, wat het moeilijk maakt om te controleren wie wat heeft gewijzigd en wanneer.

- Testmoeilijkheden: Zonder een manier om eenvoudig een snapshot te maken en configuratie te delen, wordt het enorm lastig om consistente omgevingen voor ontwikkeling en testen te garanderen.

In plaats van deze gefragmenteerde aanpak zorgt een gecentraliseerde configuratieoplossing ervoor dat teams de configuratie kunnen beheren vanaf een enkel platform of repository.

Bouw Je Apps Met Omgevingsvariabelen Voor De Lange Termijn

Naarmate je applicatie groeit, overweeg hoe je mogelijk geavanceerdere manieren nodig hebt om de configuratie-instellingen te beheren.

Wat nu eenvoudig lijkt, kan later ingewikkelder worden. Je zult waarschijnlijk betere manieren nodig hebben om toegang te beheren, teaminstellingen te delen, alles duidelijk te organiseren en configuraties soepel bij te werken.

Box jezelf niet in door vanaf het begin alleen maar omgevingsvariabelen te gebruiken. Je wilt plannen hoe je configuraties gaat beheren naarmate je behoeften toenemen.

Terwijl omgevingsvariabelen geweldig zijn voor het omgaan met omgevingsgerichte gegevens zoals inloggegevens, databasenamen, lokale IP’s, enzovoort, wil je een systeem creëren dat solide principes volgt zoals beveiliging, deelbaarheid, organisatie en het vermogen om snel aan veranderingen aan te passen.

De alternatieven die we hebben besproken, zoals het gebruik van een speciaal configuratiebestand of dienst, hebben waardevolle functies die overeenkomen met die principes. Dat zal je helpen om snel te blijven bewegen zonder vertraagd te worden.