Les violations de données ne sont plus rares — elles font simplement partie du bruit de fond qui sous-tend notre monde numérique.

Il y a des chances que tu aies déjà été pris dans le réseau compliqué de l’un d’eux.

Peut-être as-tu même reçu un email d’une entreprise t’informant que tes données étaient exposées. Et même si ce n’était pas le cas, cela ne signifie pas que tu as été épargné. Cela signifie juste que personne ne te l’a dit.

Même si tu es très prudent en ligne, tes informations peuvent quand même se retrouver entre de mauvaises mains, mais tu n’es pas impuissant.

Tu peux te protéger dès maintenant.

Comprends comment les violations de données affectent les gens aujourd’hui, apprends quels détails personnels tu devrais te concentrer à protéger, et suis nos étapes pour sécuriser tes données contre les compromissions.

Tout est ci-dessous.

L’Impact des Violations de Données Aujourd’hui

Une violation de données se produit lorsque quelqu’un de malveillant (généralement appelé un « acteur malveillant ») obtient un accès non autorisé à des informations sensibles auxquelles il ne devrait pas avoir accès. Il y parvient par piratage ou en trouvant une « porte dérobée » dans un système de stockage de données moins sécurisé.

Les violations de données peuvent conduire au vol d’identité, à la création frauduleuse de comptes à votre nom, à la prise de contrôle de comptes et à des menaces de rançon. Les pirates peuvent voler des informations financières ou utiliser vos données personnelles pour mener des arnaques de phishing, où ils créent des emails qui semblent convaincants pour vous tromper, toi ou quelqu’un que tu connais, afin de te faire perdre de l’argent ou des détails sensibles.

Les conséquences d’une violation de données peuvent inclure la perte d’argent, des dommages à ton score de crédit, un préjudice à ta réputation, et la tâche redoutable de reconstruire tes comptes numériques à partir de zéro.

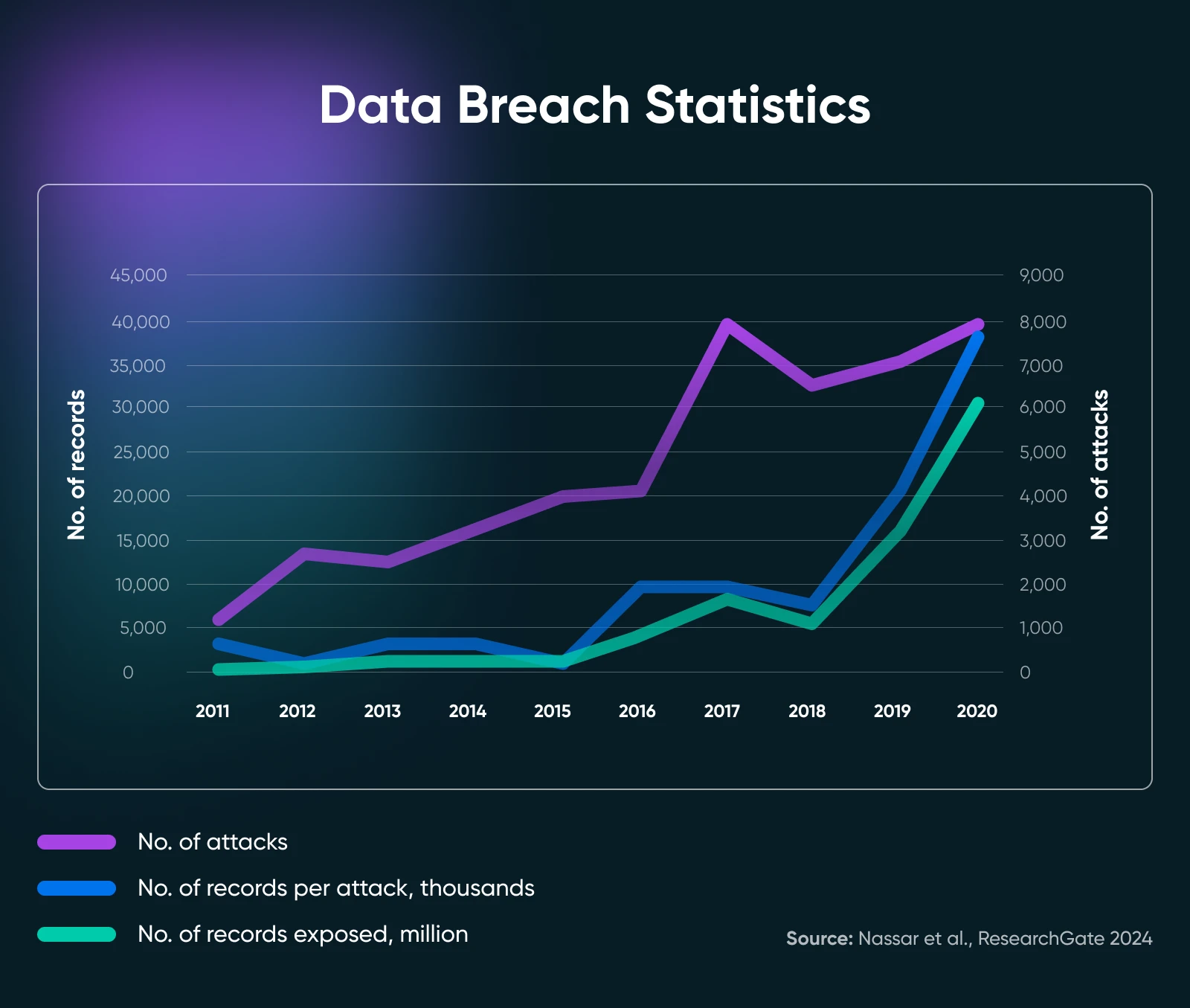

À mesure que davantage de nos données personnelles sont stockées en ligne et que les technologies alimentées par l’IA facilitent la création de programmes malveillants de collecte de données, ces violations deviennent plus puissantes et plus fréquentes!

Une violation de données n’est pas juste un concept abstrait qui arrive aux grandes entreprises et aux personnes ayant beaucoup de biens à piller.

Même si tu n’en as pas conscience, il est probable que quelqu’un ait manipulé tes informations personnelles.

Prends, par exemple, l’attaque cybernétique de 2024 sur la massive entreprise de traitement des paiements de santé Change Healthcare, qualifiée de “l’incident le plus significatif et conséquent de ce type contre le système de santé [américain] dans l’histoire” par Rick Pollack, Président et PDG de l’American Hospital Association.

Le groupe de pirates a volé ces données pour exiger une rançon, ce qui a retardé les soins médicaux pour des millions de personnes et mis en danger la fermeture de nombreuses petites pratiques médicales en raison de la perte de revenus.

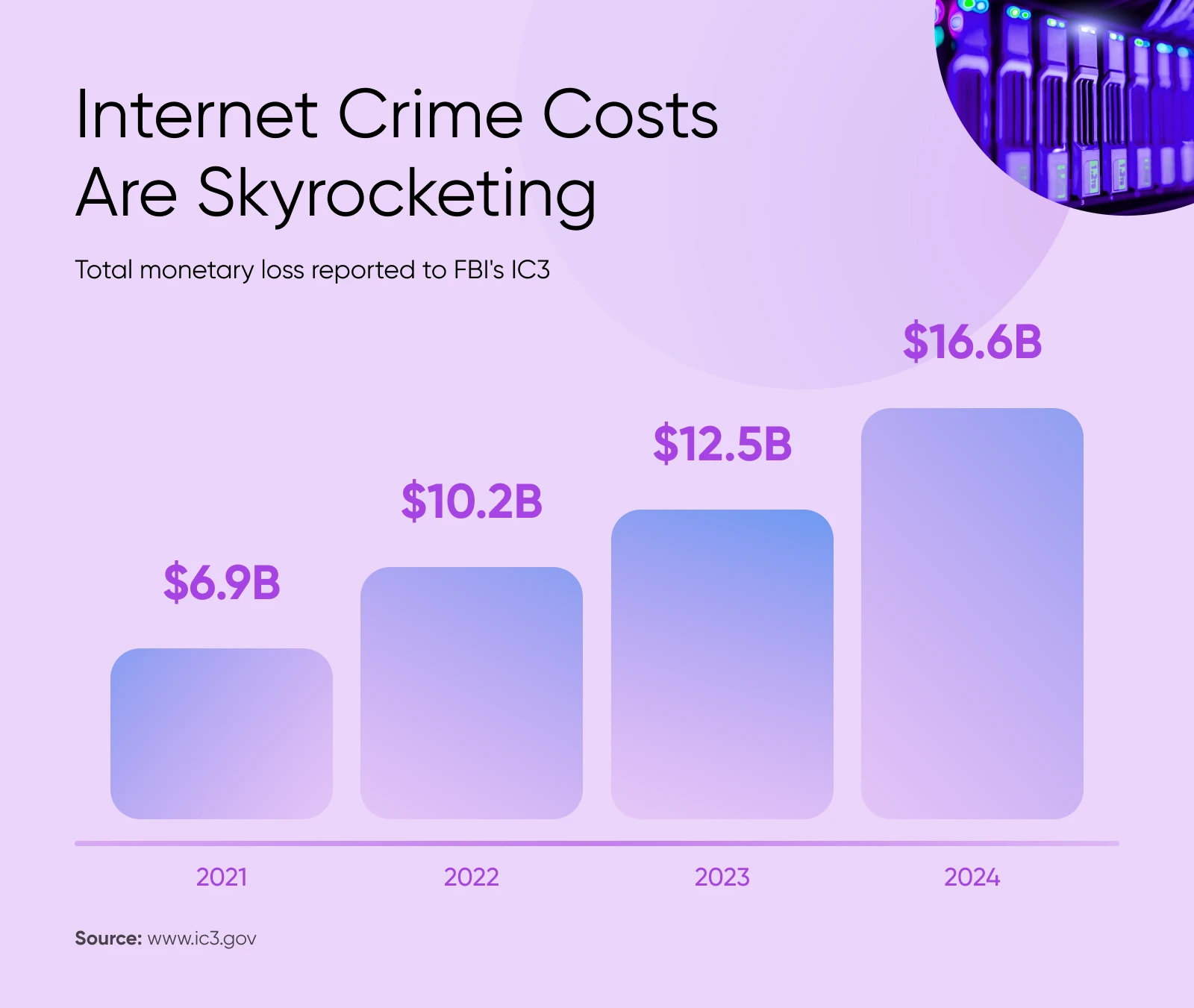

Selon le Centre de plaintes pour crimes sur Internet (IC3) du FBI, où des centaines de milliers de personnes documentent chaque année des cybercrimes, les violations de données étaient l’une des principales plaintes en 2024. Et le montant total des pertes monétaires dues aux crimes sur Internet continue de croître de manière exponentielle.

Quelles Données Personnelles Dois-Je Protéger ?

Chaque fois que tu utilises une application, visites un site web, ou même postes sur les réseaux sociaux, tu partages probablement de petits morceaux d’informations personnelles qui doivent être protégés.

Cela peut inclure des choses comme…

- Ton nom complet

- Tes mots de passe

- Ton numéro de sécurité sociale

- Ta date de naissance

- Ta localisation

- Tes informations médicales

- Tes relations

- Ton historique internet

- Les détails de ton appareil

- Tes habitudes de navigation

Comment cela se produit-il ?

Souvent, tu partages des informations comme celles-ci lorsque tu crées un compte en ligne ou effectues un paiement. De plus, de nombreuses entreprises collectent ces données à l’aide de cookies et de traceurs pour fournir en retour de la publicité et des expériences personnalisées.

16 Façons De Protéger Tes Données Personnelles Sur Internet

Peu importe que tu aies partagé des informations intentionnellement ou qu’elles aient été collectées discrètement en arrière-plan par les outils que tu utilises, voici 16 conseils que tu devrais mettre en œuvre dès maintenant pour protéger tes données personnelles du mieux que tu peux.

Limite Ce Que Tu Partages

Un bon point de départ est de faire attention aux informations que tu mets en ligne. Partage uniquement les informations personnelles nécessaires.

Moins tu rends de données publiques, plus il est difficile pour les pirates et les courtiers de données de t’exploiter.

Développe Différentes Identités Pour Une Utilisation En Ligne

Envisage de partager différentes quantités ou types d’informations selon ce que tu fais en ligne.

Alors que ta banque doit connaître beaucoup d’informations sur toi, est-ce qu’un site de réseaux sociaux a vraiment besoin de ton nom complet, de ton adresse email et de ta date de naissance ?

Créer quelques personnages avec des degrés de détail et de précision variés peut t’aider à limiter la quantité d’informations sensibles que tu partages et à mieux contrôler quels sites obtiennent une représentation de ton identité complète.

Évaluer Chaque Nouveau Compte

Parfois, tu peux presque voir une violation de données arriver lorsque tu considères les pratiques, les origines et le modèle d’affaires d’une entreprise.

Toutes les applications et plateformes ne gèrent pas les données de manière responsable. Détermine combien tu fais confiance à un nouveau service pour lequel tu t’inscris avec ces conseils :

- Recherche des avis d’utilisateurs dans l’app store, sur Reddit et sur YouTube.

- Consulte la politique de confidentialité. Elle doit être facile à trouver, claire et inclure les coordonnées de l’entreprise.

- Réfléchis à la manière dont la plateforme génère des revenus. Si c’est gratuit, que vendent-ils (tes coordonnées, tes données comportementales, etc.) pour réaliser un profit?

- Considère la zone d’origine. Les entreprises hors de ton état ou pays peuvent avoir des réglementations de sécurité laxistes.

- L’URL dans la barre d’adresse contient-elle “https” et une icône de verrou? Cela garantit que son certificat TLS est à jour, le rendant plus susceptible d’être sécurisé et légitime.

- Remarques-tu une augmentation soudaine de spam? Cela pourrait être lié aux informations que tu as récemment partagées avec une nouvelle plateforme.

Connais Ton Ennemi

Reste informé sur les types d’organisations et de personnes qui collectent des données, sur la manière dont elles les utilisent actuellement pour réaliser des escroqueries, et sur les meilleures pratiques recommandées par les professionnels de la sécurité.

Utilise un VPN en public

Le Wi-Fi public est notoirement vulnérable aux pirates. Un VPN est un service auquel tu peux t’abonner qui chiffre ta connexion internet, gardant tes données sécurisées même lorsque ta connexion est moins privée.

Assure-toi de l’utiliser sur tous les appareils lorsque tu accèdes à des réseaux publics !

N’ignore Pas Ces Rappels De Mise À Jour

Bien sûr, il est facile de simplement cliquer pour faire disparaître ces petites fenêtres de mise à jour de sécurité qui apparaissent toujours lorsque tu es juste au milieu de quelque chose. Résiste à la tentation !

Installe les mises à jour pour tes systèmes d’exploitation, applications et appareils promptement pour te protéger contre les dernières menaces. Ces mises à jour ne concernent pas toujours l’implémentation de nouvelles fonctionnalités intéressantes ; elles incluent souvent aussi des correctifs de sécurité cruciaux.

Si ton appareil dispose d’un réglage pour automatiser le processus de mise à jour, nous recommandons de l’activer pour que tu n’aies même pas la chance d’oublier.

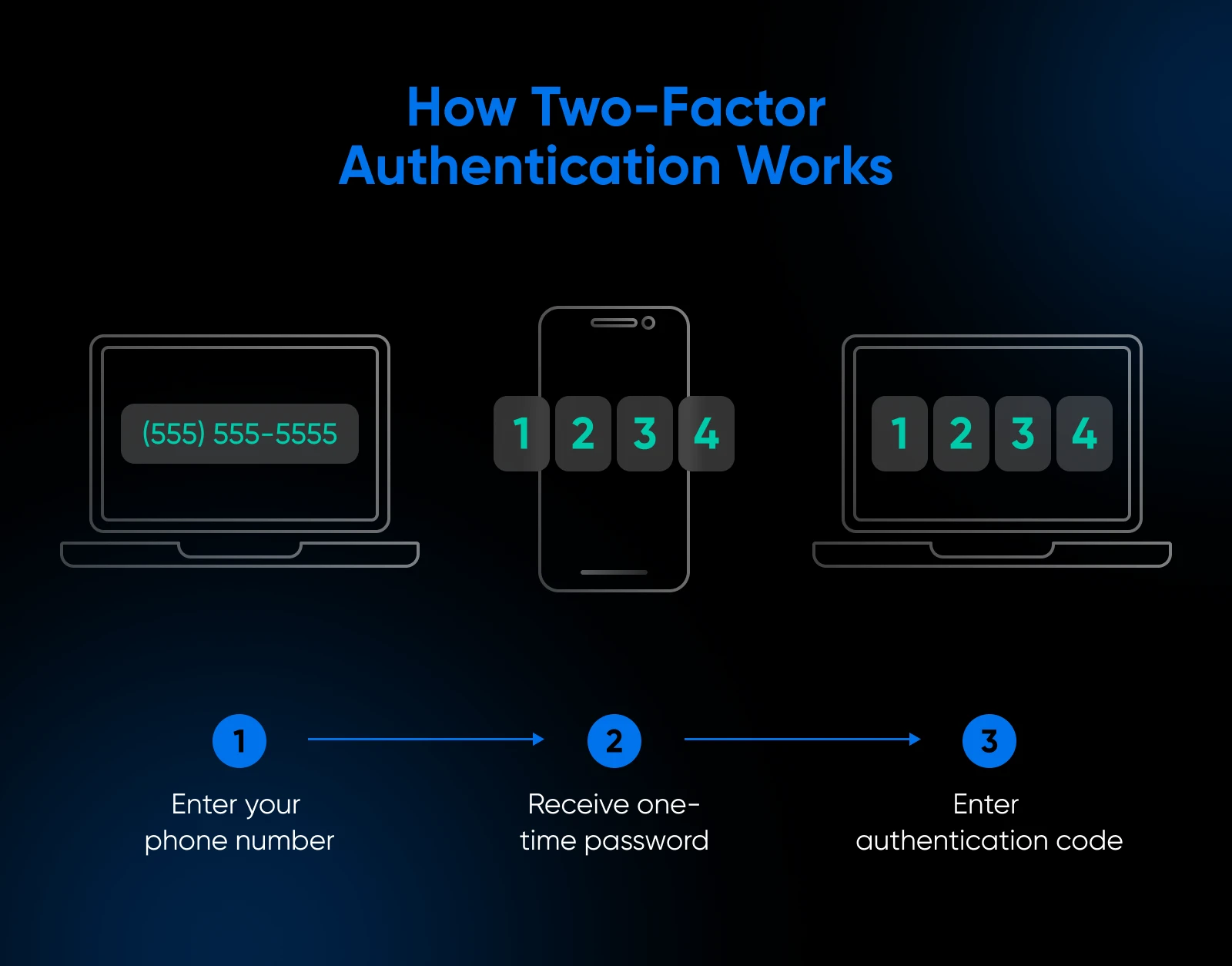

Configurer 2FA

L’authentification à deux facteurs (2FA) ajoute une couche supplémentaire de sécurité en exigeant un code ou une vérification envoyée à un autre compte ou appareil — en plus de ton mot de passe.

Même si quelqu’un vole ton mot de passe, il ne peut pas accéder à ton compte sans le second facteur. À part les mots de passe forts, le 2FA est l’un des moyens les plus simples et les meilleurs pour montrer aux pirates que tu n’es pas une cible facile.

Limite L’Accès Des Grandes Entreprises Technologiques À Ta Vie

Il n’est probablement pas surprenant qu’Amazon collecte une énorme quantité de données sur tes habitudes d’achat. La seule façon de totalement échapper à son suivi est d’arrêter complètement de faire tes achats là-bas, mais tu peux quand même prendre des mesures pour réduire la manière dont tes données sont utilisées.

Par exemple, tu peux empêcher Amazon d’utiliser tes données pour des publicités personnalisées. Et si tu utilises le service Alexa ou tout appareil appartenant à Amazon (comme Kindle), tu peux modifier le type d’informations que ceux-ci collectent.

Cet article rend le processus facile.

Cliquez Avec Discernement

Évite de cliquer sur des pop-ups, textes, liens et pièces jointes — ou quoi que ce soit que tu ne reconnais pas, que tu n’attendais pas, ou qui provient d’une source douteuse.

Les arnaques de phishing t’envoient souvent des choses sur lesquelles cliquer qui collectent des informations en arrière-plan, ou te dirigent ailleurs où ils essaieront de les recueillir de toi volontairement. Avec la prévalence de ce type d’attaques en augmentation, réfléchis bien avant d’interagir avec quoi que ce soit qui t’est envoyé numériquement.

Considère Ton Navigateur

Beaucoup d’entre nous se contentent simplement du navigateur installé par défaut sur nos appareils. Cependant, une autre manière de contourner les violations de données consiste à utiliser un navigateur axé sur la confidentialité. Firefox est une option populaire réputée pour sa collecte minimale de données. D’autres options incluent Brave et DuckDuckGo.

Ensuite, assure-toi de vider régulièrement tes données de navigation, y compris les cookies, les fichiers en cache et les permissions enregistrées. Et vérifie tes permissions pour désactiver l’accès à ta localisation, à ta caméra et à ton microphone. Tu pourras les réactiver manuellement si nécessaire.

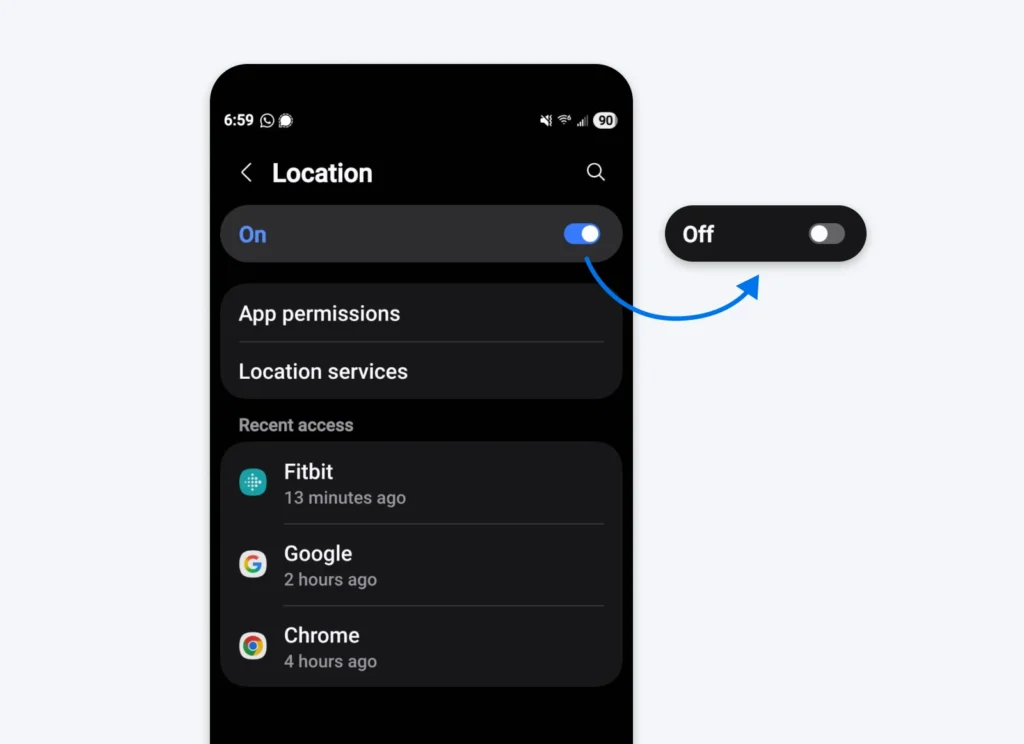

Arrête De Partager Ta Localisation Partout

De nombreuses applications mobiles partagent tes données de localisation directement avec des tiers ou dans des enchères où les informations peuvent être achetées pour de la publicité. Si cela n’était pas assez effrayant, les courtiers en données le savent. Ils participent à ces enchères et font des offres inférieures juste pour sécuriser des informations de localisation générales sans même les payer.

Évite cela en désactivant le partage de localisation sur tous tes appareils et sur chaque application que tu as téléchargée. Tu peux réactiver cette fonction sélectivement si nécessaire.

Devenir Plus Sombre en Ligne

Les comptes de médias sociaux sont une source majeure de collecte de données personnelles. Ajuste tes paramètres de profil pour rester aussi privé que possible, et sois conscient que toute information que tu choisis de partager pourrait tomber entre des mains inconnues.

Évite d’interagir avec des messages de personnes que tu ne connais pas ou en qui tu n’as pas confiance. Et n’hésite pas à utiliser les boutons de blocage et de signalement si quelque chose te semble louche !

Arrêtez Le Suivi Sur Ses Traces

La plupart des sites web utilisent des codes de suivi cachés (alias cookies) qui collectent des données sur ton activité. Bloquer ces cookies peut empêcher tes informations de parvenir aux annonceurs, courtiers en données et escrocs.

Ce guide te mettra sur la voie pour bloquer les cookies sur certains des navigateurs les plus populaires.

Tu peux aussi renforcer la protection avec des extensions de navigateur axées sur la confidentialité qui bloquent automatiquement les traceurs. Parmi les options populaires, on trouve Privacy Badger et uBlock.

Efface Tes Informations D’Internet

As-tu déjà simplement recherché ton nom, ou n’importe quel nom, et été choqué par toutes les informations que tu peux trouver ?

Les sites qui apparaissent dans ces recherches — par exemple, Intelius, Spokeo et BeenVerified — sont tous des courtiers en données qui collectent des informations personnelles et facilitent grandement l’accès aux escrocs et aux spammeurs.

Heureusement, tu peux soumettre des demandes d’exclusion pour réduire ta visibilité sur ces sites. Mais n’oublie pas de vérifier périodiquement. Tes données peuvent être ajoutées à nouveau à ces sources car elles continuent de parcourir le web pour compiler des profils sur les individus.

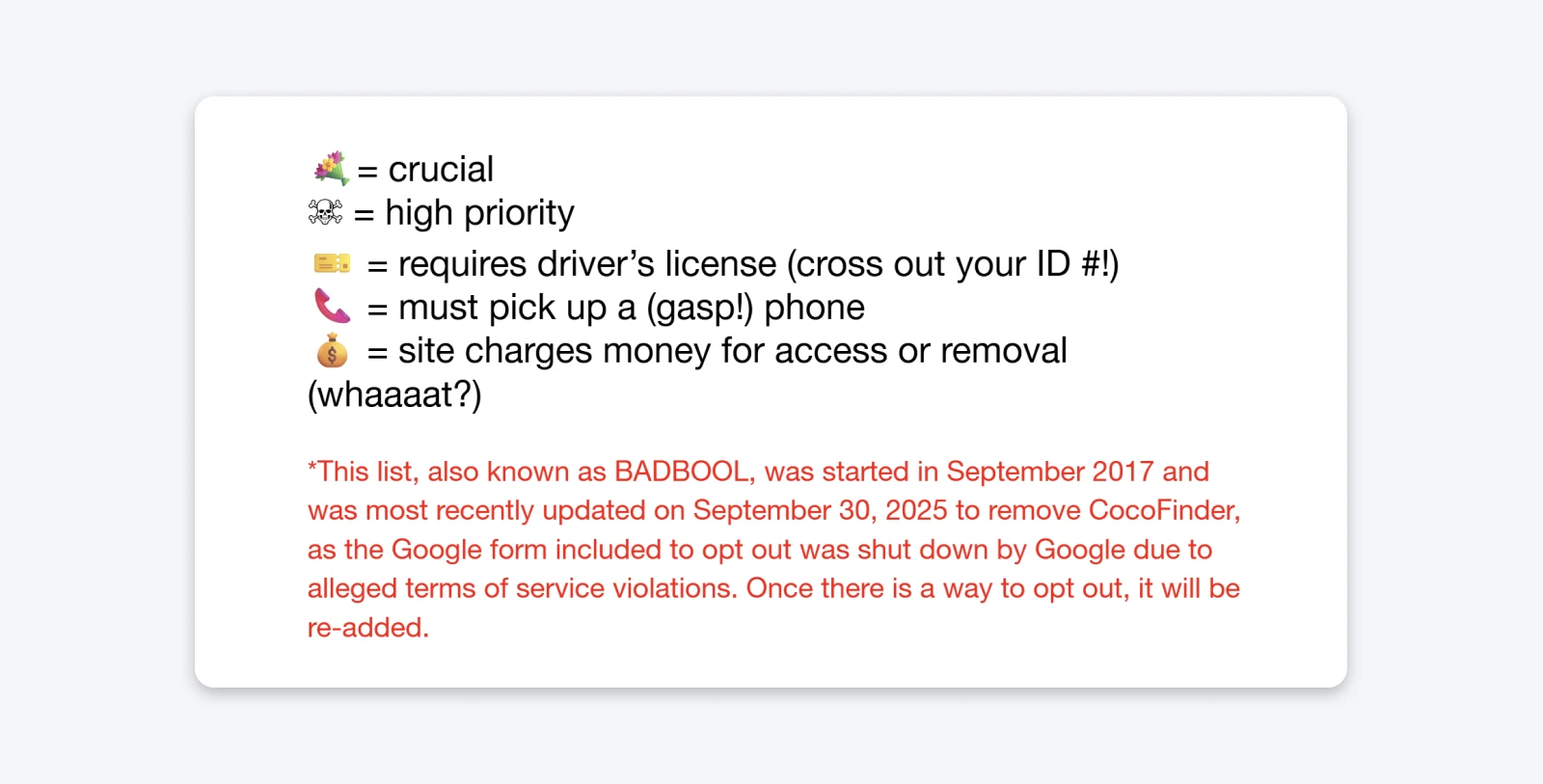

Découvre la liste nommée de façon hilarante Big Ass Data Broker Opt-Out List pour prioriser la manière dont tu abordes ce projet.

Nettoie Tes Apps et Comptes

Celle-ci est simple : Supprime les applications et les comptes que tu n’utilises plus. Les comptes abandonnés que personne ne vérifie et les mises à jour de sécurité non terminées sont des cibles privilégiées pour les pirates.

Pour identifier des profils longtemps oubliés, consulte ce que tu as enregistré dans ton gestionnaire de mots de passe. Tu peux également rechercher dans ta boîte de réception email des phrases comme « nouveau compte », « nouveau mot de passe » ou « bienvenue », pour trouver des comptes anciens ou oubliés.

Souviens-toi, supprimer une application de ton téléphone ou de ton ordinateur ne supprime généralement pas ton compte ! Fais un effort supplémentaire et nettoie ces comptes pour réduire la quantité d’informations personnelles qui flottent à l’extérieur, juste à attendre d’être récupérées.

N’oublie Pas Les Autres Appareils Connectés

Enfin, les consoles de jeu, les haut-parleurs intelligents et même les appareils électroménagers comme votre réfrigérateur peuvent collecter des données sensibles s’ils sont connectés à internet.

Examine les paramètres de confidentialité sur tous les éléments ci-dessus dans ton domicile, et limite le partage et la collecte de données inutiles.

Que Faire Lorsque Tes Données Sont Compromises

Aujourd’hui, les violations de données ne sont plus une question de si — elles sont pratiquement une question de quand.

Savoir réagir rapidement en suivant ces astuces peut protéger tes finances, ton identité et ta vie numérique.

Évalue le Risque Réel

La première étape consiste à comprendre quelles informations ont été exposées. Toutes les violations ne sont pas également dangereuses.

Par exemple, si seulement ton nom et ton email ont été volés, tu pourrais juste voir plus de spam.

Mais si des données sensibles comme ton numéro de sécurité sociale ou les identifiants de connexion à ton institution financière étaient compromis, le risque de vol d’identité et de fraude explose.

Les notifications des entreprises t’informent souvent précisément de ce qui a été affecté. Tu peux utiliser ces informations pour décider combien des conseils suivants tu souhaites appliquer.

Configurer Les Alertes de Fraude Sur Ton Crédit

Tu peux demander une alerte de fraude auprès de l’une des trois principales agences de crédit (Experian, TransUnion et Equifax).

Cette alerte prévient les prêteurs que tu pourrais être victime d’un vol d’identité, donc ils devraient prendre des mesures supplémentaires pour confirmer que tu es bien qui tu prétends être avant d’approuver tout crédit à ton nom.

Lorsque tu actives une alerte avec un bureau, elle s’applique automatiquement aux trois. Les alertes standard durent un an, avec la possibilité de renouvellement.

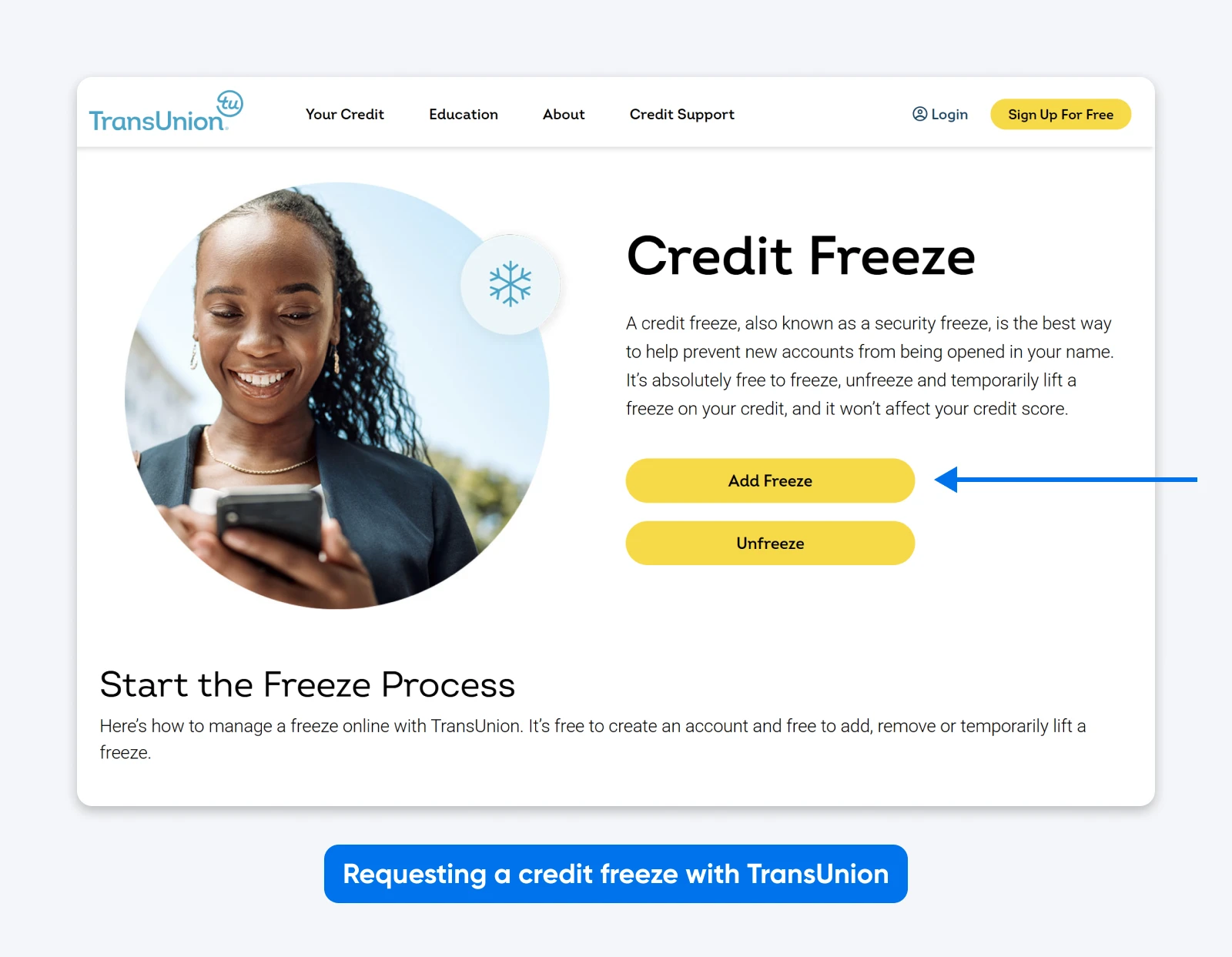

Gèle Ton Crédit

Geler tes rapports de crédit individuellement auprès de chaque bureau de crédit empêche quiconque d’accéder à ton dossier de crédit pour ouvrir de nouveaux comptes.

Bien qu’un gel offre une excellente protection, il peut, bien sûr, compliquer les demandes de crédit légitimes. Si tu dois faire quelque chose comme demander un prêt ou ouvrir une carte de crédit pendant cette période, tu peux lever temporairement le gel.

Engage Un Service De Suppression De Données

Des services spécialisés peuvent rechercher sur le web sombre des informations personnelles volées et tenter de les supprimer. Le web sombre est décentralisé et anonyme, rendant la suppression manuelle presque impossible pour la plupart des gens — d’où l’existence de services payants comme celui-ci.

Bien que ces services ne soient pas parfaits, ils peuvent considérablement réduire la quantité d’informations personnelles que tu as en circulation, réduisant ainsi ton risque de fraude ou de phishing.

Certains de ces services se concentrent uniquement sur le web classique ou les courtiers en données, alors assure-toi de choisir un service qui couvre le web sombre si les informations sensibles ou précieuses ont été compromises.

Appel Aux Courtiers De Données Légitimes

En dehors du dark web, tes informations sont le plus souvent en danger lorsqu’elles sont collectées et vendues par des courtiers de données.

Tu peux soumettre personnellement des demandes à ces courtiers pour supprimer et ne pas vendre tes données, ou tu peux utiliser un service spécialisé de suppression de données pour t’aider à gérer cela.

La conformité à ta demande dépendra des lois locales du courtier de données, mais cette étape peut tout de même limiter l’exposition de tes données et rendre plus difficile l’accès à tes informations par les escrocs.

Cet article couvre quelques bons choix de fournisseurs de services de suppression de données qui scannent le dark web, les courtiers de données et au-delà.

Surveille Attentivement Tes Applications de Paiement

Les applications de paiement numérique telles que Cash App, Venmo et Zelle ont souvent une sécurité plus faible que les banques et les sociétés de cartes de crédit. Donc, si tes données ont été consultées quelque part, de nombreux criminels se précipiteront sur ces plateformes pour voir s’ils peuvent y pénétrer.

Reste vigilant face à toute utilisation malveillante en activant les alertes de transaction afin d’être immédiatement notifié de toute activité.

Signale les transactions non autorisées dès que possible. Les escrocs testent souvent si tu fais attention en effectuant d’abord de très petites transactions. Si tu détectes rapidement des dépenses frauduleuses, de nombreuses plateformes de paiement te rembourseront même.

De plus, assure-toi que le 2FA et les autres mesures de sécurité disponibles sont activés dans ces applications.

Mets À Jour Tous Tes Mots De Passe

Après une violation de données, l’une des étapes les plus importantes est de changer tes mots de passe.

Certaines personnes recommanderaient de mettre à jour uniquement les comptes affectés, mais nous dirions que c’est le bon moment pour tout mettre à jour — surtout si tu as réutilisé des mots de passe. Si les pirates accèdent à un seul compte, ils essaient souvent les mêmes identifiants sur d’autres.

C’est le moment de créer des mots de passe forts et uniques pour chaque compte en ligne. Évite absolument d’utiliser le même mot de passe ou des mots de passe similaires sur plusieurs sites.

Tu as peur de ne pas pouvoir tous les retenir ? Envisage d’utiliser un gestionnaire de mots de passe pour générer et stocker des mots de passe complexes en toute sécurité. Ensuite, tout ce que tu as à faire est de te souvenir de la manière de te connecter à ce site.

Si tu ne sais pas par où commencer, concentre-toi d’abord sur les comptes qui contiennent beaucoup d’informations sensibles, comme l’email et les opérations bancaires.

Reste Vif !

Après une violation de données, les pirates utilisent souvent les informations pour lancer des attaques de phishing ciblées.

Ils peuvent se faire passer pour des sources légitimes telles que ta banque, des agences gouvernementales, ou même des amis pour te tromper et te faire partager des informations plus sensibles.

Fais attention à ces signes courants de hameçonnage :

- Des messages urgents te pressant d’agir immédiatement

- Des adresses email et un langage qui paraissent inhabituels, même si c’est juste légèrement décalé

- Pièces jointes inattendues

- Des demandes d’informations sensibles ou de détails que le demandeur devrait déjà connaître, comme des numéros de compte, des adresses et des noms

FAQ Sur Les Violations De Données

Qu’est-ce qu’une violation de données ?

Une violation de données se produit lorsque des parties non autorisées accèdent à des informations sensibles, telles que des mots de passe, des données financières ou des détails personnels.

Comment savoir si j’ai été affecté par une violation de données ?

Attends-toi à recevoir une notification si une entreprise découvre que tes informations ont été collectées lors d’une récente cyberattaque. Cependant, cela n’est pas infaillible. Tes données pourraient encore être compromises sans que tu le saches.

Quelles informations personnelles sont les plus à risque lors d’une violation de données ?

Les informations couramment ciblées incluent les mots de passe, les numéros de sécurité sociale, les données de carte de crédit, les dossiers médicaux, et les données comportementales telles que l’historique de navigation et d’achat.

Que dois-je faire immédiatement après une violation de données ?

Évalue le type de données exposées pour comprendre à quel point tu dois nettoyer minutieusement, mettre à jour les mots de passe, activer la double authentification, configurer des alertes de fraude et/ou des blocages de crédit, envisager des services de suppression de données et surveiller continuellement les comptes pour détecter toute activité suspecte.

Reste en Sécurité Là-bas

Les violations de données sont inévitables dans le monde numérique d’aujourd’hui, mais cela ne signifie pas que tu es sans pouvoir.

En comprenant quelles informations personnelles sont exposées à des risques de sécurité et en prenant des mesures proactives — comme contrôler ton empreinte en ligne, utiliser des pratiques de sécurité robustes et réagir rapidement après une violation — tu peux réduire ton exposition et te protéger contre les pires conséquences.