Las violaciones de datos ya no son algo raro, sino que forman parte del ruido de fondo que subyace a nuestro mundo digital.

Es probable que ya te hayas visto envuelto en la complicada red de una de ellas.

Quizás incluso hayas recibido un correo electrónico de una empresa diciendo que tus datos han sido expuestos. Y aunque no lo hayas recibido, eso no significa que te hayas librado. Solo significa que nadie te lo ha dicho.

Aunque seas muy cuidadoso en Internet, tu información puede acabar en manos equivocadas, así que no estás indefenso.

Puedes protegerte ahora mismo.

Comprende cómo afectan las violaciones de datos a las personas hoy en día, aprende qué datos personales debes proteger y sigue nuestros pasos para proteger tus datos y evitar que se vean comprometidos.

Todo esto lo encontrarás a continuación.

El Impacto de las Violaciones de Datos Hoy en Día

Una filtración de datos se produce cuando alguien malintencionado (normalmente denominado “malhechor”) obtiene acceso no autorizado a información confidencial a la que no debería tener acceso. Lo hacen mediante piratería informática o encontrando una “puerta trasera” en un sistema de almacenamiento de datos poco seguro.

Las violaciones de datos pueden dar lugar al robo de identidad, la creación fraudulenta de cuentas a tu nombre, la apropiación de cuentas y amenazas de rescate. Los piratas informáticos pueden robar información financiera o utilizar tus datos personales para llevar a cabo estafas de phishing, en las que crean correos electrónicos que parecen convincentemente reales para engañarte a ti o a alguien que conoces y que le entregues dinero o datos confidenciales.

Las consecuencias de una filtración de datos pueden incluir la pérdida de dinero, daños a su puntuación crediticia, daños a su reputación y la abrumadora tarea de reconstruir tus cuentas digitales desde cero.

A medida que más datos personales se almacenan en línea y la tecnología impulsada por la inteligencia artificial facilita la creación de programas maliciosos de recolección de datos, estas violaciones se están volviendo más poderosas y frecuentes.

Una filtración de datos no es solo un concepto abstracto que les ocurre a las grandes empresas y a las personas con grandes cantidades de activos que robar.

Aunque no seas consciente de ello, es probable que hayas sido víctima de alguien que ha manipulado tu información personal.

Tomemos, por ejemplo, el ciberataque de 2024 contra la gran empresa de procesamiento de pagos sanitarios Change Healthcare, calificado como «el incidente más significativo y trascendental de este tipo contra el sistema sanitario [estadounidense] en la historia» por Rick Pollack, presidente y director ejecutivo de la Asociación Americana de Hospitales.

El grupo de hackers robó estos datos para pedir un rescate por ellos, lo que retrasó la atención médica de millones de personas y puso en peligro el cierre de muchas consultas médicas pequeñas debido a la pérdida de ingresos.

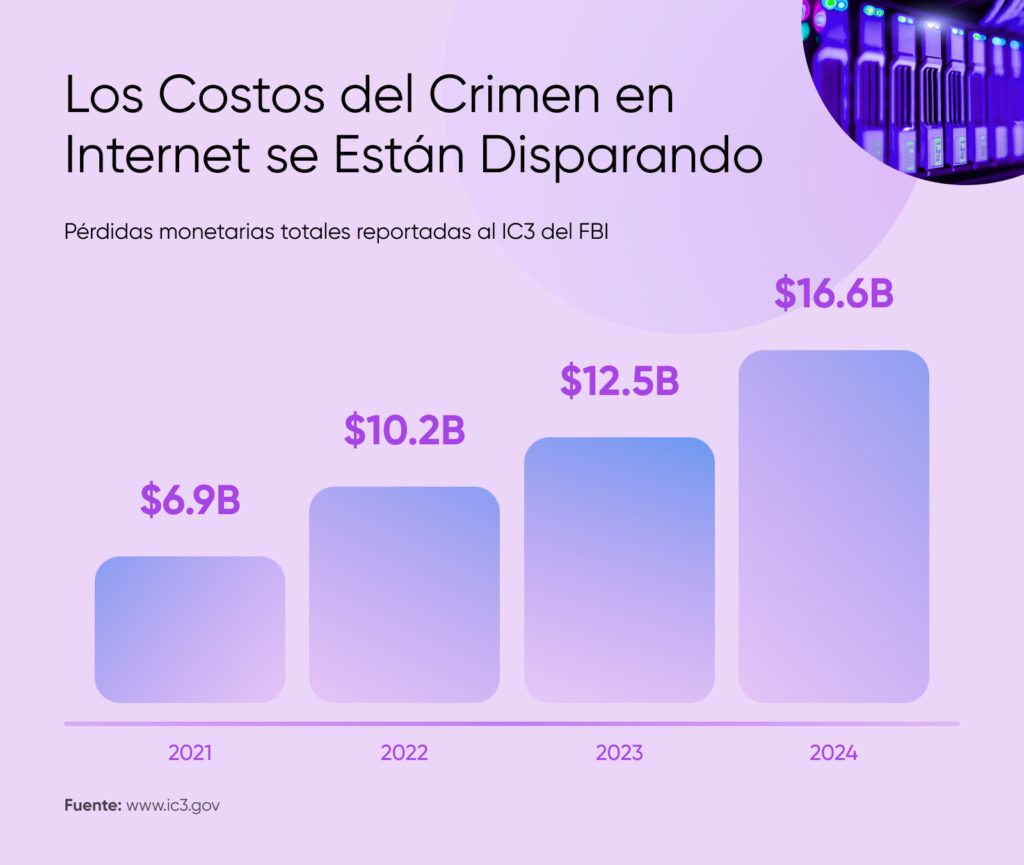

Según el Centro de Denuncias de Delitos en Internet (IC3) del FBI, donde cientos de miles de personas documentan anualmente delitos cibernéticos, las violaciones de datos fueron una de las principales denuncias en 2024. Y la pérdida monetaria total debida a los delitos en Internet sigue creciendo a pasos agigantados.

¿Qué Datos Personales Debo Proteger?

Cada vez que utilizas una aplicación, visitas un sitio web o incluso publicas en las redes sociales, es probable que estés compartiendo pequeños fragmentos de información personal que deben protegerse.

Esto puede incluir cosas como…

- Tu nombre completo

- Tus contraseñas

- Tu número de la seguridad social

- Tu fecha de nacimiento

- Tu ubicación

- Tu información médica

- Tus relaciones

- Tu historial de Internet

- Los detalles de tu dispositivo

- Tus hábitos de navegación

¿Cómo ocurre esto?

A menudo, compartes información de este tipo cuando creas una cuenta en línea o realizas un pago. Además, muchas empresas recopilan estos datos mediante cookies y rastreadores para ofrecer a cambio publicidad y experiencias personalizadas.

16 Formas de Proteger Tus Datos Personales en Internet

Tanto si has compartido información de forma intencionada como si ha sido recopilada de forma silenciosa en segundo plano por las herramientas que utilizas, aquí tienes 16 consejos que deberías poner en práctica ahora mismo para proteger tus datos personales lo mejor posible.

Limita lo que Compartes

Un buen punto de partida es ser consciente de la información que publicas en línea. Comparte solo la información personal necesaria.

Cuantos menos datos hagas públicos, más difícil será para los hackers y los corredores de datos explotarte.

Crea Diferentes Identidades para Usar en Línea

Considera la posibilidad de compartir diferentes cantidades o tipos de información en función de lo que hagas en Internet.

Si bien tu banco necesita conocer mucha información sobre ti, ¿realmente una red social necesita tu nombre completo, dirección de correo electrónico y fecha de nacimiento?

Crear varios perfiles con distintos grados de detalle y precisión puede ayudarte a limitar la cantidad de información confidencial que compartes y a controlar mejor qué sitios obtienen una descripción completa de tu identidad.

Evalúa Cada Nueva Cuenta

A veces, es casi posible prever una filtración de datos cuando se tienen en cuenta las prácticas, los orígenes y el modelo de negocio de una empresa.

No todas las aplicaciones y plataformas gestionan los datos de forma responsable. Determina cuánto confías en un nuevo servicio al que te estás registrando con estos consejos:

- Busca opiniones de usuarios en la tienda de aplicaciones, en Reddit y en YouTube.

- Consulta la política de privacidad. Debe ser fácil de encontrar, clara e incluir la información de contacto de la empresa.

- Piensa en cómo gana dinero la plataforma. Si es gratuita, ¿qué venden (tu información de contacto, tus datos de comportamiento, etc.) para obtener beneficios?

- Ten en cuenta el lugar de origen. Las empresas fuera de tu estado o país podrían tener normas de seguridad menos estrictas.

- ¿La URL de la barra de direcciones contiene “https” y un icono de candado? Esto garantiza que su certificado TLS esté actualizado, lo que lo hace más seguro y transparente.

- ¿Has notado un aumento repentino del spam? Podría estar relacionado con la información que has compartido recientemente con una nueva plataforma.

Conoce a Tu Enemigo

Mantente al día sobre qué tipo de organizaciones y personas recopilan datos, cómo los utilizan actualmente para llevar a cabo estafas y cuáles son las mejores prácticas recomendadas por los profesionales de la seguridad.

Utiliza una VPN cuando Estés en Público

Las redes Wi-Fi públicas son muy vulnerables a los piratas informáticos. Una VPN es un servicio al que puedes suscribirte y que cifra tu conexión a Internet, manteniendo tus datos seguros incluso cuando tu conexión no es privada.

¡Asegúrate de utilizarla en todos los dispositivos cuando accedas a redes públicas!

No Ignores los Recordatorios de Actualización

Es fácil hacer clic en esas pequeñas ventanas emergentes de actualizaciones de seguridad que siempre parecen aparecer cuando estás en medio de algo. ¡Evita la tentación!

Instala rápidamente las actualizaciones de tus sistemas operativos, aplicaciones y dispositivos para protegerte contra las últimas amenazas. Estas actualizaciones no siempre se limitan a implementar nuevas funciones interesantes, sino que a menudo también incluyen parches de seguridad críticos.

Si tu dispositivo tiene una configuración para automatizar el proceso de actualización, te recomendamos que la actives para que no tengas ni siquiera la oportunidad de olvidarte.

Configura la Autenticación de Dos Factores (2FA)

La autenticación de dos factores (2FA) añade una capa adicional de seguridad al requerir un código o verificación que se envía a otra cuenta o dispositivo, además de tu contraseña.

Aunque alguien robe tu contraseña, no podrá acceder a tu cuenta sin el segundo factor. Además de las contraseñas seguras, la autenticación de dos factores (2FA) es una de las formas más sencillas y eficaces de demostrar a los hackers que no eres un objetivo fácil.

Limita el Acceso de Amazon a Tu Vida

Probablemente, no sea ninguna sorpresa que Amazon recopile una gran cantidad de datos sobre tus hábitos de compra. La única forma de escapar por completo de su seguimiento es dejar de comprar allí por completo, pero aun así puedes tomar medidas para reducir el uso de tus datos.

Por ejemplo, puedes impedir que Amazon utilice tus datos para anuncios personalizados. Y si utilizas el servicio Alexa o cualquier dispositivo propiedad de Amazon (como Kindle), puedes cambiar el tipo de información que recopilan.

Este artículo te facilita el proceso.

Haz Clic con Criterio

Evita hacer clic en ventanas emergentes, textos, enlaces y archivos adjuntos, o cualquier cosa que no reconozcas, que no esperabas o que te haya sido enviada desde una fuente dudosa.

Las estafas de phishing suelen enviarte cosas en las que hacer clic que recopilan información en segundo plano, o te dirigen a otro lugar donde intentarán recopilarla de forma voluntaria. Dado el aumento de este tipo de ataques, piénsalo dos veces antes de interactuar con cualquier cosa que te envíen digitalmente.

Ten en Cuenta Tu Navegador

Muchos de nosotros utilizamos por defecto el navegador que viene instalado en nuestros dispositivos. Sin embargo, otra forma de evitar las violaciones de datos es utilizar un navegador centrado en la privacidad. Firefox es una opción popular conocida por su mínima recopilación de datos. Otras opciones son Brave y DuckDuckGo.

A continuación, asegúrate de borrar regularmente tus datos de navegación, incluidas las cookies, los archivos almacenados en la caché y los permisos guardados. Y comprueba tus permisos para desactivar el acceso a tu ubicación, cámara y micrófono. Puedes volver a activarlos manualmente si los necesitas.

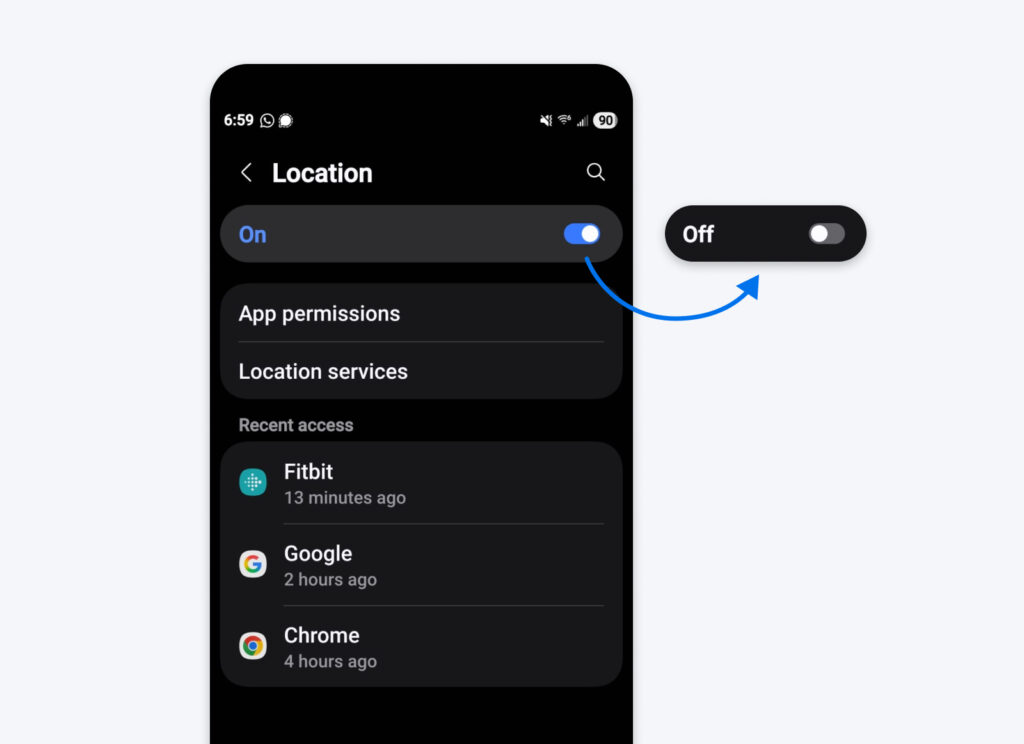

Deja de Compartir Tu Ubicación en Todas Partes

Muchas aplicaciones móviles comparten tus datos de ubicación directamente con terceros o con subastas en las que se puede comprar la información para fines publicitarios. Por si eso no fuera lo suficientemente inquietante, los corredores de datos lo saben. Participan en esas subastas y pujan a la baja solo para asegurarse la información general de ubicación sin siquiera pagar por ella.

Evítalo desactivando el uso compartido de la ubicación en todos tus dispositivos y en cada aplicación que hayas descargado. Una vez más, puedes volver a activarlo de forma selectiva según sea necesario.

Sé Más Discreto en Internet

Las cuentas de redes sociales son una fuente importante de recopilación de datos personales. Ajusta la configuración de tu perfil para mantener la mayor privacidad posible y ten en cuenta que cualquier información que decidas compartir podría caer en manos desconocidas.

Evita interactuar con mensajes de personas que no conoces o en las que no confías. ¡Y no dudes en utilizar los botones de bloquear y denunciar si algo te parece sospechoso!

Detén el Rastreo

La mayoría de los sitios web utilizan códigos de seguimiento ocultos (también conocidos como cookies) que recopilan datos sobre tu actividad. Bloquear estas cookies puede evitar que tu información acabe en manos de anunciantes, corredores de datos y estafadores.

Esta guía te ayudará a empezar a bloquear las cookies en algunos de los navegadores más populares.

También puedes aumentar la protección con extensiones de navegador centradas en la privacidad que bloquean los rastreadores automáticamente. Algunas opciones populares son Privacy Badger y uBlock.

Elimina Tu Información de Internet

¿Alguna vez has buscado tu nombre, o cualquier otro nombre, en Google y te ha sorprendido por toda la información que puede encontrar?

Los sitios que aparecen en esas búsquedas, por ejemplo, Intelius, Spokeo y BeenVerified, son todos corredores de datos que recopilan información personal y facilitan demasiado el acceso a los estafadores y spammers.

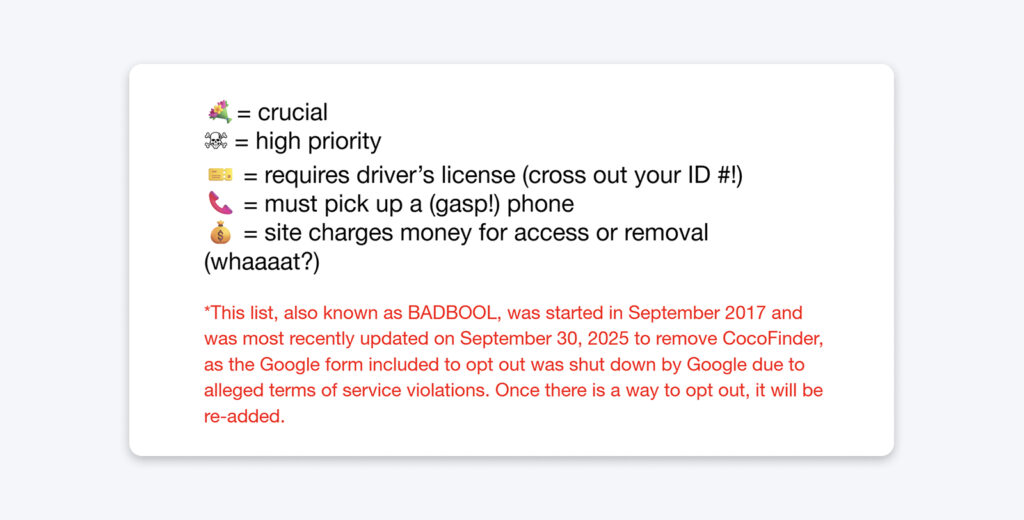

Afortunadamente, puedes enviar solicitudes de exclusión voluntaria para reducir tu visibilidad en estos sitios. Pero no olvides volver a comprobarlo periódicamente. Tus datos pueden volver a añadirse a estas fuentes, ya que rastrean continuamente la web para recopilar perfiles de personas.

Echa un vistazo a la divertida a la lista Big Ass Data Broker Opt-Out para priorizar cómo abordar este proyecto.

Limpia Tus Aplicaciones y Cuentas

Esto es muy sencillo: elimina las aplicaciones y cuentas que ya no utilizas. Las cuentas abandonadas que nadie revisa y las actualizaciones de seguridad pendientes son objetivos prioritarios para los hackers.

Para identificar perfiles olvidados hace tiempo, comprueba lo que tienes guardado en tu gestor de contraseñas. También puedes buscar en tu bandeja de entrada de correo electrónico frases como “nueva cuenta”, “nueva contraseña” o “bienvenida” para encontrar cuentas antiguas u olvidadas.

Recuerda que, por lo general, eliminar una aplicación de tu teléfono o computadora no elimina tu cuenta. Haz un esfuerzo adicional y limpia esas cuentas para reducir la cantidad de información personal que está andando por ahí a la espera de ser recogida.

No Te Olvides de Otros Dispositivos Conectados

Por último, las consolas de videojuegos, los altavoces inteligentes e incluso los electrodomésticos, como tu frigorífico, pueden recopilar datos confidenciales si están conectados a Internet.

Revisa la configuración de privacidad de todos los dispositivos mencionados en tu hogar y limita el intercambio y la recopilación de datos innecesarios.

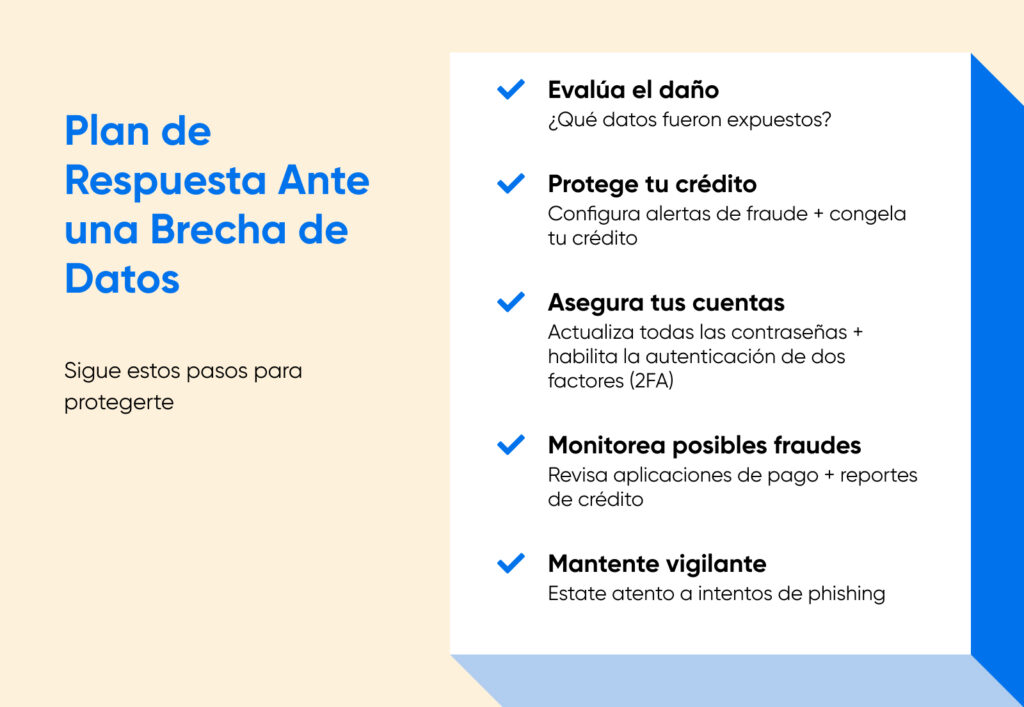

Qué Hacer Cuando Tus Datos se Ven Comprometidos

Hoy en día, las violaciones de datos no son una cuestión de si ocurrirán, sino de cuándo ocurrirán.

Saber cómo responder rápidamente siguiendo estos consejos puede proteger tus finanzas, tu identidad y tu vida digital.

Evalúa el Riesgo Real

El primer paso es comprender qué información se ha visto expuesta. No todas las violaciones son igual de peligrosas.

Por ejemplo, si solo te han robado tu nombre y tu correo electrónico, es posible que solo recibas más spam.

Pero si se han visto comprometidos datos confidenciales como tu número de la seguridad social o los datos de acceso a tu entidad financiera, el riesgo de robo de identidad y fraude se dispara.

Las notificaciones de las empresas suelen indicar exactamente qué datos se han visto afectados. Puedes utilizar esa información para decidir cuántos de los siguientes consejos deseas seguir.

Configura Alertas de Fraude en Tu Crédito

Puedes solicitar una alerta de fraude a cualquiera de las tres principales agencias de crédito (Experian, TransUnion y Equifax).

Esta alerta advierte a los prestamistas de que tú puedes ser víctima de un robo de identidad, por lo que deben tomar medidas adicionales para confirmar que tú eres quien dice ser antes de aprobar cualquier crédito a tu nombre.

Cuando activas una alerta con una agencia, esta se aplica automáticamente a las tres. Las alertas estándar tienen una duración de un año, con opción de renovación.

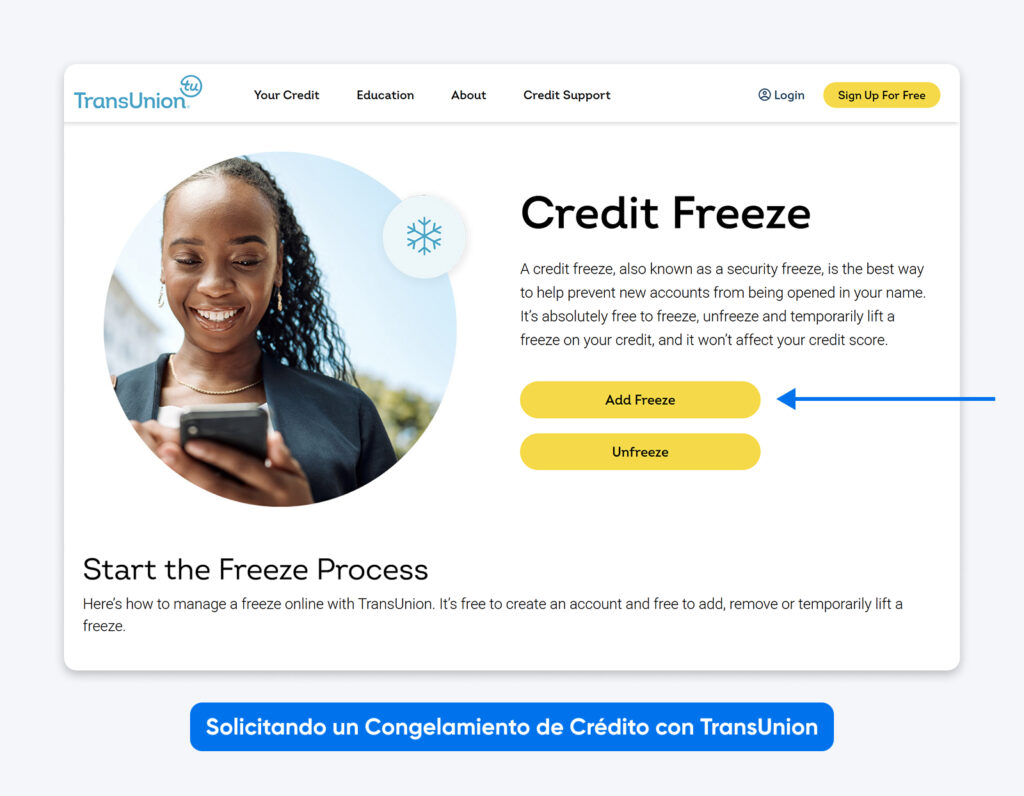

Congela Tu Crédito

Congelar tus informes de crédito individualmente en cada agencia de crédito impide que cualquiera acceda a tu expediente de crédito para abrir nuevas cuentas.

Aunque la congelación ofrece una excelente protección, también puede complicar las solicitudes de crédito legítimas. Si necesitas solicitar un préstamo o abrir una tarjeta de crédito durante este tiempo, puedes levantar temporalmente la congelación.

Contrata un Servicio de Eliminación de Datos

Hay servicios especializados que pueden buscar en la web oscura información personal robada e intentar eliminarla. La web oscura es descentralizada y anónima, lo que hace que la eliminación manual sea casi imposible para la mayoría de las personas, de ahí que existan servicios de pago como este.

Aunque estos servicios no son perfectos, pueden reducir significativamente la cantidad de información personal que circula por ahí, lo que reduce el riesgo de fraude o phishing.

Algunos de estos servicios se centran únicamente en la web normal o en los corredores de datos, así que asegúrate de elegir uno que cubra la web oscura si la información confidencial o valiosa se ha visto comprometida.

Recurre a Corredores de Datos Transparentes

Fuera de la web oscura, su información suele correr más riesgo cuando es recopilada y vendida por corredores de datos.

Puede enviar personalmente solicitudes a estos corredores para que eliminen y no vendan tus datos, o puedes utilizar un servicio especializado en la eliminación de datos para que te ayude a gestionarlo.

El cumplimiento de tu solicitud dependerá de las leyes locales del corredor de datos, pero este paso puede limitar la exposición de tus datos y dificultar el acceso de los estafadores a tu información.

Este artículo recoge algunas buenas opciones de proveedores de eliminación de datos que escanean la web oscura, los corredores de datos y más allá.

Vigila de Cerca Tus Aplicaciones de Pago

Las aplicaciones de pago digital como Cash App, Venmo y Zelle suelen tener una seguridad más débil que los bancos y las compañías de tarjetas de crédito. Por lo tanto, si se ha accedido a tus datos en cualquier lugar, muchos delincuentes se dirigirán directamente a estas plataformas para ver si pueden entrar.

Esté atento a cualquier uso malintencionado activando las alertas de transacciones para que se te notifique inmediatamente de toda actividad.

Denuncia las transacciones no autorizadas lo antes posible. Los estafadores suelen comprobar si estás prestando atención realizando transacciones muy pequeñas al principio. Si detecta rápidamente un gasto fraudulento, muchas plataformas de pago incluso te reembolsarán el dinero.

Además, asegúrate de que la autenticación de dos factores (2FA) y otras medidas de seguridad disponibles estén activadas en estas aplicaciones.

Actualiza Todas Tus Contraseñas

Después de una filtración de datos, uno de los pasos más importantes es cambiar tus contraseñas.

Algunas personas recomendarían actualizar solo las cuentas afectadas, pero nosotros creemos que es un buen momento para actualizarlo todo, especialmente si has reutilizado contraseñas. Si los hackers consiguen acceder a una sola cuenta, suelen probar las mismas credenciales en otras.

Ahora es el momento de crear contraseñas seguras y únicas para cada cuenta en línea. Evita por completo utilizar contraseñas iguales o similares en varios sitios web.

¿Te preocupa no poder recordarlas todas? Considera la posibilidad de utilizar un gestor de contraseñas para generar y almacenar contraseñas complejas de forma segura. Así, solo tendrás que recordar cómo iniciar sesión en ese sitio.

Si no sabes por dónde empezar, céntrate primero en las cuentas que contienen mucha información confidencial, como el correo electrónico y la banca.

¡Mantente Alerta!

Tras una filtración de datos, los piratas informáticos suelen utilizar la información para lanzar ataques de phishing dirigidos.

Pueden hacerse pasar por fuentes legítimas, como tu banco, organismos gubernamentales o incluso amigos, para engañarte y que compartas más información confidencial.

Esté atento a estas señales comunes de phishing:

- Mensajes urgentes que te presionan para que actúes de inmediato.

- Direcciones de correo electrónico y lenguaje que parecen inusuales, aunque solo sea ligeramente

- Archivos adjuntos inesperados

- Solicitudes de información confidencial o detalles que el solicitante ya debería tener, como números de cuenta, direcciones y nombres

Preguntas Frecuentes sobre las Violaciones de Datos

¿Qué es una violación de datos?

Una violación de datos se produce cuando personas no autorizadas obtienen acceso a información confidencial, como contraseñas, datos financieros o datos personales.

¿Cómo puedo saber si me he visto afectado por una violación de datos?

Si una empresa descubre que tu información ha sido recopilada en un ciberataque reciente, recibirás una notificación. Sin embargo, esto no es infalible. Tus datos podrían verse comprometidos sin que lo sepas.

¿Qué información personal corre más riesgo en una violación de datos?

La información que suele ser objeto de ataques incluye contraseñas, números de la seguridad social, datos de tarjetas de crédito, historiales médicos y datos de comportamiento, como el historial de navegación y compras.

¿Qué debo hacer inmediatamente después de una filtración de datos?

Evalúa el tipo de datos expuestos para comprender con qué cuidado debes limpiarlos, actualizar las contraseñas, habilitar la autenticación de dos factores (2FA), configurar alertas de fraude y/o congelaciones de crédito, considerar los servicios de eliminación de datos y supervisar continuamente las cuentas en busca de actividades sospechosas.

Mantente a Salvo

Las violaciones de datos son inevitables en el mundo digital actual, pero eso no significa que no puedas hacer nada al respecto.

Al comprender qué información personal está expuesta a riesgos de seguridad y tomar medidas proactivas, como controlar tu huella digital, utilizar prácticas de seguridad sólidas y responder rápidamente tras una violación de la seguridad, puede reducir tu exposición y protegerte de las peores consecuencias.