Violações de dados não são mais raras — elas são simplesmente parte do zumbido de fundo que subjaz ao nosso mundo digital.

Provavelmente, você já foi pego na teia complicada de um.

Talvez você tenha recebido um email de uma empresa dizendo que seus dados foram expostos. E mesmo que não tenha recebido, isso não significa que você foi poupado. Isso apenas significa que ninguém te informou.

Mesmo que você seja extremamente cuidadoso online, suas informações ainda podem acabar nas mãos erradas, mas você não está indefeso.

Você pode se proteger agora mesmo.

Entenda como as violações de dados afetam as pessoas hoje em dia, aprenda quais detalhes pessoais você deve focar em proteger e siga nossos passos para garantir a segurança dos seus dados contra comprometimentos.

Está tudo abaixo.

O Impacto das Violações de Dados Hoje

Uma violação de dados ocorre quando alguém mal-intencionado (geralmente referido como um “ator malicioso”) obtém acesso não autorizado a informações sensíveis às quais não deveria ter acesso. Eles fazem isso através de hacking ou encontrando uma “porta dos fundos” em um sistema de armazenamento de dados menos seguro.

Violações de dados podem levar ao roubo de identidade, criação fraudulenta de contas em seu nome, apropriação de contas e ameaças de resgate. Hackers podem roubar informações financeiras ou usar seus detalhes pessoais para conduzir golpes de phishing, onde criam emails que parecem convincentemente reais para enganar você ou alguém que você conheça a desistir de dinheiro ou detalhes sensíveis.

As consequências de uma violação de dados podem incluir perda de dinheiro, danos ao seu score de crédito, prejuízo à sua reputação e a tarefa desafiadora de reconstruir suas contas digitais do zero.

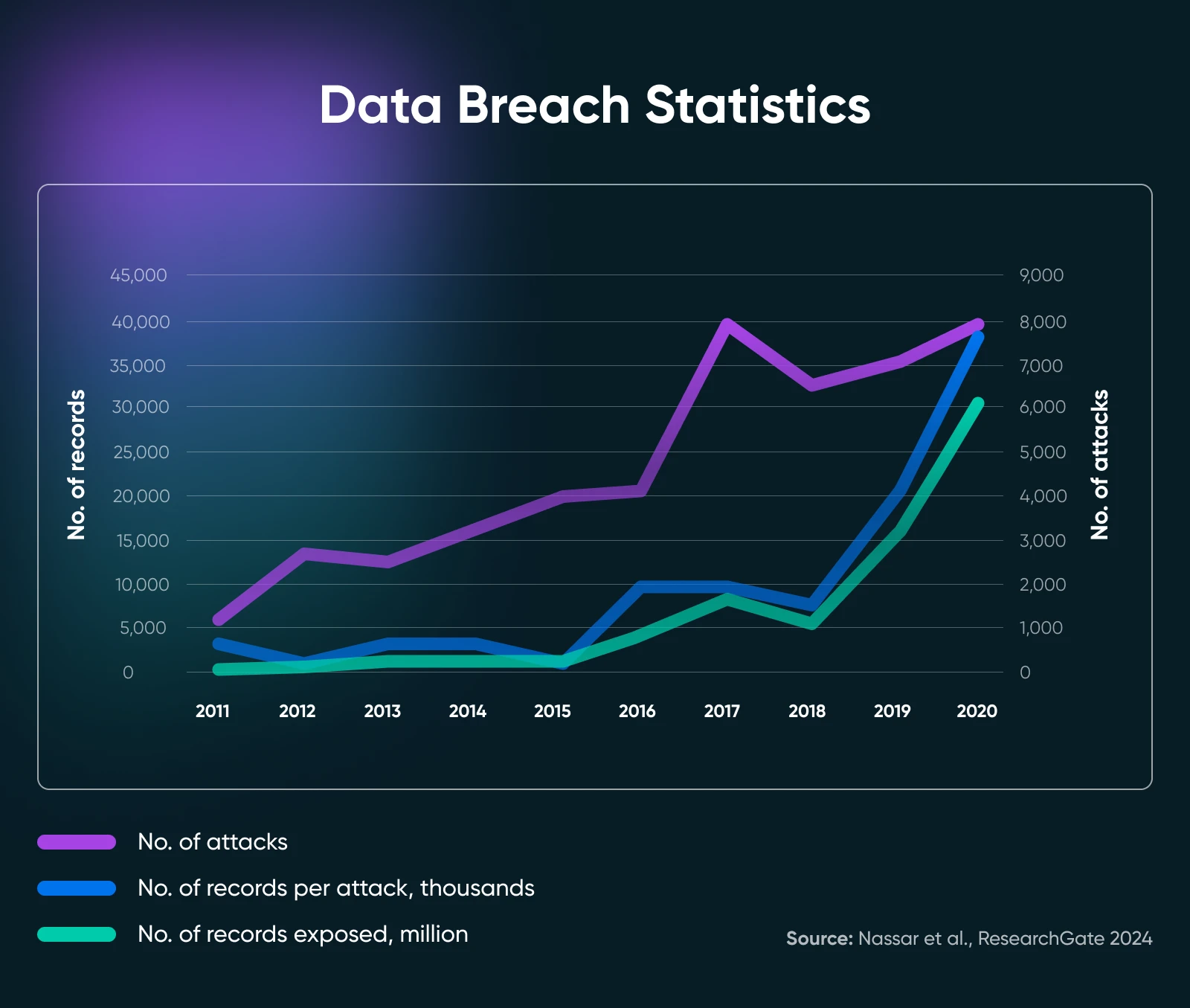

À medida que mais dados pessoais são armazenados online e tecnologias impulsionadas por IA facilitam a criação de programas maliciosos de coleta de dados, esses vazamentos estão se tornando mais poderosos e prevalentes!

Uma violação de dados não é apenas um conceito abstrato que acontece com grandes empresas e pessoas com muitos ativos para saquear.

Mesmo que você não esteja ciente, é provável que tenha sido impactado por alguém interferindo nas suas informações pessoais.

Considere, por exemplo, o ciberataque de 2024 à gigante empresa de processamento de pagamentos de saúde Change Healthcare, chamado de “o incidente mais significativo e consequente do seu tipo contra o sistema de saúde dos [EUA] na história” por Rick Pollack, Presidente e CEO da Associação Hospitalar Americana.

O grupo de hackers roubou esses dados para coletar resgate sobre eles, o que atrasou o atendimento médico para milhões de pessoas e colocou muitas práticas médicas menores em risco de fechar devido à perda de receita.

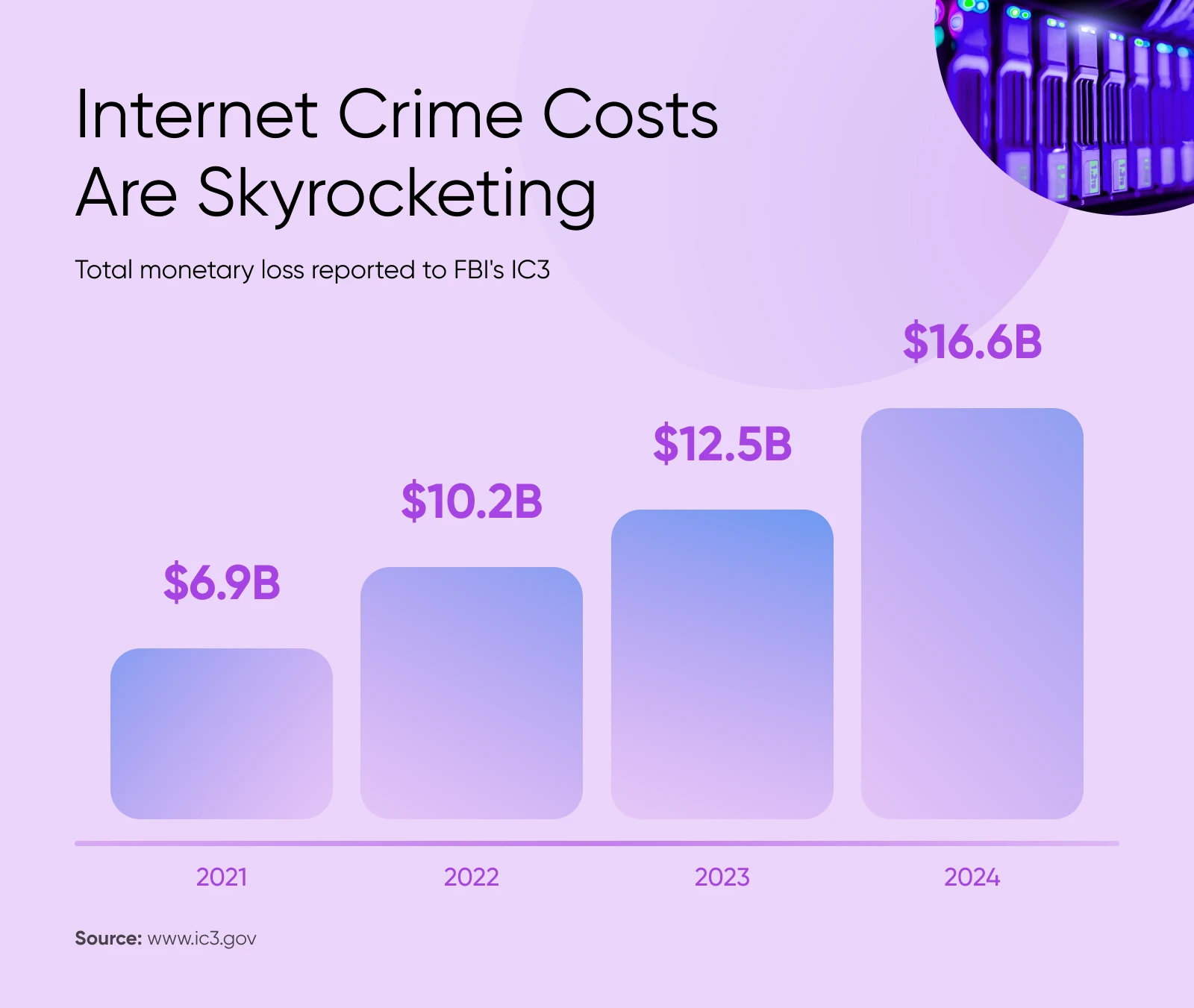

De acordo com o Centro de Reclamações de Crimes na Internet (IC3) do FBI, onde centenas de milhares de pessoas registram crimes cibernéticos anualmente, as violações de dados foram uma das principais reclamações em 2024. E a perda monetária total devido a crimes na internet continua a crescer exponencialmente.

Quais Dados Pessoais Eu Preciso Proteger?

Toda vez que você usa um aplicativo, visita um site ou até mesmo publica em redes sociais, você está provavelmente compartilhando pequenos pedaços de informações pessoais que precisam ser protegidos.

Isso pode incluir coisas como…

- O teu nome completo

- As tuas senhas

- O teu número de segurança social

- A tua data de nascimento

- A tua localização

- As tuas informações médicas

- Os teus relacionamentos

- O teu histórico de internet

- Os detalhes do teu dispositivo

- Os teus hábitos de navegação

Como isso acontece?

Frequentemente, tu compartilhas informações como estas quando crias uma conta online ou fazes um pagamento. Além disso, muitas empresas coletam esses dados usando cookies e rastreadores para fornecer publicidade personalizada e experiências em troca.

16 Maneiras De Proteger Seus Dados Pessoais Na Internet

Não importa se você compartilhou informações intencionalmente ou se elas foram coletadas silenciosamente em segundo plano pelas ferramentas que você usa, aqui estão 16 dicas que você deve implementar agora mesmo para proteger seus dados pessoais da melhor forma possível.

Limite O Que Você Compartilha

Um bom ponto de partida é estar atento às informações que você coloca online. Compartilhe apenas as informações pessoais necessárias.

Quanto menos dados você disponibiliza publicamente, mais difícil é para hackers e corretores de dados explorarem você.

Desenvolva Identidades Diferentes para Uso Online

Considere compartilhar diferentes quantidades ou tipos de informação dependendo do que você está fazendo online.

Enquanto o seu banco precisa saber muitas informações sobre você, um site de mídia social realmente precisa do seu nome completo, endereço de email e aniversário?

Criar algumas personas com diferentes graus de detalhe e precisão pode ajudar-te a limitar a quantidade de informações sensíveis que compartilhas e controlar melhor quais sites recebem uma representação da tua identidade completa.

Avalie Cada Nova Conta

Às vezes, você pode quase ver uma violação de dados se aproximando quando considera as práticas, origens e modelo de negócios de uma empresa.

Nem todos os aplicativos e plataformas lidam com os dados de forma responsável. Determine o quanto você confia em um novo serviço para o qual está se inscrevendo com estas dicas:

- Procure por avaliações de usuários na loja de aplicativos, no Reddit e no YouTube.

- Confira a política de privacidade. Ela deve ser fácil de encontrar, clara e incluir informações de contato da empresa.

- Considere como a plataforma obtém lucro. Se é gratuita, o que eles estão vendendo (suas informações de contato, seus dados comportamentais, etc.) para obter lucro?

- Considere a área de origem. Empresas fora do seu estado ou país podem ter regulamentações de segurança mais flexíveis.

- O URL na barra de endereços contém “https” e um ícone de cadeado? Isso garante que seu certificado TLS está atualizado, tornando mais provável que seja seguro e confiável.

- Notou um aumento súbito em spam? Isso pode estar ligado às informações que você compartilhou recentemente com uma nova plataforma.

Conheça Teu Inimigo

Mantenha-se atualizado sobre quais tipos de organizações e pessoas estão coletando dados, como eles estão usando isso para realizar golpes e quais são as melhores práticas que os profissionais de segurança recomendam.

Use uma VPN em Público

O Wi-Fi público é notoriamente vulnerável a hackers. Uma VPN é um serviço ao qual você pode se inscrever que criptografa sua conexão com a internet, mantendo seus dados seguros mesmo quando sua conexão não é privada.

Certifica-te de usá-lo em todos os dispositivos ao acessar redes públicas!

Não Ignore os Lembretes de Atualização

Claro, é fácil simplesmente clicar e dispensar aqueles pequenos avisos de atualização de segurança que sempre aparecem quando você está exatamente no meio de algo. Evite a tentação!

Instale atualizações para seus sistemas operacionais, aplicativos e dispositivos prontamente para proteger contra as últimas ameaças. Essas atualizações nem sempre são apenas sobre implementar novas funcionalidades interessantes; elas frequentemente também incluem correções de segurança críticas.

Se o seu dispositivo possui uma configuração para automatizar o processo de atualização, recomendamos ativá-la para que você nem tenha a chance de esquecer.

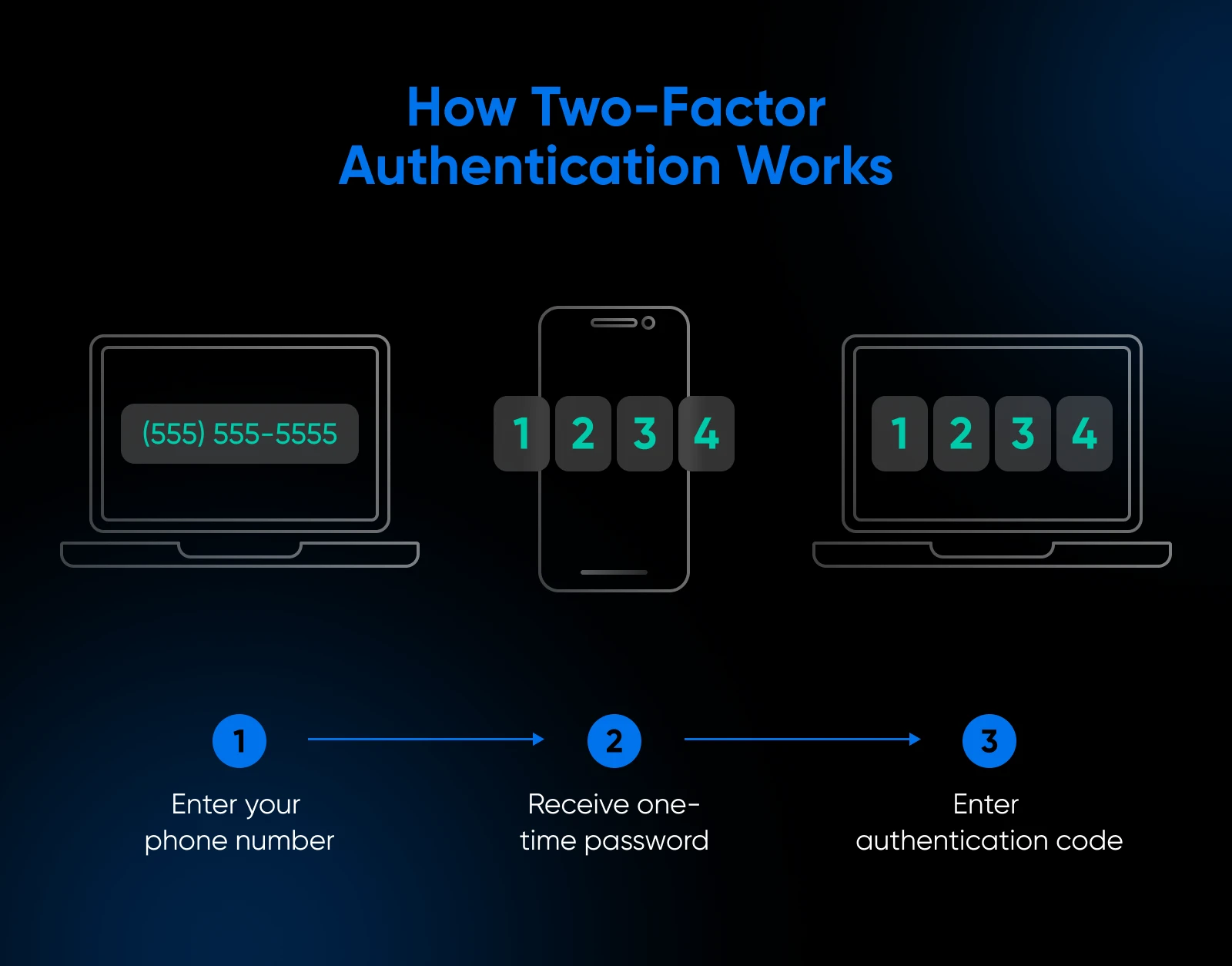

Configurar 2FA

A autenticação de dois fatores (2FA) adiciona uma camada extra de segurança ao exigir um código ou verificação enviados para outra conta ou dispositivo — tudo isso além da sua senha.

Mesmo que alguém roube sua senha, não poderá acessar sua conta sem o segundo fator. Além de senhas fortes, o 2FA é uma das maneiras mais simples e melhores de mostrar aos hackers que você não é um alvo fácil.

Limite o Acesso das Grandes Tecnologias à Sua Vida

Provavelmente não é surpresa que a Amazon colete uma enorme quantidade de dados sobre seus hábitos de compra. A única maneira de escapar completamente do seu rastreamento é parar de comprar lá inteiramente, mas você ainda pode tomar medidas para reduzir como seus dados são usados.

Por exemplo, você pode impedir que a Amazon use seus dados para anúncios personalizados. E se você usa o serviço Alexa ou qualquer dispositivo de propriedade da Amazon (como o Kindle), você pode alterar que tipo de informação eles coletam.

Este artigo torna o processo fácil.

Clique Com Discernimento

Evite clicar em pop-ups, textos, links e anexos — ou qualquer coisa que você não reconheça, não estivesse esperando, ou que tenha sido enviada por uma fonte questionável.

Golpes de phishing costumam enviar coisas para você clicar que coletam informações em segundo plano ou direcionam você para outro lugar onde tentarão obter essas informações de você voluntariamente. Com o aumento da prevalência desses tipos de ataques, pense duas vezes antes de interagir com qualquer coisa que você receba digitalmente.

Considere Seu Navegador

Muitos de nós simplesmente usamos o navegador que veio instalado em nossos dispositivos. No entanto, outra forma de evitar violações de dados é usar um navegador focado em privacidade. O Firefox é uma opção popular conhecida por coletar poucos dados. Outras opções incluem Brave e DuckDuckGo.

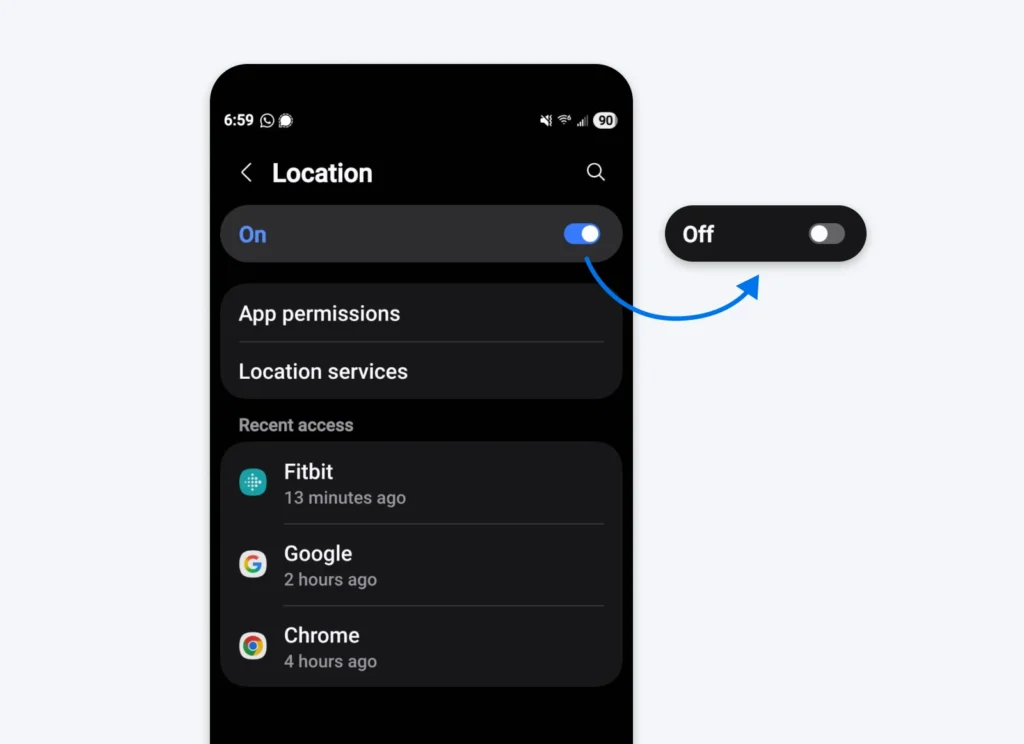

A seguir, certifique-se de limpar seus dados de navegação regularmente, incluindo cookies, arquivos em cache e permissões salvas. E verifique suas permissões para desativar o acesso à sua localização, câmera e microfone. Você pode ativá-los novamente manualmente caso precise deles.

Pare De Compartilhar Sua Localização Em Todos Os Lugares

Muitos aplicativos móveis compartilham seus dados de localização diretamente com terceiros ou em leilões onde as informações podem ser compradas para publicidade. Se isso já não fosse assustador o suficiente, os corretores de dados sabem disso. Eles participam desses leilões e oferecem lances abaixo do preço apenas para garantir informações de localização geral sem sequer pagar por isso.

Evite isso desativando o compartilhamento de localização em todos os seus dispositivos e em cada aplicativo que você baixou. Novamente, você pode reativar isso seletivamente conforme necessário.

Fique Mais Oculto Online

As contas de mídias sociais são uma grande fonte de coleta de dados pessoais. Ajuste as configurações do seu perfil para manter-se o mais privado possível e esteja ciente de que qualquer informação que você escolher compartilhar pode cair em mãos desconhecidas.

Evita envolver-te com mensagens de pessoas que não conheces ou em quem não confias. E não tenhas medo de usar os botões de bloquear e denunciar se algo parecer suspeito!

Pare O Rastreamento Em Seus Trilhos

A maioria dos sites usa códigos de rastreamento ocultos (conhecidos como cookies) que coletam dados sobre sua atividade. Bloquear esses cookies pode impedir que suas informações cheguem a anunciantes, corretores de dados e golpistas.

Este guia te ajudará a iniciar o bloqueio de cookies nos navegadores mais populares.

Você também pode aumentar a proteção com extensões de navegador focadas em privacidade que bloqueiam rastreadores automaticamente. Algumas opções populares incluem Privacy Badger e uBlock.

Limpe Suas Informações da Internet

Já procuraste o teu nome, ou qualquer nome, no Google e ficaste chocado com toda a informação que podes encontrar?

Os sites que aparecem nessas buscas — por exemplo, Intelius, Spokeo e BeenVerified — são todos corretores de dados que coletam informações pessoais e facilitam demais o acesso por parte de golpistas e spammers.

Felizmente, você pode enviar pedidos de opt-out para reduzir sua visibilidade nesses sites. Mas não se esqueça de verificar periodicamente. Seus dados podem ser adicionados a essas fontes novamente, pois eles continuamente raspam a web para compilar perfis de indivíduos.

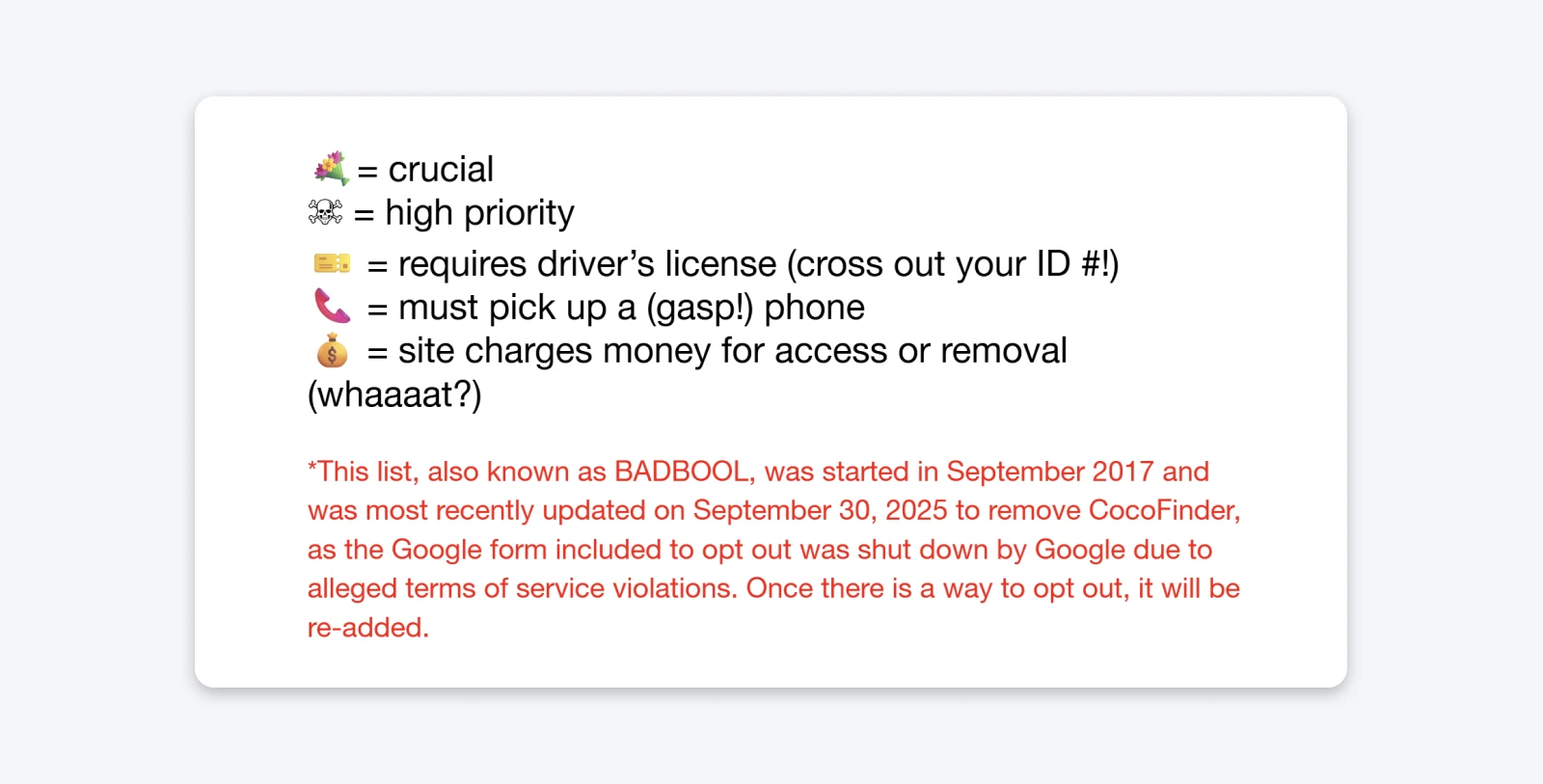

Confira a lista hilariamente nomeada Big Ass Data Broker Opt-Out List para priorizar como você aborda este projeto.

Limpe Seus Apps e Contas

É simples: Delete aplicativos e contas que você não usa mais. Contas abandonadas que ninguém está verificando e atualizações de segurança inacabadas são alvos principais para hackers.

Para identificar perfis há muito esquecidos, verifique o que você salvou no seu gerenciador de senhas. Você também pode pesquisar na sua caixa de entrada de email por frases como “nova conta”, “nova senha” ou “bem-vindo”, para encontrar contas antigas ou esquecidas.

Lembre-se, excluir um aplicativo do seu telefone ou computador geralmente não exclui sua conta! Faça um esforço adicional e limpe essas contas para reduzir a quantidade de informações pessoais que estão por aí, apenas esperando para serem coletadas.

Não Esqueça de Outros Dispositivos Conectados

Finalmente, consoles de jogos, alto-falantes inteligentes e até eletrodomésticos como sua geladeira podem coletar dados sensíveis se estiverem conectados à internet.

Revise as configurações de privacidade em todos os itens acima na sua casa e limite o compartilhamento e a coleta de dados desnecessários.

O Que Fazer Quando Seus Dados São Comprometidos

Hoje, violações de dados não são uma questão de se — são praticamente uma questão de quando.

Saber como responder rapidamente seguindo estas dicas pode proteger suas finanças, identidade e vida digital.

Avalie o Risco Real

O primeiro passo é entender quais informações foram expostas. Nem todos os vazamentos são igualmente perigosos.

Por exemplo, se apenas seu nome e email foram roubados, você pode apenas receber mais spam.

Mas se dados sensíveis como o seu número de segurança social ou login de instituição financeira forem comprometidos, o risco de roubo de identidade e fraude dispara.

As notificações das empresas geralmente te informam exatamente o que foi afetado. Você pode usar essa informação para decidir quantas das seguintes dicas deseja seguir.

Configure Alertas de Fraude no Seu Crédito

Você pode solicitar um alerta de fraude de qualquer um dos três principais birôs de crédito (Experian, TransUnion e Equifax).

Este alerta avisa aos credores que você pode ser vítima de roubo de identidade, portanto, eles devem tomar medidas extras para confirmar que você é quem diz ser antes de aprovar qualquer crédito em seu nome.

Quando você ativa um alerta com um bureau, ele automaticamente se aplica aos três. Os alertas padrão duram um ano, com a opção de renovação.

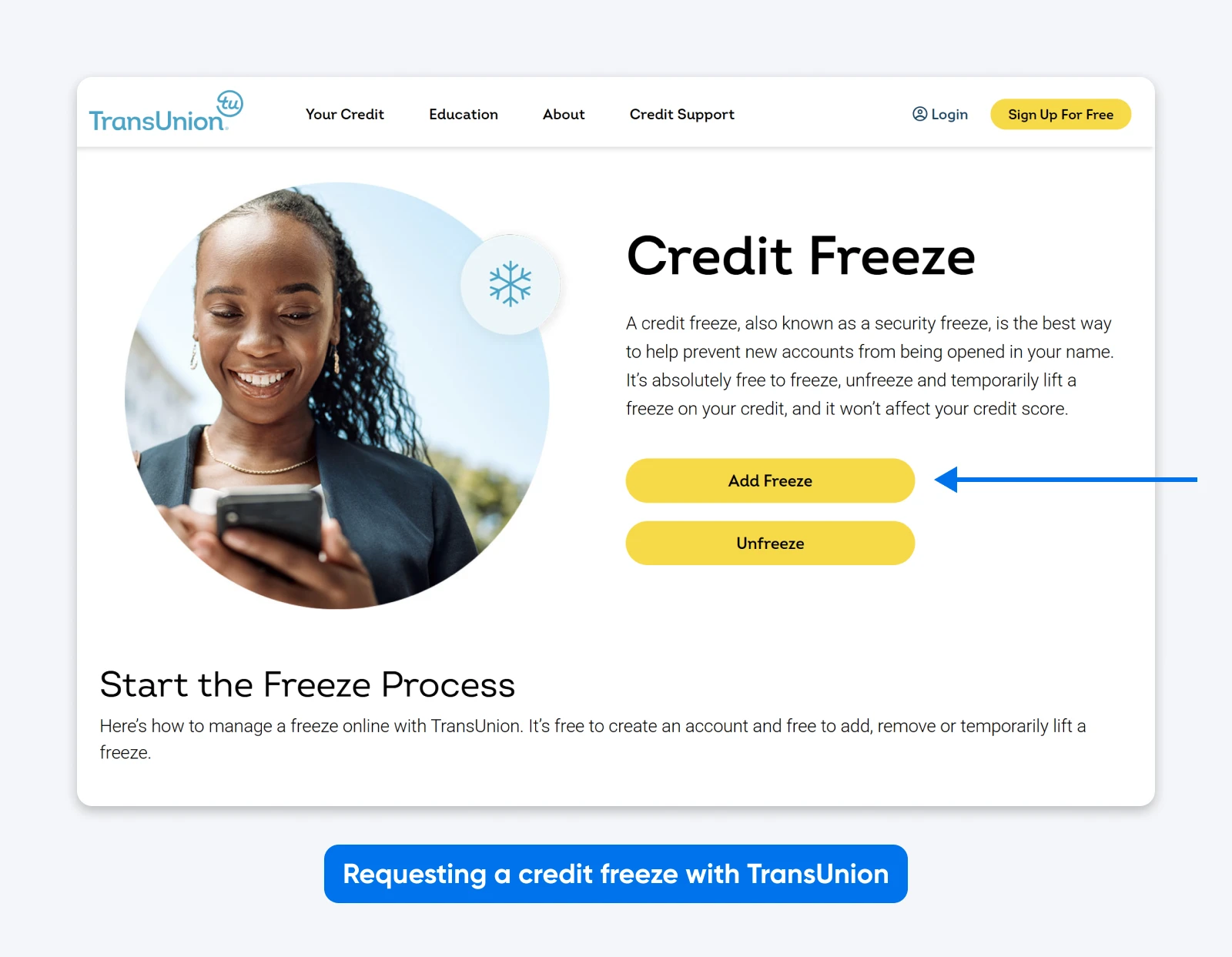

Congele Seu Crédito

Congelar seus relatórios de crédito individualmente em cada agência de crédito impede que alguém acesse seu arquivo de crédito para abrir novas contas.

Embora o congelamento ofereça uma excelente proteção, ele pode, é claro, complicar aplicações de crédito legítimas. Se precisares de fazer algo como solicitar um empréstimo ou abrir um cartão de crédito durante este período, podes levantar temporariamente o congelamento.

Contrate um Serviço de Remoção de Dados

Serviços especializados podem buscar na dark web por informações pessoais roubadas e tentar removê-las. A dark web é descentralizada e anônima, tornando a remoção manual quase impossível para a maioria das pessoas — é por isso que existem serviços pagos como este.

Embora esses serviços não sejam perfeitos, eles podem reduzir significativamente a quantidade de informações pessoais que você tem por aí, diminuindo seu risco de fraude ou phishing.

Alguns desses serviços se concentram apenas na web regular ou em corretores de dados, então certifique-te de escolher um que cubra a web escura se as informações sensíveis ou valiosas foram comprometidas.

Apelo aos Corretores de Dados Legítimos

Fora da dark web, suas informações correm mais risco quando são coletadas e vendidas por corretores de dados.

Você pode enviar pessoalmente solicitações a esses corretores para deletar e não vender seus dados, ou você pode usar um serviço especializado de remoção de dados para ajudar a gerenciá-lo.

A conformidade com o seu pedido dependerá das leis locais do corretor de dados, mas esta etapa ainda pode limitar a exposição dos seus dados e dificultar o acesso dos golpistas às suas informações.

Este artigo abrange algumas boas opções de provedores de remoção de dados que exploram a dark web, corretores de dados e mais.

Monitore de Perto Seus Aplicativos de Pagamento

Aplicativos de pagamento digital como Cash App, Venmo e Zelle frequentemente têm segurança mais fraca do que bancos e empresas de cartão de crédito. Portanto, se seus dados foram acessados em algum lugar, muitos criminosos correrão para essas plataformas para ver se conseguem invadir.

Mantenha-se atento a qualquer uso nefasto ativando alertas de transações para ser notificado imediatamente sobre toda atividade.

Denuncie transações não autorizadas o mais rápido possível. Os golpistas frequentemente testam se você está prestando atenção fazendo transações realmente pequenas inicialmente. Se você detectar gastos fraudulentos rapidamente, muitas plataformas de pagamento até o reembolsarão.

Além disso, certifique-se de que o 2FA e outras medidas de segurança disponíveis estejam ativadas nestes aplicativos.

Atualize Todas As Suas Senhas

Após uma violação de dados, um dos passos mais importantes é alterar suas senhas.

Algumas pessoas recomendariam apenas atualizar as contas afetadas, mas nós argumentaríamos que este é um bom momento para atualizar tudo — especialmente se você reutilizou senhas. Se os hackers ganharem acesso a apenas uma conta, eles frequentemente tentam as mesmas credenciais em outras.

Agora é o momento de criar senhas fortes e únicas para cada conta online. Evite absolutamente usar a mesma senha ou senhas semelhantes em diversos sites.

Preocupado que não conseguirá lembrar de todos? Considere usar um gerenciador de senhas para gerar e armazenar senhas complexas de forma segura. Então, tudo o que você precisa fazer é lembrar como entrar nesse site.

Se não sabes por onde começar, concentra-te primeiro em contas que contenham informações sensíveis, como email e bancárias.

Mantenha-se Atento!

Após um vazamento de dados, hackers frequentemente utilizam as informações para lançar ataques de phishing direcionados.

Eles podem se passar por fontes legítimas como seu banco, agências governamentais ou até mesmo amigos para enganá-lo a compartilhar informações mais sensíveis.

Fique atento a estes sinais comuns de phishing:

- Mensagens urgentes pressionando-te a agir imediatamente

- Endereços de email e linguagem que parecem incomuns, mesmo que seja apenas ligeiramente estranho

- Anexos inesperados

- Pedidos de informações sensíveis ou detalhes que o solicitante já deveria ter, como números de conta, endereços e nomes

Perguntas Frequentes Sobre Violações de Dados

O que é um vazamento de dados?

Uma violação de dados ocorre quando partes não autorizadas obtêm acesso a informações sensíveis, como senhas, dados financeiros ou detalhes pessoais.

Como sei se fui afetado por uma violação de dados?

Espera receber uma notificação se uma empresa descobrir que suas informações foram coletadas em um recente ataque cibernético. No entanto, isso não é infalível. Seus dados ainda podem ser comprometidos sem o seu conhecimento.

Quais informações pessoais estão mais em risco em uma violação de dados?

As informações comumente visadas incluem senhas, números de segurança social, dados de cartão de crédito, registros médicos e dados comportamentais, como histórico de navegação e de compras.

O que devo fazer imediatamente após uma violação de dados?

Avalie o tipo de dados expostos para entender como você precisa cuidadosamente limpar, atualizar senhas, habilitar 2FA, configurar alertas de fraude e/ou bloqueios de crédito, considerar serviços de remoção de dados e monitorar continuamente as contas para atividades suspeitas.

Mantenha-se Seguro Lá Fora

Violações de dados são inevitáveis no mundo digital de hoje, mas isso não significa que você está impotente.

Ao entender quais informações pessoais enfrentam riscos de segurança e tomar medidas proativas — como controlar sua pegada digital, utilizar práticas de segurança robustas e responder rapidamente após uma violação — você pode reduzir sua exposição e proteger-se das piores consequências.